5W2H分解漏洞掃描 - WHAT

WHAT什么是漏洞掃描?

首先什么是漏洞?

國內(nèi)外各種規(guī)范和標(biāo)準(zhǔn)中關(guān)于漏洞(也稱脆弱性,英文對應(yīng)Vulnerability)的定義很多,摘錄如下:互聯(lián)網(wǎng)工程任務(wù)組RFC4949[1]: 系統(tǒng)設(shè)計(jì)、部署、運(yùn)營和管理中,可被利用于違反系統(tǒng)安全策略的缺陷或弱點(diǎn)。

中國國家標(biāo)準(zhǔn) 信息安全技術(shù)-網(wǎng)絡(luò)安全漏洞標(biāo)識(shí)與描述規(guī)范 GB/T 28458-2020[2]:網(wǎng)絡(luò)安全漏洞是網(wǎng)絡(luò)產(chǎn)品和服務(wù)在需求分析、設(shè)計(jì)、實(shí)現(xiàn)、配置、測試、運(yùn)行、維護(hù)等過程中,無意或有意產(chǎn)生的、有可能被利用的缺陷或薄弱點(diǎn)。

中國國家標(biāo)準(zhǔn) 信息安全技術(shù)-術(shù)語 GB/T 25069-2010[3]:脆弱性(Vulnerability)是資產(chǎn)中能被威脅所利用的弱點(diǎn)。

國家標(biāo)準(zhǔn)與技術(shù)研究所NIST[4]:信息系統(tǒng)、系統(tǒng)安全規(guī)程、內(nèi)部控制或?qū)嵤┲锌赡鼙煌{源利用或觸發(fā)的弱點(diǎn)。

國際標(biāo)準(zhǔn)化組織-信息安全管理體系 ISO27000[5]:資產(chǎn)或控制中可能被一個(gè)或多個(gè)威脅利用的弱點(diǎn)。

國際標(biāo)準(zhǔn)化組織-漏洞披露 ISO29147[6]:違反默示或明示安全策略的產(chǎn)品或服務(wù)的功能性行為。

維基百科[7]:計(jì)算機(jī)安全中,漏洞是威脅可以利用的弱點(diǎn),例如攻擊者可利用漏洞在計(jì)算機(jī)系統(tǒng)內(nèi)跨越權(quán)限邊界。

百度百科[8]:漏洞是在硬件、軟件、協(xié)議的具體實(shí)現(xiàn)或系統(tǒng)安全策略上存在的缺陷,可以使攻擊者能夠在未授權(quán)的情況下訪問或破壞系統(tǒng)。

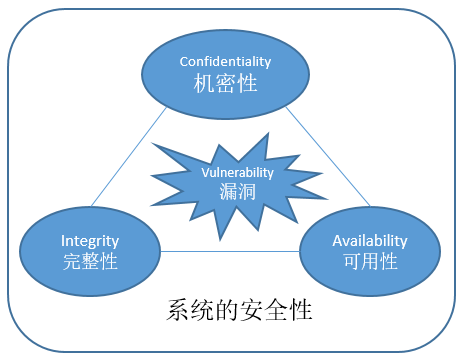

從各種定義中可以得到漏洞的一系列共性描述:系統(tǒng)的缺陷/弱點(diǎn)、可能被利用于違反安全策略、可能導(dǎo)致系統(tǒng)的安全性被破壞。漏洞會(huì)涉及管理、物理、技術(shù)多種類型,我們說的漏洞一般默認(rèn)是指技術(shù)型的漏洞。

如何描述具體漏洞?

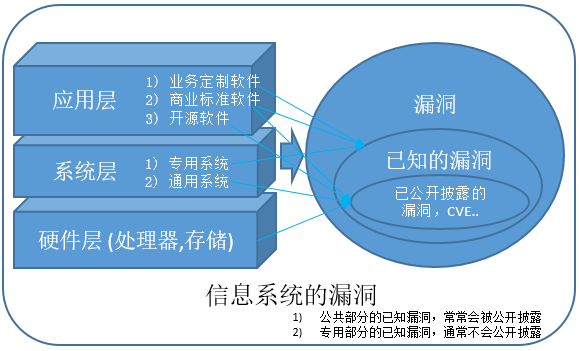

針對已公開披露的漏洞

通常以CVE編號(hào)進(jìn)行描述。為了達(dá)成交流共識(shí),更好的識(shí)別、定義和修復(fù)已知漏洞,由MITRE公司發(fā)起的公共漏洞枚舉CVE項(xiàng)目[9],可以為每個(gè)典型的軟硬件產(chǎn)品/公共組件的已知漏洞分配一個(gè)唯一的CVE編號(hào),這一做法得到全球主流IT廠商/組織的支持(截止目前全球范圍內(nèi)已有近200個(gè)CVE編號(hào)授權(quán)機(jī)構(gòu)[10]),CVE已成為產(chǎn)業(yè)界的國際事實(shí)標(biāo)準(zhǔn)。

需補(bǔ)充的是,國家漏洞庫NVD[11]全面兼容了CVE并提供了若干增強(qiáng)信息:如漏洞的分類、影響等級(jí)、受影響的供應(yīng)商產(chǎn)品版本列表等。CVE存在的價(jià)值在于支撐公共安全預(yù)警和協(xié)同修復(fù),它一般不含漏洞利用信息。通俗一點(diǎn)的描述就是:通知!XX供應(yīng)商的XX產(chǎn)品的XX版本上有XX已知漏洞,影響評(píng)分XX分,如果您使用了受影響的產(chǎn)品版本,請盡快修復(fù)!修復(fù)版本為XX!也正是基于這種正向的預(yù)警的屬性,CVE漏洞基本都已有較成熟的修復(fù)或緩解方案,以幫助受影響的用戶減少不必要的傷害。

此外中國國家信息安全漏洞庫CNNVD[12]也兼容CVE,但它使用的是CNNVD編號(hào),精確到年月。例如:CNNVD編號(hào)CNNVD-202110-1568映射到CVE編號(hào)CVE-2021-22965,它們描述的是同一個(gè)漏洞 。

已公開披露的漏洞只是冰山一角,其主要涉及面向個(gè)人或企業(yè)的公共的商用軟硬件產(chǎn)品或開源軟件/組件。由于軟硬件的使用場景不同,有些已知漏洞只會(huì)受限披露甚至不會(huì)被披露。而由于軟硬件系統(tǒng)的復(fù)雜性與多樣性,未知的漏洞則會(huì)更多。業(yè)界安全研究人員、軟件廠商的測試部門每天都在持續(xù)不斷的發(fā)現(xiàn)著新漏洞,正如體檢中心每天都會(huì)發(fā)現(xiàn)新病人。

針對未公開披露的漏洞

通常會(huì)采用類型描述,而不會(huì)分配具體的CVE編號(hào)。MITRE公司的安全研究人員分析了大量已公開披露的CVE漏洞,抽象化并提取了公共缺陷枚舉CWE[13]用來對此類型的漏洞進(jìn)行描述。當(dāng)前CWE項(xiàng)目中的缺陷已有超過900個(gè)小類,其中與軟件開發(fā)相關(guān)的有400多個(gè)小類,40個(gè)大類。缺陷是漏洞的根因,因此每一個(gè)CVE編號(hào)都可以映射到一個(gè)或多個(gè)CWE編號(hào)。其他典型的可用作類型描述的還有針對Web應(yīng)用系統(tǒng)的OWASP Top 10[14]。

比較典型的是基于具體業(yè)務(wù)的應(yīng)用程序的漏洞似乎永遠(yuǎn)不會(huì)被主動(dòng)公開披露,只會(huì)悄悄被修復(fù)。這是為了避免企業(yè)商業(yè)形象受損,另外也因?yàn)闃I(yè)務(wù)應(yīng)用一般不是標(biāo)準(zhǔn)產(chǎn)品,具有獨(dú)特性,不涉及協(xié)同修復(fù)的屬性(即便涉及,也在小范圍內(nèi))。除非漏洞已被利用,造成了公共損失,不得不進(jìn)行披露,否則知道這種負(fù)面信息的人越少越好是共識(shí)。

最后回到什么是漏洞掃描?

大部分業(yè)界規(guī)范或標(biāo)準(zhǔn)中用到的相關(guān)概念是漏洞評(píng)估,并直接將漏洞掃描作為一種選擇和要求。

以國際標(biāo)準(zhǔn)ISO/IEC 27005[15]信息安全風(fēng)險(xiǎn)管理為例,在其附錄D2中給出相關(guān)描述:評(píng)估技術(shù)型漏洞的方法有哪些?給出的第一個(gè)建議就是“使用自動(dòng)化漏洞掃描工具”,另外三條建議分別是: 安全測試評(píng)估、滲透測試、代碼審計(jì)。

在中國國標(biāo)GB/T 28449的”附錄E等保測評(píng)方式及工作任務(wù)“的“E.4測試”部分中則明確指出:需要對服務(wù)器、數(shù)據(jù)庫管理系統(tǒng)、網(wǎng)絡(luò)設(shè)備、安全設(shè)備、應(yīng)用系統(tǒng)等進(jìn)行漏洞掃描。此外還需要對應(yīng)用系統(tǒng)完整性、保密性進(jìn)行協(xié)議分析;對系統(tǒng)進(jìn)行內(nèi)部和外部的滲透攻擊等等。

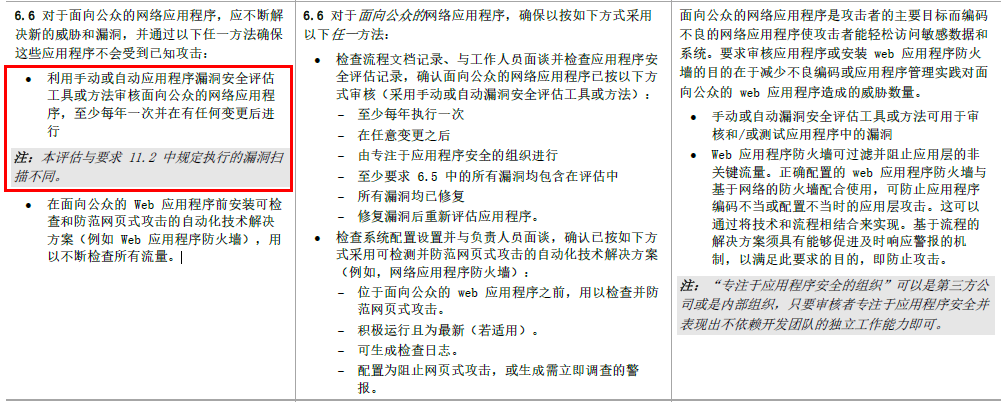

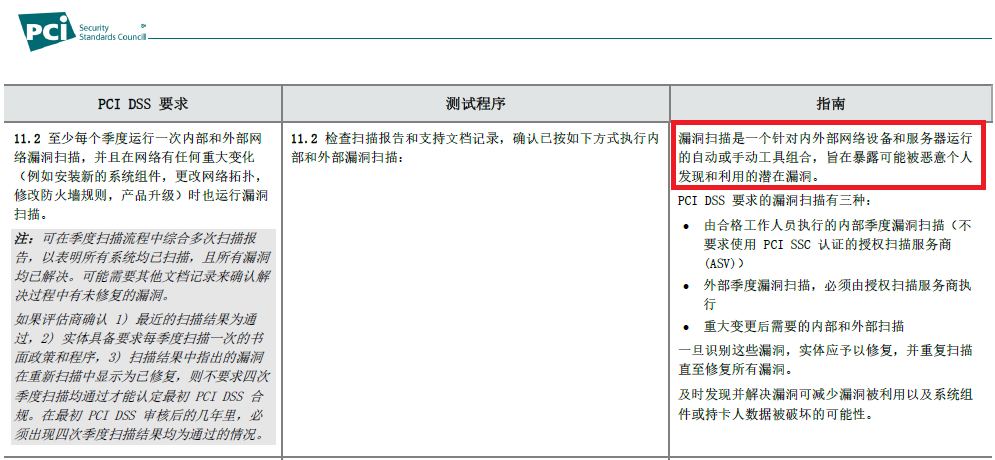

而在金融行業(yè)支付卡數(shù)據(jù)安全標(biāo)準(zhǔn)PCI DSS[16]針對漏洞掃描給出了兩個(gè)較為明確可操作的定義,如下面2圖。

對應(yīng)用程序漏洞的安全評(píng)估

對系統(tǒng)從外部及內(nèi)部的漏洞掃描

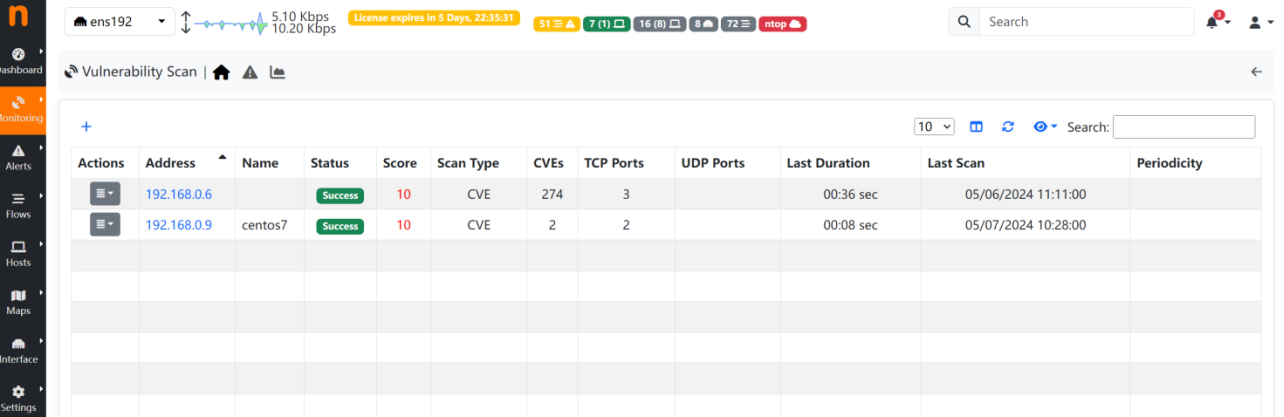

因此筆者認(rèn)為漏洞掃描指的就是通過工具去掃描遠(yuǎn)端或本地運(yùn)行的系統(tǒng)的行為,以期達(dá)到快速識(shí)別系統(tǒng)中已知或未知漏洞的目的。它的關(guān)鍵是對漏洞的識(shí)別進(jìn)行工具化,降低識(shí)別漏洞的人工參與和技術(shù)門檻。漏洞掃描是漏洞評(píng)估的一種方法。漏洞掃描通常是滲透測試過程中的一個(gè)前置步驟。

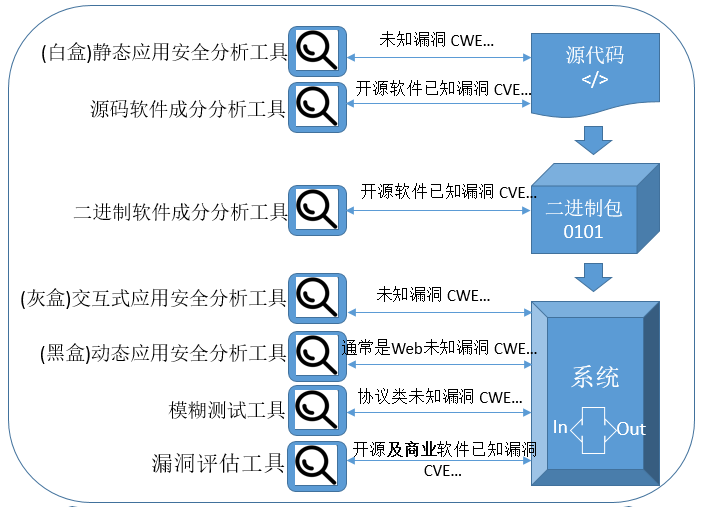

與漏洞掃描相關(guān)的工具通常有哪些呢?

在知名信息技術(shù)咨詢公司Gartner的定義中,按掃描結(jié)果類別的不同可以大致分為AST(Application Security Testing)應(yīng)用安全測試類工具、SCA(Software Composition Analysis)軟件成分分析類工具、VA(Vulnerability Assessment)漏洞評(píng)估工具, AST工具用于測試發(fā)現(xiàn)應(yīng)用程序未知的安全缺陷,SCA工具用于發(fā)現(xiàn)靜態(tài)軟件中引用的開源組件的已知漏洞,VA工具則通常用于發(fā)現(xiàn)動(dòng)態(tài)運(yùn)行的系統(tǒng)中是否存在已知的漏洞。

按掃描對象狀態(tài)的不同又可以劃分為靜態(tài)工具和動(dòng)態(tài)工具,靜態(tài)工具掃描源代碼或二進(jìn)制包,動(dòng)態(tài)工具掃描運(yùn)行的系統(tǒng)。靜態(tài)工具包括靜態(tài)Static-AST工具(SAST), 源碼SCA工具, 二進(jìn)制SCA工具。 動(dòng)態(tài)工具包括 交互式Interactive-AST工具(IAST)、動(dòng)態(tài)Dynamic-AST工具(DAST)、模糊測試(Fuzzing)工具、漏洞評(píng)估(Vulnerability Assessment)工具。 在這其中,受到資源可獲得性的限制,在系統(tǒng)上線以后經(jīng)常會(huì)被用到的漏洞掃描工具主要是: DAST工具和VA工具, 而這也正是PCI DSS實(shí)踐指南中列出的。

WHY為什么做漏洞掃描?

漏洞掃描能發(fā)現(xiàn)漏洞,掃描的結(jié)果能用來支撐漏洞評(píng)估、漏洞修補(bǔ)、風(fēng)險(xiǎn)評(píng)估相關(guān)工作,以降低系統(tǒng)安全性的風(fēng)險(xiǎn)。還有其他目的嗎? 且聽下回分解。

審核編輯 黃昊宇

-

信息安全

+關(guān)注

關(guān)注

5文章

658瀏覽量

38941 -

IT

+關(guān)注

關(guān)注

2文章

868瀏覽量

63589 -

漏洞

+關(guān)注

關(guān)注

0文章

204瀏覽量

15404

發(fā)布評(píng)論請先 登錄

相關(guān)推薦

華為通過BSI全球首批漏洞管理體系認(rèn)證

常見的漏洞分享

嵌入式條碼掃描器的幾種掃描模式

大幅掃描儀掃描地圖怎么操作

漏洞掃描一般采用的技術(shù)是什么

漏洞掃描的主要功能是什么

“新一代”漏洞掃描管理系統(tǒng):攻防演練不可或缺

《七劍下天山》之“七劍利刃”:“新一代”漏洞掃描管理系統(tǒng)

艾體寶干貨 網(wǎng)絡(luò)安全第一步!掃描主機(jī)漏洞!

分解漏洞掃描,什么是漏洞掃描?

分解漏洞掃描,什么是漏洞掃描?

評(píng)論