想要保護(hù)網(wǎng)絡(luò)安全?了解漏洞掃描的重要性是關(guān)鍵一步。本期我們將介紹使用ntopng漏洞掃描的實(shí)施方法,幫助您建立更加安全的網(wǎng)絡(luò)環(huán)境。

ntopng簡(jiǎn)介:

ntopng 是用于監(jiān)控計(jì)算機(jī)網(wǎng)絡(luò)流量的計(jì)算機(jī)軟件,具有非常豐富的可視化圖表。它能從流量鏡像、NetFlow 導(dǎo)出器、SNMP 設(shè)備、防火墻日志和入侵檢測(cè)系統(tǒng)中收集流量信息,從而提供 360° 的網(wǎng)絡(luò)可視性。ntopng依靠 Redis 鍵值服務(wù)器而非傳統(tǒng)數(shù)據(jù)庫(kù),利用 nDPI 進(jìn)行協(xié)議檢測(cè),支持主機(jī)地理定位,并能顯示連接主機(jī)的實(shí)時(shí)流量分析。

ntopng 既能被動(dòng)監(jiān)控網(wǎng)絡(luò),也能執(zhí)行漏洞掃描,其目標(biāo)是檢測(cè)已知的 [CVE](常見(jiàn)漏洞和暴露),并發(fā)現(xiàn)所提供服務(wù)中的 TCP 或 UDP 開(kāi)放端口。

當(dāng)前的實(shí)現(xiàn)利用了 [nmap] 和 [vulscan]。只需定義[新模塊],代碼就能添加新的掃描器類(lèi)型。

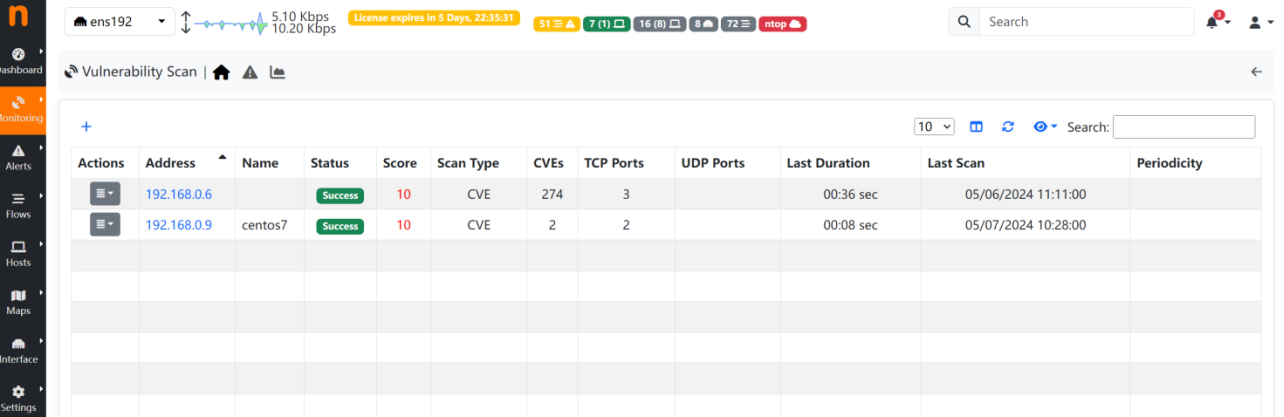

一、漏洞掃描頁(yè)面

在 “漏洞掃描 ”頁(yè)面,可以查看可掃描的注冊(cè)主機(jī),以及上次執(zhí)行掃描的各種詳細(xì)信息,例如

- 掃描狀態(tài)(可以是 “正在掃描”、“已計(jì)劃”、“成功”、“未掃描”、“錯(cuò)誤”);

- 得分;(檢測(cè)到的漏洞的最大得分)

- 掃描類(lèi)型;

- CVEs 計(jì)數(shù)(檢測(cè)到的漏洞);

- TCP 端口(發(fā)現(xiàn)的開(kāi)放 TCP 端口數(shù)量);

- UDP 端口(發(fā)現(xiàn)的開(kāi)放 UDP 端口數(shù)量);

- 最后持續(xù)時(shí)間;

- 上次掃描;

- 周期

在 ntopng 執(zhí)行 TCP 或 UDP 端口掃描后,ntopng 會(huì)將網(wǎng)絡(luò)監(jiān)控檢測(cè)到的開(kāi)放端口與漏洞掃描中發(fā)現(xiàn)的開(kāi)放端口進(jìn)行比較:

如果 Vulnerability Scan(漏洞掃描)發(fā)現(xiàn)了一個(gè)開(kāi)放的 TCP(或 UDP)端口,而根據(jù)網(wǎng)絡(luò)監(jiān)控的結(jié)果,該端口當(dāng)前并沒(méi)有被使用,那么在特定主機(jī)的開(kāi)放 TCP(或 UDP)端口數(shù)附近就會(huì)顯示一個(gè) ghost 圖標(biāo)。

如果 “漏洞掃描 ”未能識(shí)別實(shí)際正在使用的 TCP(或 UDP)端口,但 ntopng 已通過(guò)網(wǎng)絡(luò)監(jiān)控檢測(cè)到該端口(該端口已被 “漏洞掃描 ”過(guò)濾),則會(huì)在特定主機(jī)的開(kāi)放 TCP(或 UDP)端口數(shù)量附近顯示一個(gè)過(guò)濾器圖標(biāo) filter。

頁(yè)面底部有三個(gè)按鈕:

- 全部刪除(從漏洞掃描列表中刪除所有主機(jī));

- Schedule All Scans(安排對(duì)漏洞掃描列表中的所有主機(jī)進(jìn)行掃描);

- 批量編輯(更新漏洞掃描列表中所有主機(jī)的周期掃描);

在執(zhí)行 “全部掃描 ”結(jié)束時(shí),如果通知端點(diǎn)和相關(guān)收件人的 “通知類(lèi)型 ”設(shè)置為 “漏洞掃描報(bào)告”,則會(huì)在周期性漏洞掃描結(jié)束時(shí)發(fā)送通知。

二、將主機(jī)添加到漏洞掃描列表

單擊 “漏洞掃描 ”頁(yè)面上的 “+”圖標(biāo),用戶(hù)可以添加新主機(jī)或包含特定 CIDR 下的所有活動(dòng)主機(jī)。

如果用戶(hù)指定了特定的活動(dòng)主機(jī),ntopng 將自動(dòng)在端口字段中填入該主機(jī)的已知服務(wù)器端口。如果未知,則該字段將為空,所有端口都將被檢查。請(qǐng)注意,掃描所有端口可能需要很長(zhǎng)時(shí)間,因此我們建議(如果可能的話(huà))將掃描限制在一小部分端口集上。

選擇主機(jī)和端口后,必須選擇一種漏洞掃描類(lèi)型。目前支持五種類(lèi)型的漏洞掃描:

三、定期掃描

注意:定期掃描需要 ntopng Enterprise L 或更高版本。

掃描可以按需執(zhí)行(一次)或定期執(zhí)行。您可以選擇指定每日掃描(每天午夜執(zhí)行)或每周掃描(每周日午夜執(zhí)行)。為了避免惡意掃描占用網(wǎng)絡(luò),每次只執(zhí)行一次掃描。

如果啟用了 “通知類(lèi)型 ”設(shè)置為 “漏洞掃描報(bào)告 ”的通知端點(diǎn)和相關(guān)收件人,則會(huì)在定期漏洞掃描結(jié)束時(shí)發(fā)送通知。

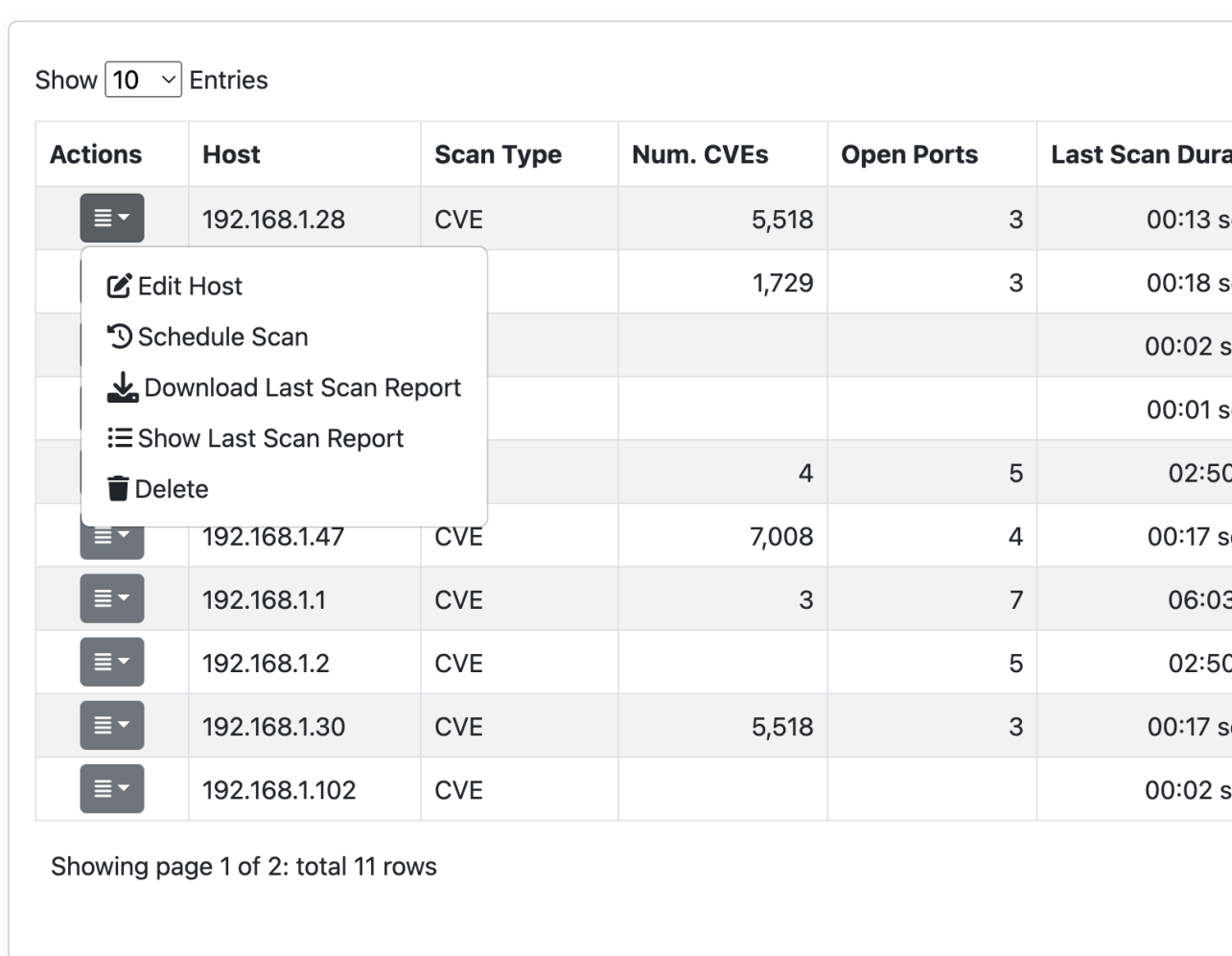

單擊特定行的 “操作 ”下拉菜單可提供以下選項(xiàng):

- 編輯主機(jī)(修改所選行的規(guī)格);

- 安排掃描(安排特定主機(jī)的漏洞掃描);

- 下載上次掃描報(bào)告(下載包含最新漏洞掃描結(jié)果的文件);

- 顯示上次掃描報(bào)告(在 ntopng 的新頁(yè)面中顯示上次掃描結(jié)果);

- 刪除(從漏洞掃描列表中刪除特定主機(jī));

四、設(shè)置

另外在設(shè)置首選項(xiàng)頁(yè)面的 “漏洞掃描 ”選項(xiàng)卡下,可以

- 修改同時(shí)執(zhí)行掃描的最大次數(shù)。默認(rèn)值為 4,最小為 1,最大為 16。

- 啟用慢速掃描模式,以降低漏洞掃描的強(qiáng)度。

五、漏洞掃描最后報(bào)告頁(yè)

單擊特定行的 “操作 ”下拉菜單中的 “顯示上次掃描報(bào)告 ”按鈕,可讓 ntopng 顯示所選主機(jī)的上次掃描報(bào)告。

六、警報(bào)

如果定期執(zhí)行掃描,ntopng 會(huì)對(duì)每次掃描迭代進(jìn)行比較,并在出現(xiàn)新端口開(kāi)放或 CVE 數(shù)量發(fā)生變化等情況時(shí)生成警報(bào)。警報(bào)需要在行為檢查頁(yè)面啟用,如下所示

生成的警報(bào)可從 “活動(dòng)監(jiān)控 ”菜單下的 “警報(bào)資源管理器 ”頁(yè)面訪問(wèn)。

七、生成的圖表

在漏洞掃描圖表頁(yè)面上,ntopng 顯示了充滿(mǎn)漏洞掃描數(shù)據(jù)的時(shí)間序列圖表。

Ntopng目前記錄以下漏洞數(shù)據(jù):

- CVE(檢測(cè)到的 CVE 數(shù)量);

- 主機(jī)(準(zhǔn)備掃描的主機(jī)數(shù)量);

- 開(kāi)放端口(發(fā)現(xiàn)的開(kāi)放端口數(shù)量);

- Scanned Hosts(掃描的主機(jī)數(shù)量);

八、開(kāi)放端口

注意:此功能需要 ntopng Enterprise L 或更高版本。

在“開(kāi)放端口”頁(yè)面上,可以顯示漏洞掃描檢測(cè)到的 TCP 和 UDP 開(kāi)放端口列表,以及以下信息:

- 服務(wù)名稱(chēng);

- CVE 計(jì)數(shù)(在具有特定開(kāi)放端口的主機(jī)上檢測(cè)到的 CVE 總數(shù));

- 主機(jī)計(jì)數(shù);

- 主機(jī)(如果可用主機(jī)超過(guò) 5 個(gè),則列表僅限于 5 個(gè));

通過(guò)單擊特定行的操作下拉菜單中的顯示主機(jī)按鈕,ntopng 允許用戶(hù)導(dǎo)航回漏洞掃描頁(yè)面并查看具有所選開(kāi)放端口的主機(jī)。

九、掃描報(bào)告

注意:此功能需要 ntopng Enterprise L 或更高版本。

如果禁用 ClickHouse,ntopng 將顯示“報(bào)告”頁(yè)面,顯示上次掃描執(zhí)行的信息,而不是“掃描報(bào)告”頁(yè)面。啟用ClickHouse后,在Reports頁(yè)面上,會(huì)列出ntopng自動(dòng)生成的所有報(bào)告。

通過(guò)單擊單個(gè)報(bào)告的操作菜單,可以編輯報(bào)告名稱(chēng)或刪除報(bào)告。

單擊某一行的日期可以讓用戶(hù)跳轉(zhuǎn)以顯示所選報(bào)告的詳細(xì)信息。

生成報(bào)告:

- 定期掃描結(jié)束時(shí);

- 單擊“安排所有掃描”按鈕啟動(dòng)所有掃描執(zhí)行后;

- 單個(gè)掃描結(jié)束時(shí);

漏洞掃描報(bào)告由四個(gè)不同的報(bào)告組成:漏洞掃描報(bào)告、CVE 計(jì)數(shù)、TCP 端口和 UDP 端口。

十、漏洞掃描報(bào)告

漏洞掃描報(bào)告顯示以下信息:

- IP地址;

- 名稱(chēng)(主機(jī)名);

- 分?jǐn)?shù)(檢測(cè)到的最大漏洞分?jǐn)?shù));

- 掃描類(lèi)型;

- TCP/UDP 端口(開(kāi)放的 TCP/UDP 端口列表);

- CVE(檢測(cè)到的 CVE 數(shù)量);

- CVE 列表(帶有 CVE 分?jǐn)?shù)的 CVE 列表);

- 上次掃描(最近一次掃描執(zhí)行的日期);

通過(guò)單擊 IP 地址,可以跳轉(zhuǎn)到特定于該主機(jī)的“漏洞掃描最后報(bào)告頁(yè)面”。

十一、CVE 計(jì)數(shù)報(bào)告

CVEs 計(jì)數(shù)報(bào)告顯示以下信息:

- CVEs;

- 端口(格式為 <端口 ID/L4協(xié)議(服務(wù)名稱(chēng))>);

- 主機(jī)計(jì)數(shù);

- 主機(jī);

十二、TCP 端口報(bào)告

TCP 端口報(bào)告顯示以下信息:

- 端口(格式為 <端口 ID/TCP(服務(wù)名稱(chēng))>);

- 主機(jī)數(shù)量;

- 主機(jī);

十三、UDP端口報(bào)告

UDP 端口報(bào)告顯示以下信息:

- 端口(格式為 <端口 ID/udp(服務(wù)名稱(chēng))>)

- 主機(jī)數(shù)量;

- 主機(jī);

通過(guò)使用ntopng掃描主機(jī)漏洞并生成報(bào)告,網(wǎng)絡(luò)管理員和安全專(zhuān)家能夠更好地了解其網(wǎng)絡(luò)環(huán)境中的潛在安全風(fēng)險(xiǎn)。ntopng不僅提供了詳細(xì)的漏洞掃描結(jié)果,還生成了易于理解的報(bào)告,幫助用戶(hù)迅速識(shí)別和修復(fù)安全漏洞。這一功能不僅提升了網(wǎng)絡(luò)的整體安全性,還大大簡(jiǎn)化了安全管理的工作流程。

在當(dāng)前網(wǎng)絡(luò)安全威脅日益增多的背景下,掌握ntopng的這一強(qiáng)大功能對(duì)于保護(hù)組織的網(wǎng)絡(luò)資產(chǎn)至關(guān)重要。希望本篇文章能夠幫助你充分利用ntopng的漏洞掃描功能,提升你的網(wǎng)絡(luò)安全防護(hù)水平。

審核編輯 黃宇

-

漏洞掃描

+關(guān)注

關(guān)注

0文章

14瀏覽量

7332 -

主機(jī)

+關(guān)注

關(guān)注

0文章

1007瀏覽量

35233 -

網(wǎng)絡(luò)安全

+關(guān)注

關(guān)注

10文章

3192瀏覽量

60092

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

Web安全之滲透測(cè)試基礎(chǔ)與實(shí)踐

艾體寶方案 全面提升API安全:AccuKnox 接口漏洞預(yù)防與修復(fù)

高效、安全、智能:探索艾體寶網(wǎng)絡(luò)管理方案

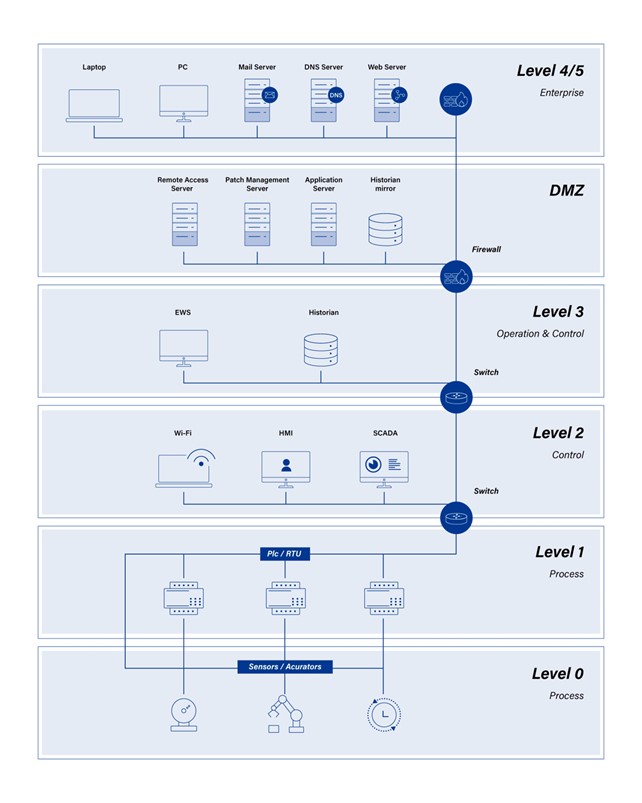

艾體寶干貨 使用TAP和NPB安全監(jiān)控OT網(wǎng)絡(luò):基于普渡模型的方法

漏洞掃描一般采用的技術(shù)是什么

漏洞掃描的主要功能是什么

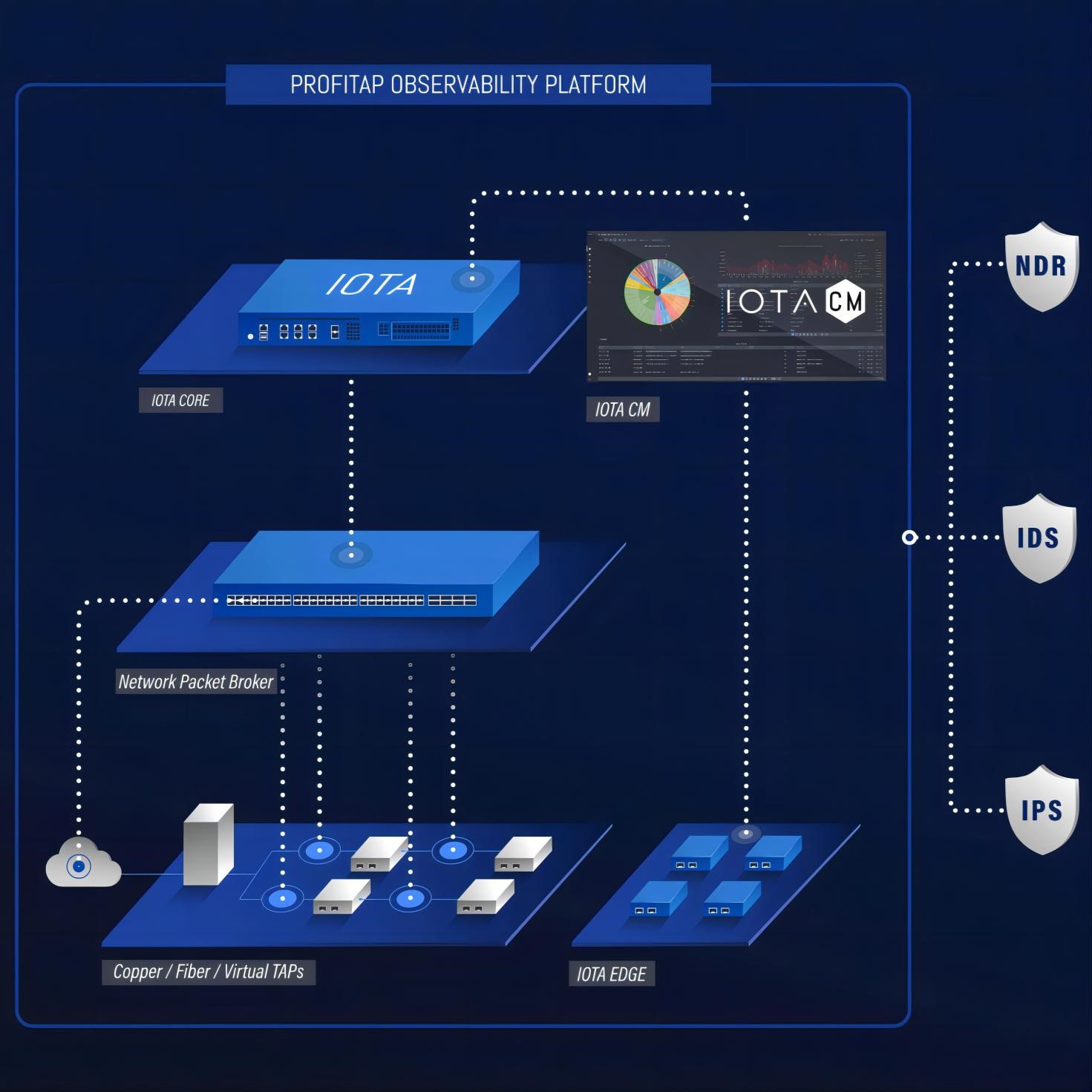

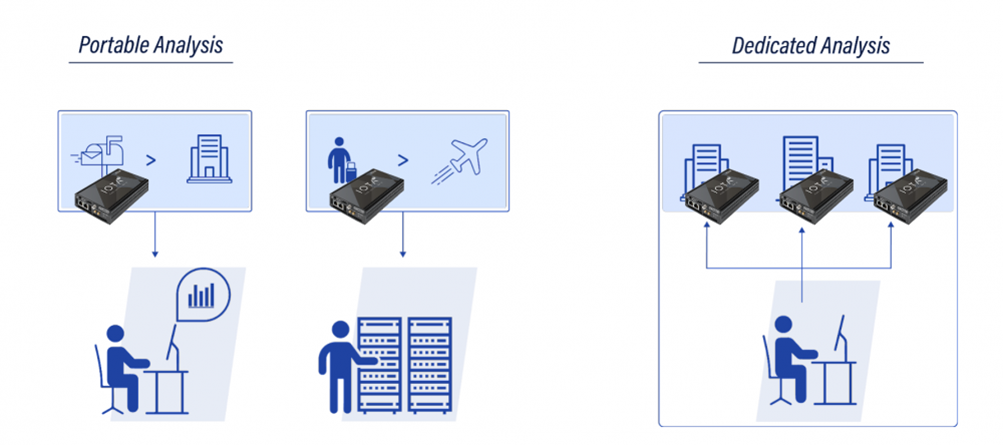

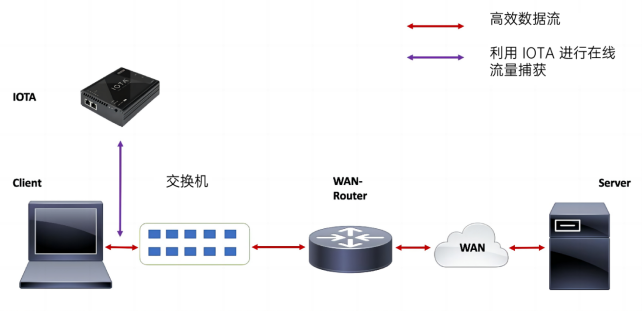

艾體寶干貨 如何使用IOTA進(jìn)行遠(yuǎn)程流量數(shù)據(jù)采集分析

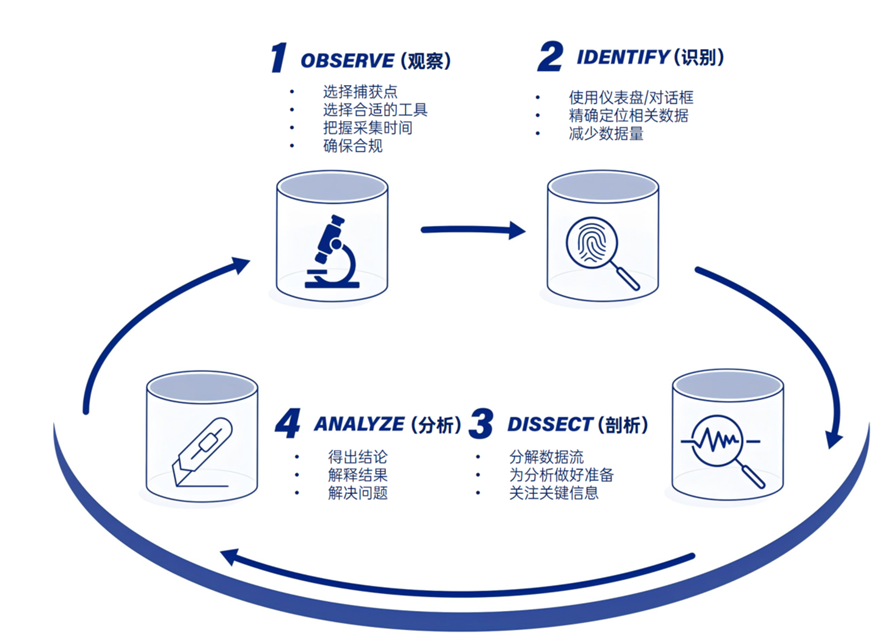

艾體寶干貨 OIDA之一:掌握數(shù)據(jù)包分析-學(xué)會(huì)觀察

艾體寶干貨 IOTA流量分析秘籍第一招:網(wǎng)絡(luò)基線(xiàn)管理

Palo Alto Networks與IBM攜手,深化網(wǎng)絡(luò)安全合作

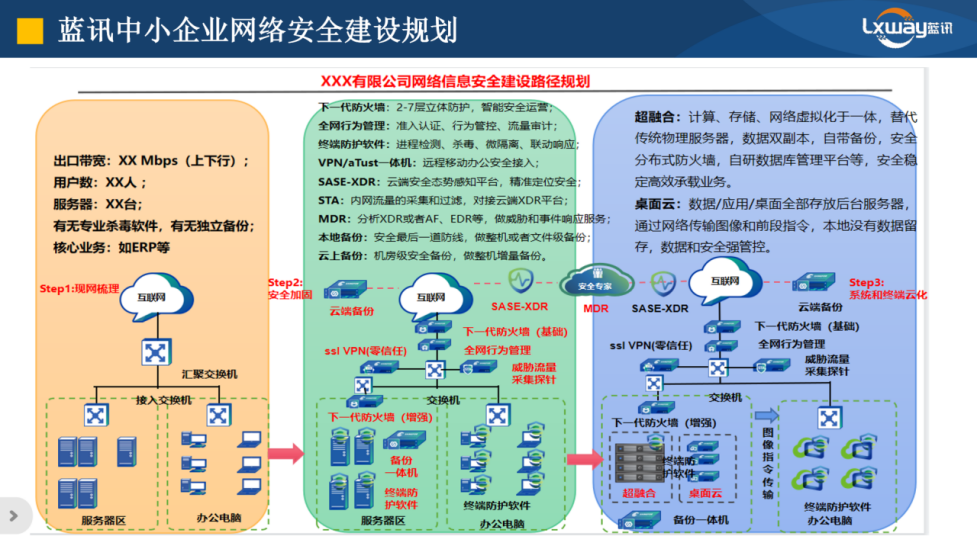

從零開(kāi)始中小企業(yè)安全建設(shè)三步曲

艾體寶觀察 | 2024,如何開(kāi)展網(wǎng)絡(luò)安全風(fēng)險(xiǎn)分析

“新一代”漏洞掃描管理系統(tǒng):網(wǎng)絡(luò)安全風(fēng)險(xiǎn)管理利器

萬(wàn)里紅新一代網(wǎng)絡(luò)接入控制系統(tǒng)全新升級(jí),打造安全智能防護(hù)新體驗(yàn)!

艾體寶干貨 網(wǎng)絡(luò)安全第一步!掃描主機(jī)漏洞!

艾體寶干貨 網(wǎng)絡(luò)安全第一步!掃描主機(jī)漏洞!

評(píng)論