volatility

Volatility是一款非常強大的內(nèi)存取證工具,它是由來自全世界的數(shù)百位知名安全專家合作開發(fā)的一套工具, 可以用于windows,linux,mac osx,android等系統(tǒng)內(nèi)存取證。Volatility是一款開源內(nèi)存取證框架,能夠對導出的內(nèi)存鏡像進行分析,通過獲取內(nèi)核數(shù)據(jù)結構,使用插件獲取內(nèi)存的詳細情況以及系統(tǒng)的運行狀態(tài)。 在不同系統(tǒng)下都有不同的軟件版本,官網(wǎng)地址:https://www.volatilityfoundation.org/26volatility工具的基本使用

命令格式

volatility -f [image] --profile=[profile] [plugin]

在分析之前,需要先判斷當前的鏡像信息,分析出是哪個操作系統(tǒng)volatility -f xxx.vmem imageinfo如果操作系統(tǒng)錯誤,是無法正確讀取內(nèi)存信息的,知道鏡像后,就可以在--profile=中帶上對應的操作系統(tǒng)

常用插件

下列命令以windows內(nèi)存文件舉例查看用戶名密碼信息

volatility -f 1.vmem --profile=Win7SP1x64 hashdump查看進程

volatility -f 1.vmem --profile=Win7SP1x64 pslist查看服務

volatility -f 1.vmem --profile=Win7SP1x64 svcscan查看瀏覽器歷史記錄

volatility -f 1.vmem --profile=Win7SP1x64 iehistory查看網(wǎng)絡連接

volatility -f 1.vmem --profile=Win7SP1x64 netscan查看命令行操作

volatility -f 1.vmem --profile=Win7SP1x64 cmdscan查看文件

volatility -f 1.vmem --profile=Win7SP1x64 filescan查看文件內(nèi)容

volatility -f 1.vmem --profile=Win7SP1x64 dumpfiles -Q 0xxxxxxxx -D ./查看當前展示的notepad內(nèi)容

volatility -f 1.vmem --profile=Win7SP1x64 notepad提取進程

volatility -f 1.vmem --profile=Win7SP1x64 memdump -p xxx --dump-dir=./屏幕截圖

volatility -f 1.vmem --profile=Win7SP1x64 screenshot --dump-dir=./查看注冊表配置單元

volatility -f 1.vmem --profile=Win7SP1x64 hivelist查看注冊表鍵名

volatility -f 1.vmem --profile=Win7SP1x64 hivedump -o 0xfffff8a001032410查看注冊表鍵值

volatility -f 1.vmem --profile=Win7SP1x64 printkey -K "xxxxxxx"查看運行程序相關的記錄,比如最后一次更新時間,運行過的次數(shù)等

volatility -f 1.vmem --profile=Win7SP1x64 userassist最大程序提取信息

volatility -f 1.vmem --profile=Win7SP1x64 timeliner

電子取證之Easy_dump(2018護網(wǎng)杯)

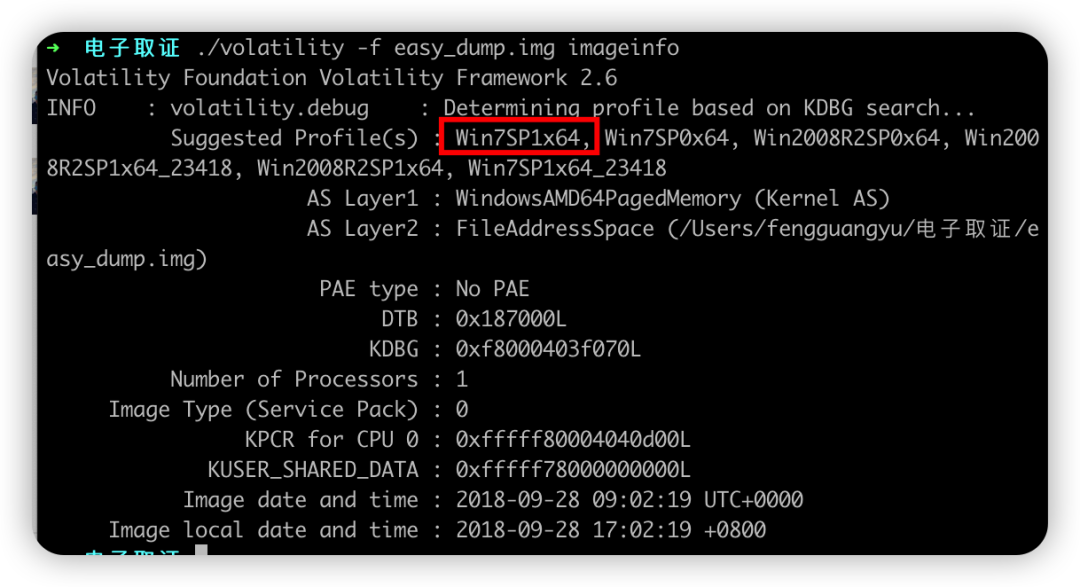

查看鏡像信息

volatility -f easy_dump.img imageinfo

查看結果,推測可能是Win7SP1x64的鏡像

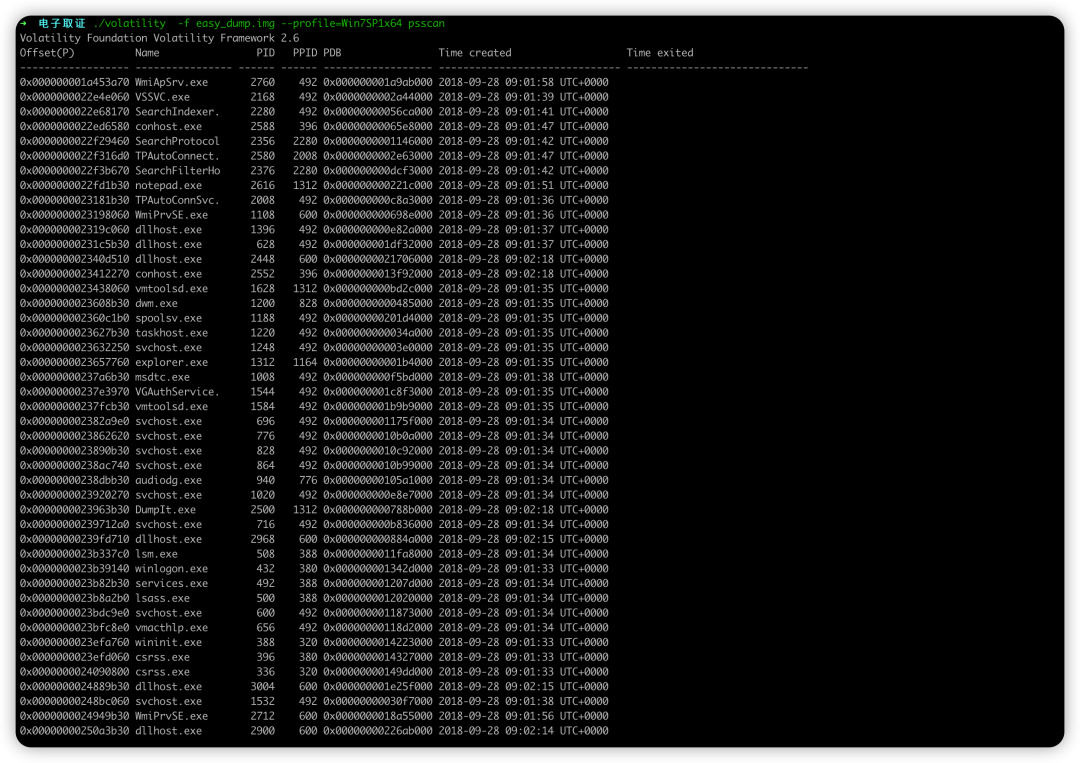

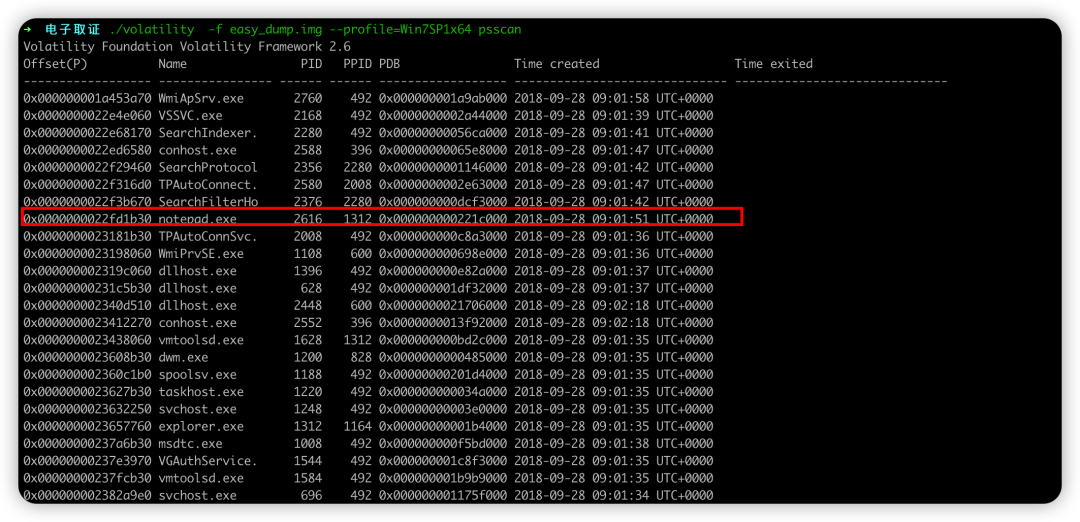

指定鏡像進行進程掃描

volatility -f easy_dump.img --profile=Win7SP1x64 psscan

也可以使用pslist參數(shù)

發(fā)現(xiàn)存在notepad.exe,查看一下內(nèi)容。

?

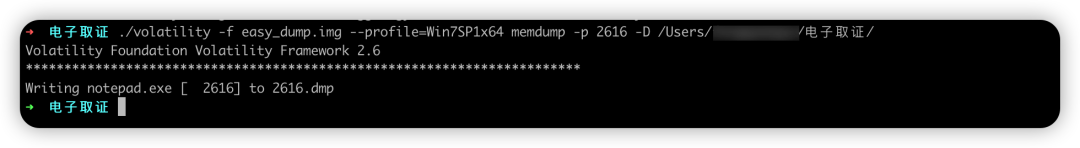

?導出進程中內(nèi)容

volatility -f easy_dump.img --profile=Win7SP1x64 memdump -p 2616 -D /xxx/xxx/xxx/其中procdump:是提取進程的可執(zhí)行文件

memdump:是提取進程在內(nèi)存中的信息

?

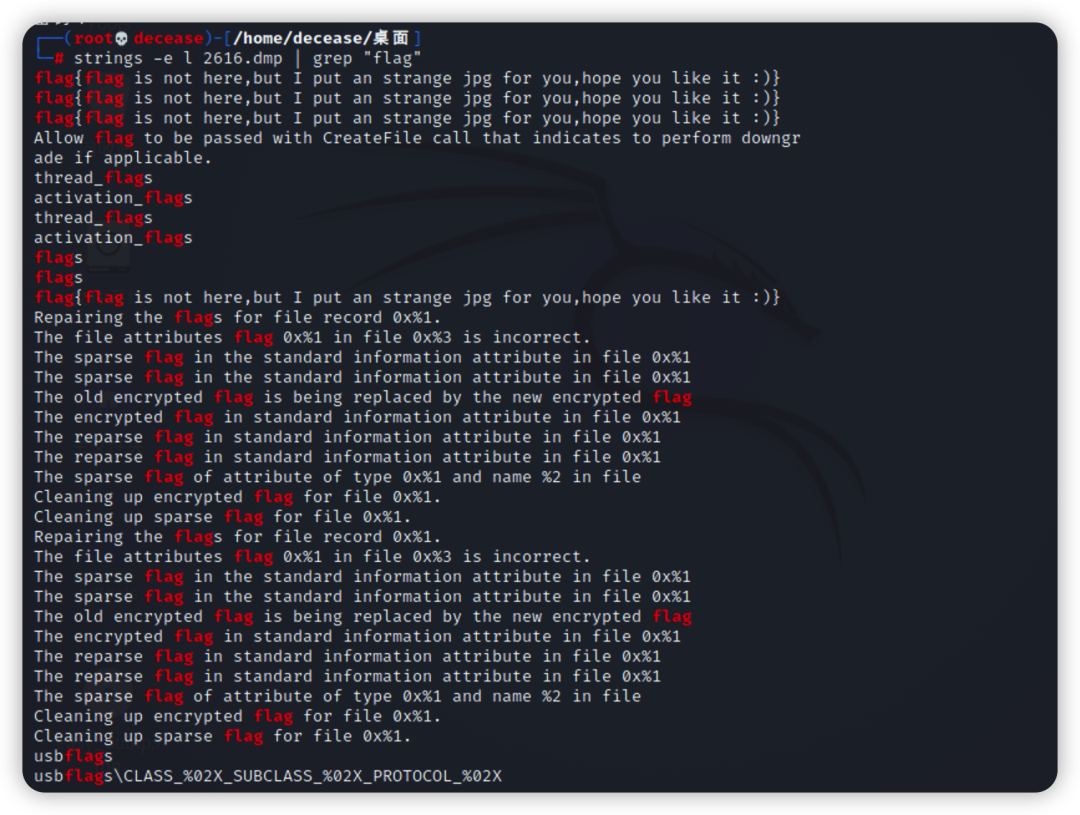

?使用strings查找flag信息

strings -e l 2616.dmp | grep "flag"發(fā)現(xiàn)提示是jpg

?

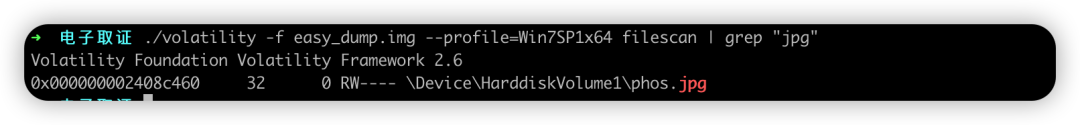

?讀取jpg文件

volatility -f easy_dump.img --profile=Win7SP1x64 filescan | grep "jpg"發(fā)現(xiàn)圖片phos.jpg

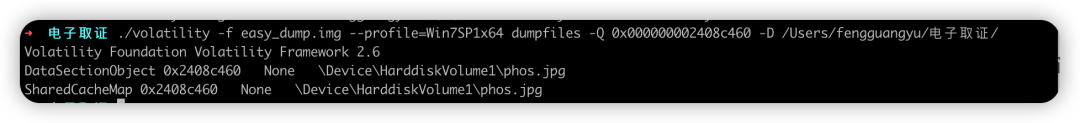

導出圖片

查看圖片,無法正常打開

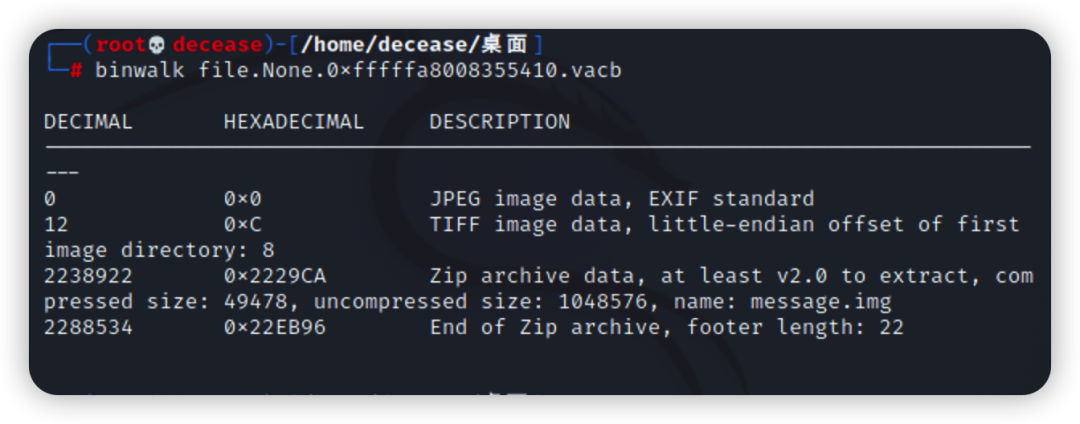

使用binwalk查看,發(fā)現(xiàn)存在zip文件

?

?分離文件

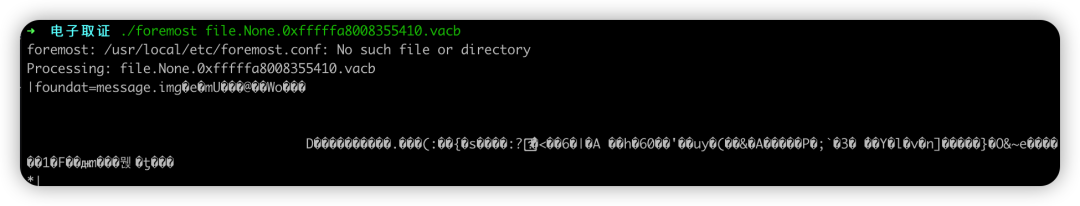

foremost file.None.0xfffffa8008355410.vacb

分離后自動生成output文件夾,查看內(nèi)容

解壓00004372.zip,得到message.img

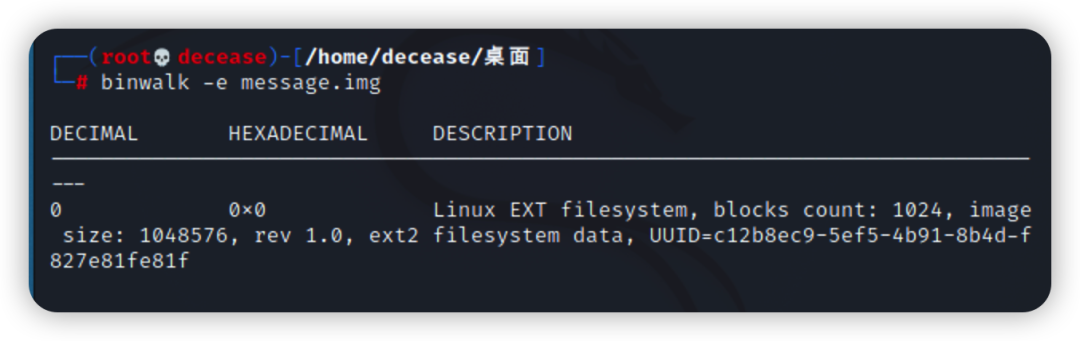

繼續(xù)使用binwalk提取文件

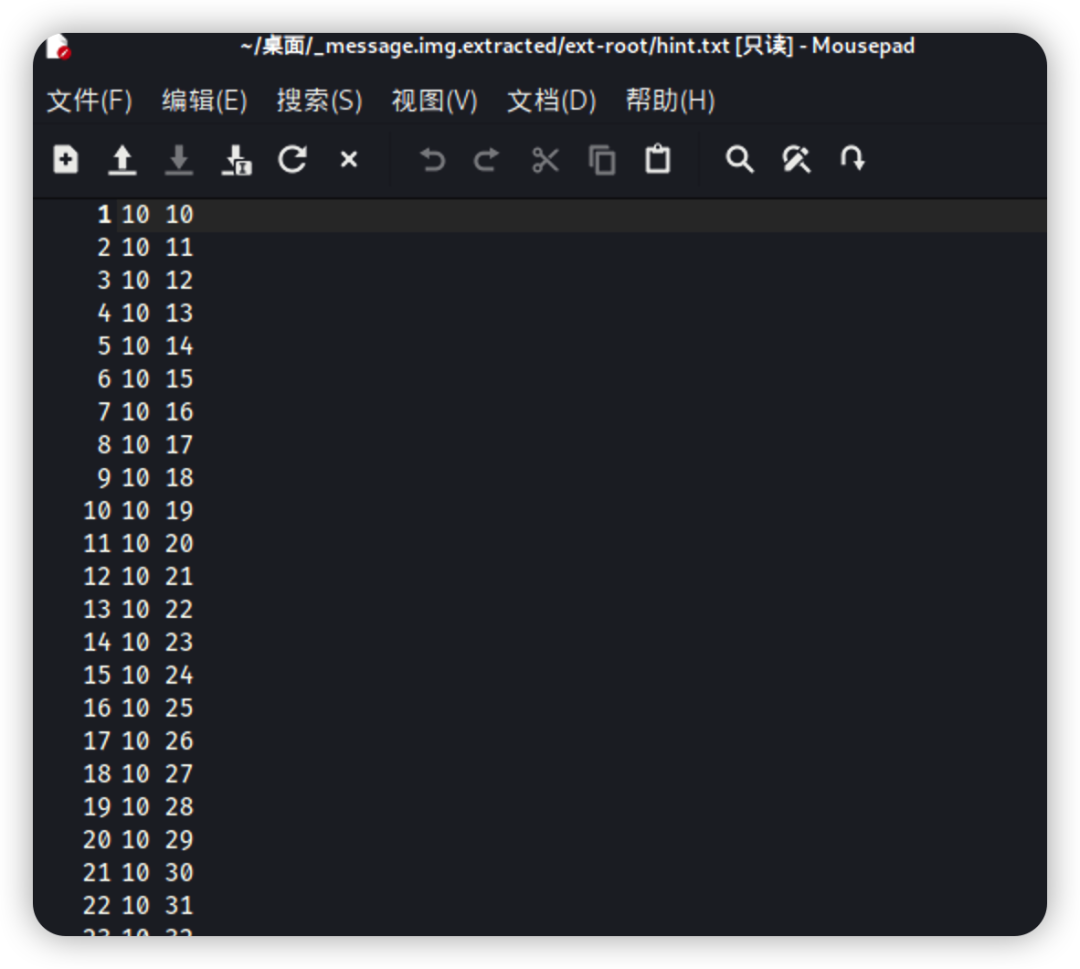

得到hint.txt

?

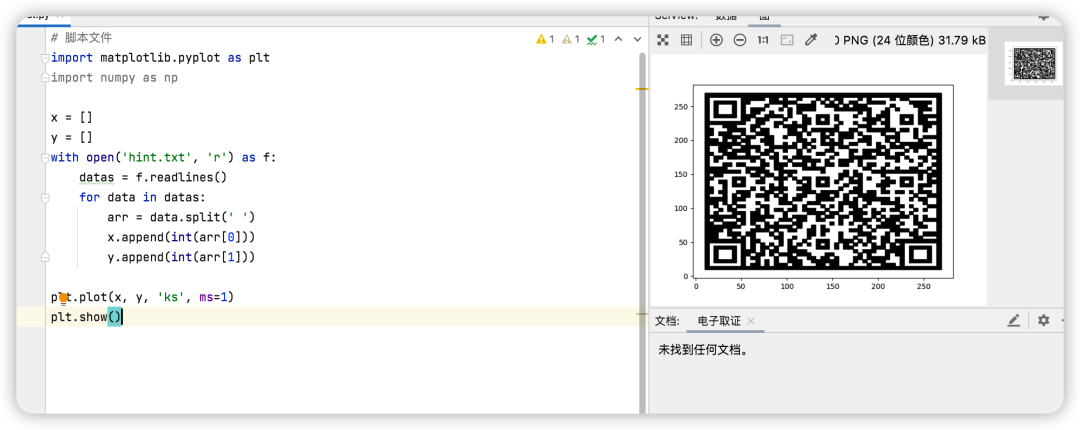

?使用腳本進行轉換

查看其他大佬說可能是左邊,使用腳本進行轉換#腳本文件 importmatplotlib.pyplotasplt importnumpyasnp x=[] y=[] withopen('hint.txt','r')asf: datas=f.readlines() fordataindatas: arr=data.split('') x.append(int(arr[0])) y.append(int(arr[1])) plt.plot(x,y,'ks',ms=1) plt.show() 掃描二維碼得到提示,一個是維吉尼亞加密,秘鑰是aeolus。一個是加密文件被刪除了,需要恢復。

?

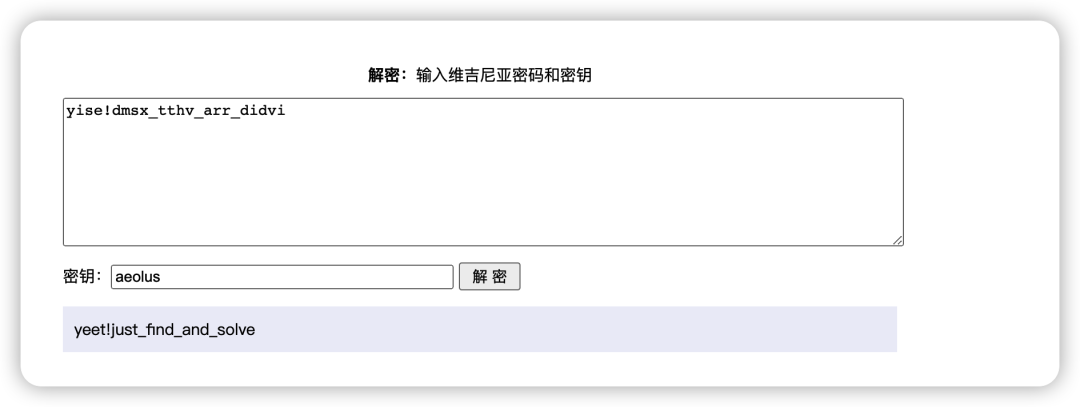

掃描二維碼得到提示,一個是維吉尼亞加密,秘鑰是aeolus。一個是加密文件被刪除了,需要恢復。

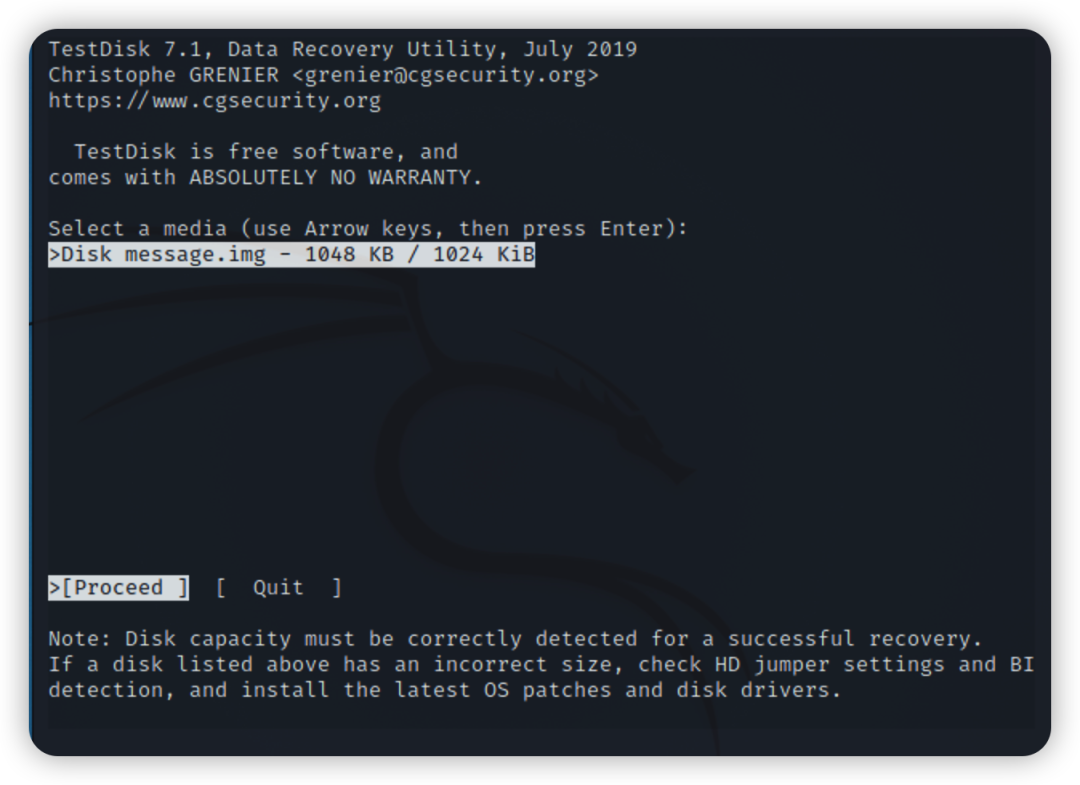

?恢復文件

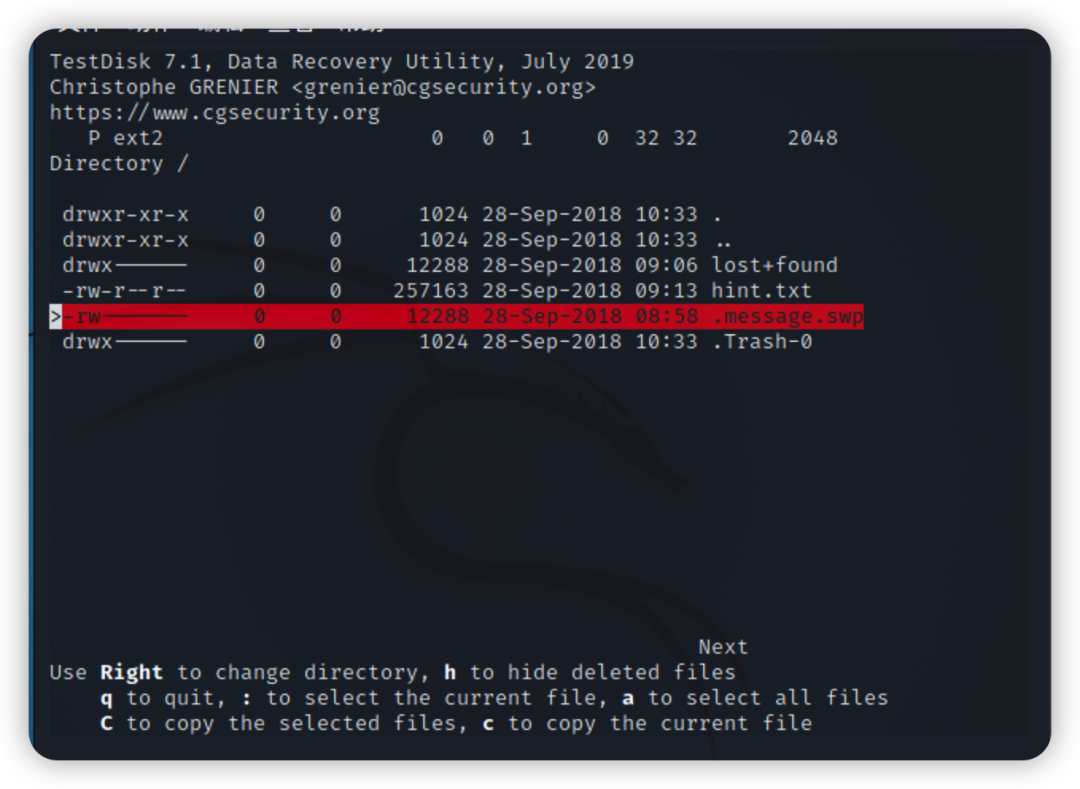

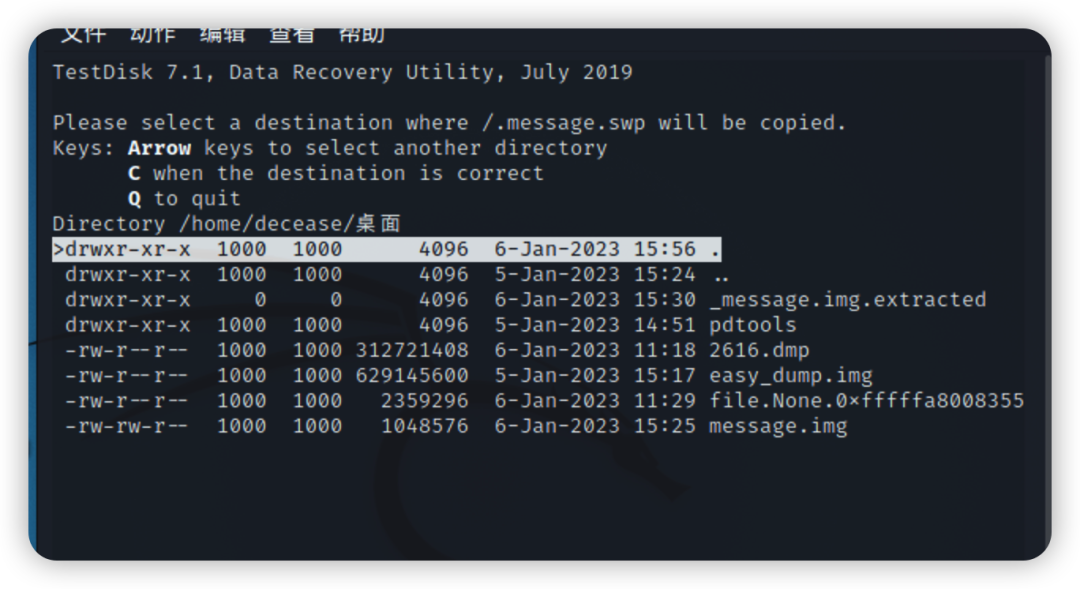

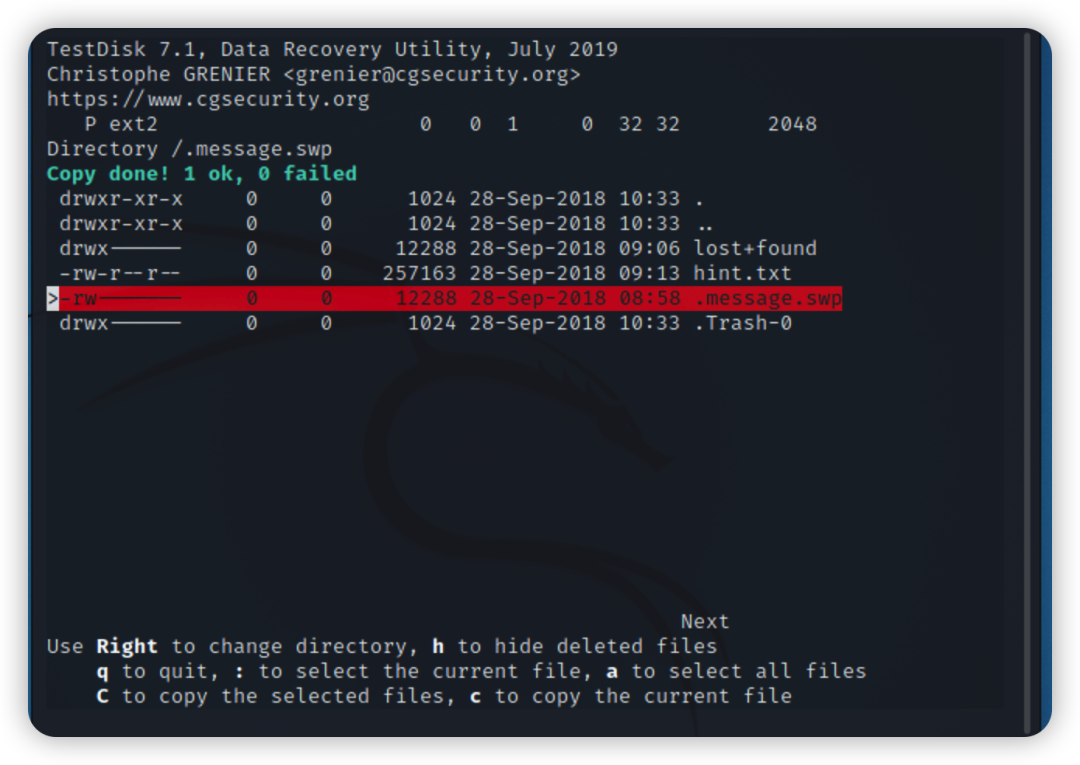

使用testdisk進行恢復 testdisk message.img 紅色為需要恢復的文件

紅色為需要恢復的文件

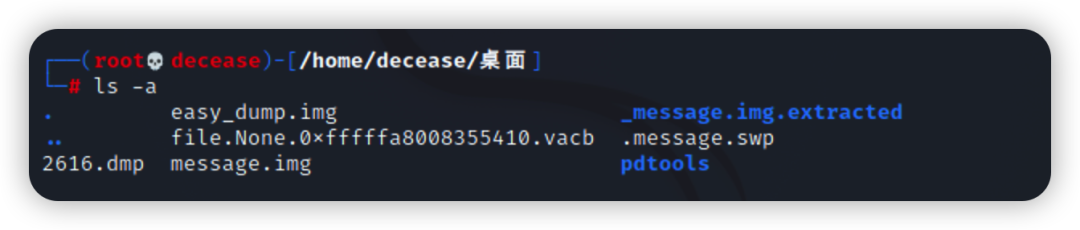

使用ls -a查看

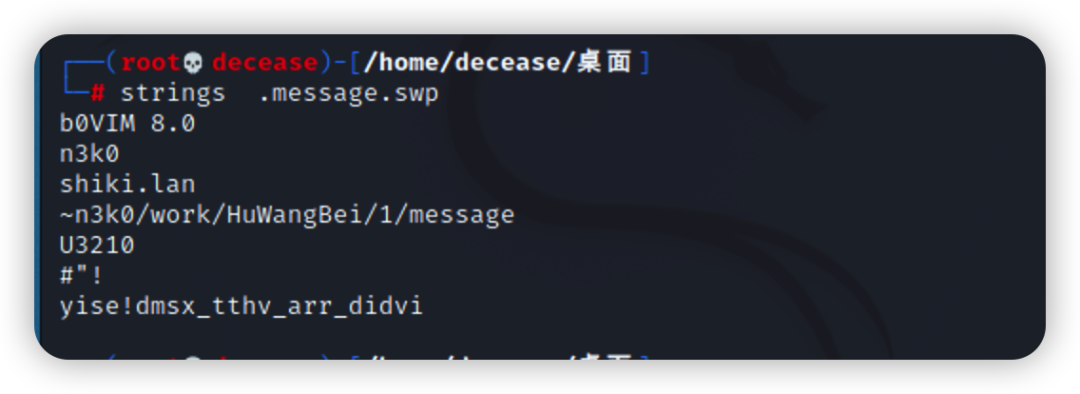

使用ls -a查看 使用strings查看

使用strings查看 最后一句字符串嘗試解密 得到最終結果

最后一句字符串嘗試解密 得到最終結果

參考資料

https://www.cnblogs.com/zaqzzz/p/10350989.html https://blog.csdn.net/weixin_42742658/article/details/106819187

審核編輯 :李倩

聲明:本文內(nèi)容及配圖由入駐作者撰寫或者入駐合作網(wǎng)站授權轉載。文章觀點僅代表作者本人,不代表電子發(fā)燒友網(wǎng)立場。文章及其配圖僅供工程師學習之用,如有內(nèi)容侵權或者其他違規(guī)問題,請聯(lián)系本站處理。

舉報投訴

-

內(nèi)存

+關注

關注

8文章

3052瀏覽量

74214 -

數(shù)據(jù)結構

+關注

關注

3文章

573瀏覽量

40190

原文標題:初識內(nèi)存取證-volatility與Easy_dump

文章出處:【微信號:Tide安全團隊,微信公眾號:Tide安全團隊】歡迎添加關注!文章轉載請注明出處。

發(fā)布評論請先 登錄

相關推薦

Windows內(nèi)存取證知識淺析-上篇

一名員工報告說,他的機器在收到一封可疑的安全更新電子郵件后開始出現(xiàn)奇怪的行為。事件響應團隊從可疑計算機中捕獲了幾個內(nèi)存轉儲,以供進一步檢查。分析轉儲并幫助 SOC 分析師團隊弄清楚發(fā)生了什么!

為什么我使用dump_image將內(nèi)存內(nèi)容dump出來后和原始文件相差很大?

0x33f80000(0x31f80000也試過,一樣)后,uboot無法運行,使用verify_image 進行校驗,發(fā)現(xiàn)校驗失敗,我使用dump_image將內(nèi)存內(nèi)容dump出來后,發(fā)現(xiàn)和原始文件

發(fā)表于 07-11 04:00

取證與證據(jù)

-------------------------------------------------------------------------------- 調(diào)查取證是無線

發(fā)表于 04-16 19:03

?581次閱讀

DMA—直接內(nèi)存存取

【*】程序簡介 -工程名稱:DMA直接內(nèi)存存取 -實驗平臺: 秉火STM32 F429 開發(fā)板 -MDK版本:5.16 -ST固件庫版本:1.5.1 【 !】功能簡介: 使用DMA把內(nèi)存數(shù)據(jù)傳輸

發(fā)表于 12-13 15:09

?9次下載

基于內(nèi)存云的大塊數(shù)據(jù)對象并行存取策略

了基于內(nèi)存云的大塊數(shù)據(jù)對象并行存取策略。該存儲策略首先將大塊數(shù)據(jù)對象分割成若干個1 MB的小塊數(shù)據(jù)對象,然后在客戶端生成數(shù)據(jù)摘要,最后使用并行存儲算法將客戶端分割成的小塊數(shù)據(jù)對象存儲在內(nèi)存云集群中。讀取時首先讀取數(shù)據(jù)摘要,然后根

發(fā)表于 12-17 11:02

?0次下載

內(nèi)存取證的內(nèi)核完整性度量方法

額外的硬件使得系統(tǒng)成本較高;基于Hypervisor的內(nèi)核完整性度量方法,應用復雜的VMM帶來的系統(tǒng)性能損失較大.針對現(xiàn)有方法存在的不足,提出了基于內(nèi)存取證的內(nèi)核完整性度量方法KIMBMF.該方法采用內(nèi)存取證分析技術提取靜態(tài)和動態(tài)度量對象

發(fā)表于 01-10 14:52

?2次下載

你知道Linux Core Dump是什么?

當程序運行的過程中異常終止或崩潰,操作系統(tǒng)會將程序當時的內(nèi)存狀態(tài)記錄下來,保存在一個文件中,這種行為就叫做Core Dump(中文有的翻譯成“核心轉儲”)。

發(fā)表于 05-10 11:11

?2852次閱讀

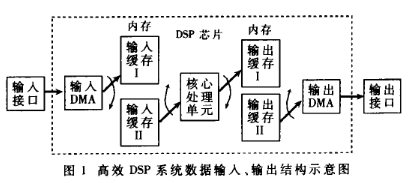

基于浮點系列芯片ADSP2106x中的直接內(nèi)存存取技術研究

直接內(nèi)存存取(DMA)對計算機系統(tǒng)是非常重要的。它可以使CPU在運行指令的同時,系統(tǒng)能實現(xiàn)從外部存儲器或設備中存取數(shù)據(jù),也可以在CPU不參與的情況下,由專用的DMA設備存取數(shù)據(jù)。

發(fā)表于 07-10 19:21

?1194次閱讀

簡述SCL -CPU內(nèi)存區(qū)域的索引存取

也能夠用一外索引來存取CPU的內(nèi)存區(qū)域。與絕對地址比較,此方式的優(yōu)點是能夠用變量索引動態(tài)尋址。例如,能夠將FOR循環(huán)的控制變量用作地址。 執(zhí)行索引存取內(nèi)存區(qū)域與絕對方式的做法一樣,僅提

SCL-CPU內(nèi)存區(qū)域的索引存取

執(zhí)行索引存取內(nèi)存區(qū)域與絕對方式的做法一樣,僅提供了地址的長處。取代絕對地址,指定的索引能夠是一個常量、一個變量或一個算術表達式。

內(nèi)存取證之Volatility從0到1編程設計

命令:pslist/pstree/psscan :非常有用的插件,列出轉儲時運行的進程的詳細信息;顯示過程ID,該父進程ID(PPID),線程的數(shù)目,把手的數(shù)目,日期時間時,過程開始和退出

Volatility取證大殺器

Volatility是一款開源的內(nèi)存取證軟件,支持Windows、Mac、linux(kali下等等)環(huán)境下使用。并且分別有Volatility2與Volatility3兩個大版本,依

虹科分享 | 關于內(nèi)存取證你應該知道的那些事

什么是內(nèi)存取證?內(nèi)存取證是指在計算機或其他數(shù)字設備運行時,通過對其隨時存儲的內(nèi)存數(shù)據(jù)進行采集、分析和提取,以獲取有關設備狀態(tài)、操作過程和可能存在的安全事件的信息。內(nèi)存取證是數(shù)字

jmap dump內(nèi)存的命令是

jmap dump是Java內(nèi)存映像工具(Java Memory Map Tool)的一個功能,用于生成Java虛擬機(JVM)中的堆內(nèi)存快照。堆內(nèi)存快照是一個包含了Java對象及其所

jvm的dump太大了怎么分析

分析大型JVM dump文件可能會遇到的一些挑戰(zhàn)。首先,JVM dump文件通常非常大,可能幾百MB或幾個GB。這是因為它們包含了JVM的完整內(nèi)存快照,包括堆和棧的所有對象和線程信息。分析這種大型

初識內(nèi)存取證-volatility與Easy_dump

初識內(nèi)存取證-volatility與Easy_dump

評論