Volatility取證大殺器

Volatility學習

Volatility是一款開源的內存取證軟件,支持Windows、Mac、linux(kali下等等)環境下使用。并且分別有Volatility2與Volatility3兩個大版本,依次需要在py2、py3的環境下進行使用,也要確保系統中已安裝環境,安裝pycrpto庫函數。

學習方向(個人見解):對于常規比賽中的內存取證,多為查看計算機版本號、PID、PPID、SID、密碼、時間等等之類的。不過就比賽而言,掌握基礎命令,去解決比賽中的題目足矣,并且內存取證也有很多小工具、小程序,要與Volatility結合而用,包括與取證大師、仿真的虛擬機一同查看探究,我認為更多的要注重于時間線,可以得到很多意想不到的的結果。

其次,就現實生活中的工作當中,內存取證涉及方面寬、廣、面大,需要我們共同去探究學習!最后希望大家共同進步!

下載安裝

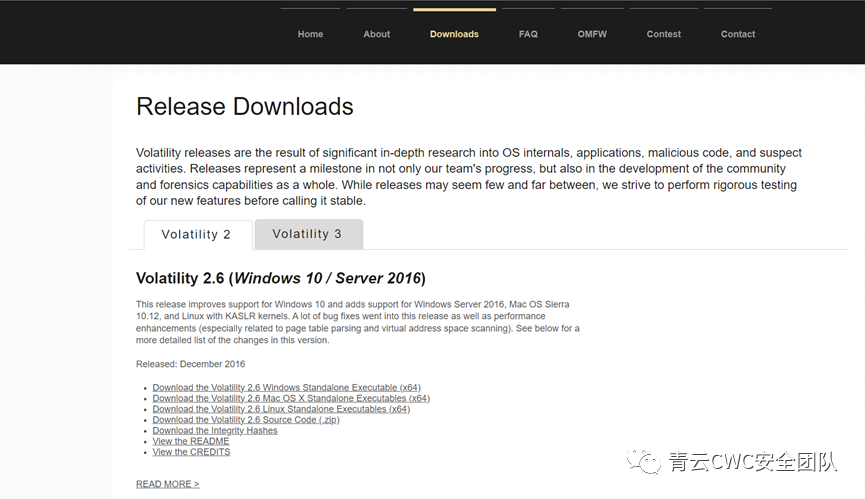

下載:官網下載即可

下載網址:

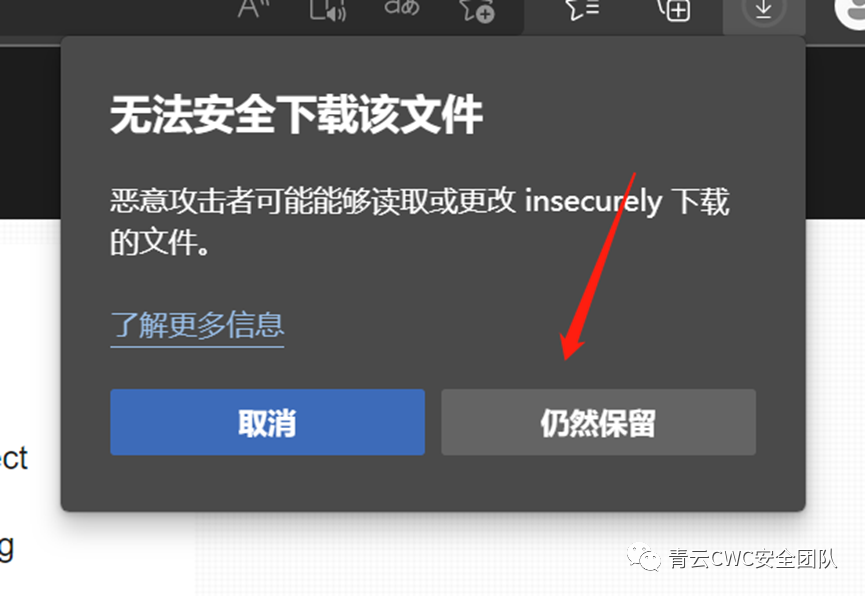

https://www.volatilityfoundation.org/releases(切記:下載時仍然保留)

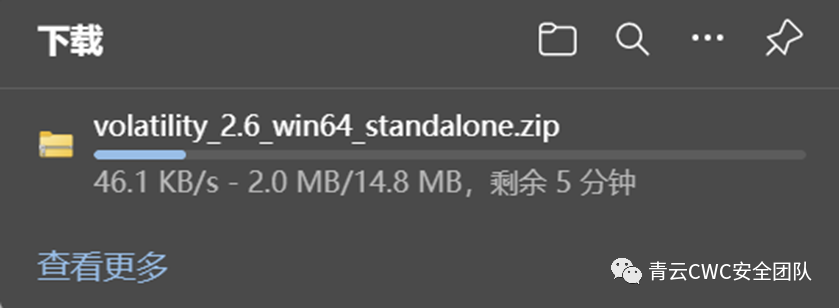

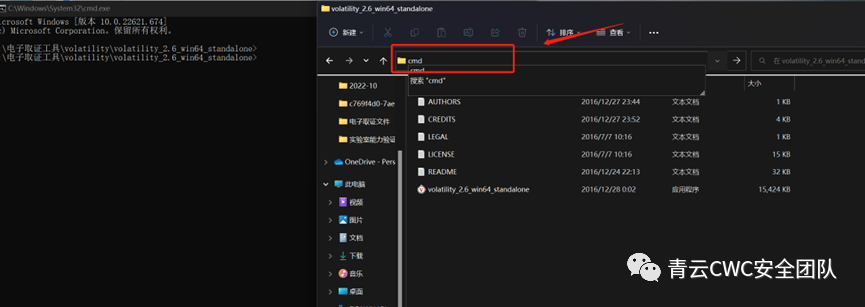

Windows環境下下載軟件包

打開后

直接輸入CMD打開使用(簡單方便)

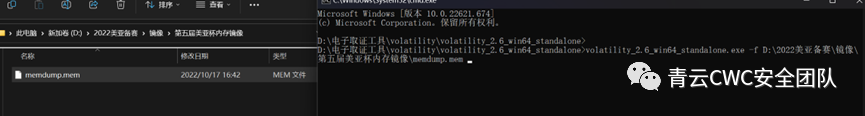

學習使用,以2019年美亞杯個人賽鏡像為準則

只需將鏡像拖入 后續便可直接進行使用

命令學習

(本次多為Windows大環境下的使用)

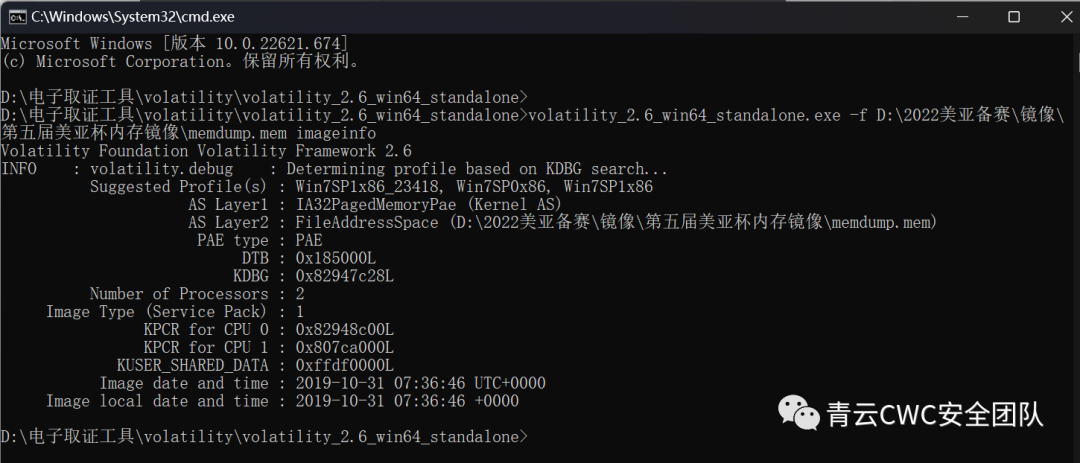

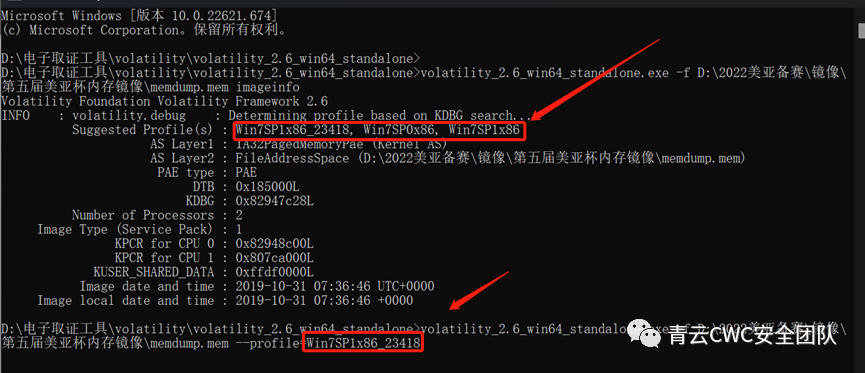

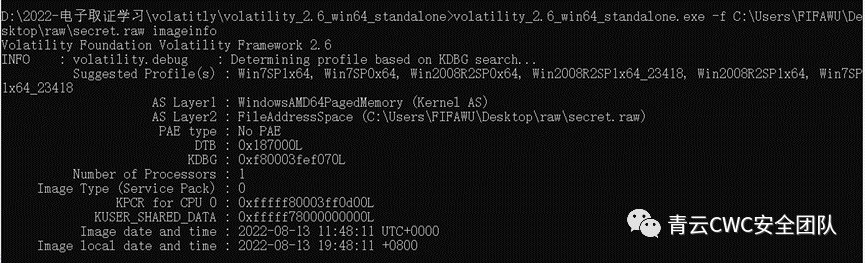

判斷未知內存鏡像系統版本信息

命令:volatility -f 文件路徑 imageinfo

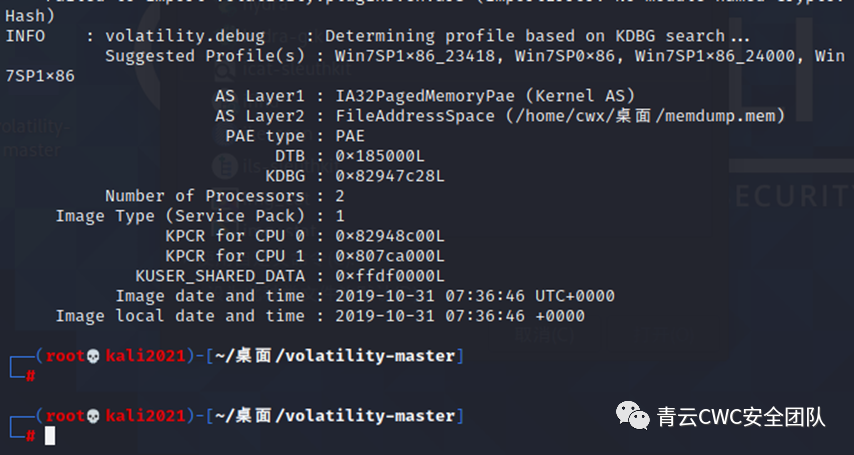

kali下解析(命令相同 做一演示)

選擇版本的型號

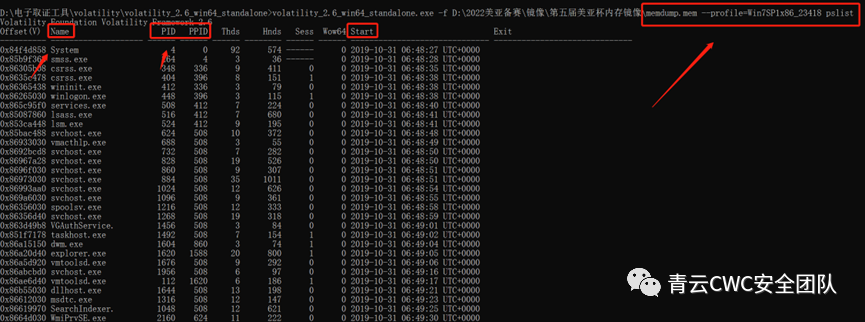

命令:pslist/pstree/psscan:

非常有用的插件,列出轉儲時運行的進程的詳細信息;顯示過程ID,該父進程ID(PPID),線程的數目,把手的數目,日期時間時,過程開始和退出

pslist無法顯示隱藏/終止進程

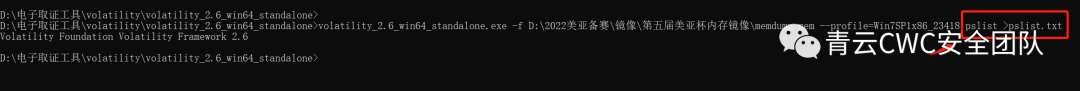

其次在volatility中尋找自己需要的信息是非常煩瑣的,因此導出查看可以為我們提供便利

命令:volatility -f mem.vmem --profile=WinXPSP2 x86 pslist >pslist.txt

命令:

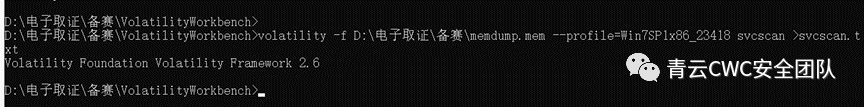

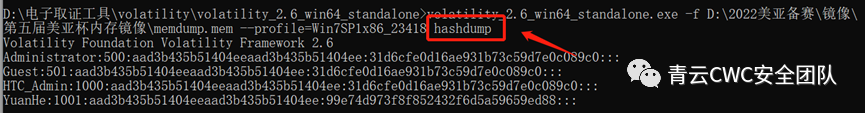

volatility -f D:電子取證備賽memdump.mem --profile=Win7SP1x86_23418 svcscan >svcscan.txt

任何數據都可以導出,然后進行使用

比如:導出“查看服務(svcscan)”的數據

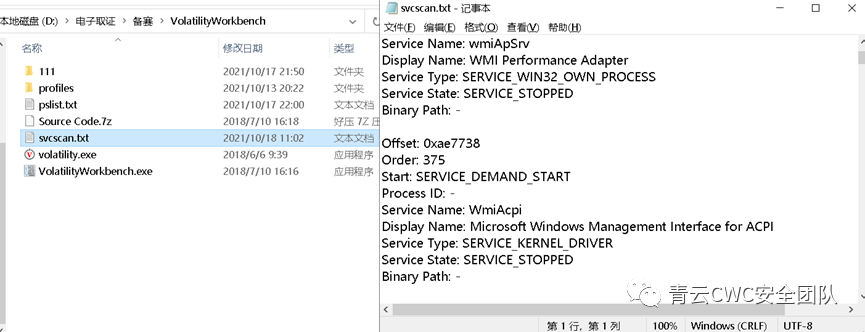

命令:hivelist:查看緩存在內存的注冊表

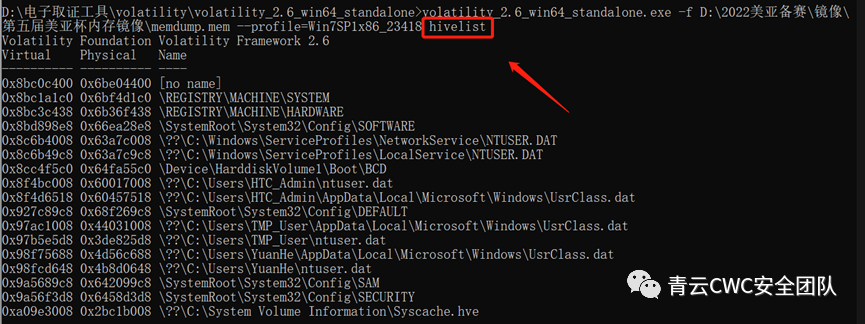

命令:hashdump:獲取內存中的系統密碼

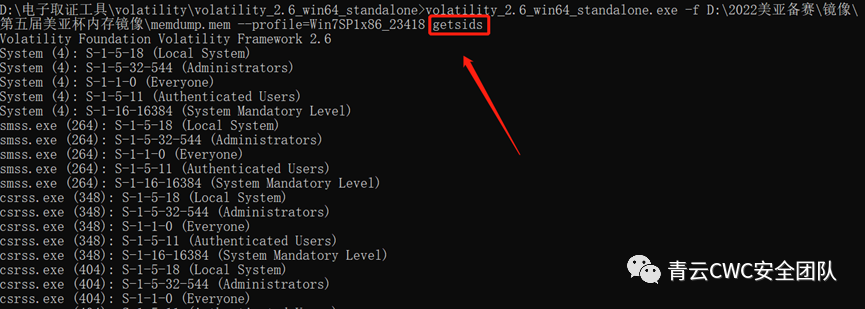

命令:getsids:查看SID

volatility -f bb.raw--profile=Win7SP1x86_23418 getsids

打印機在注冊表中的位置

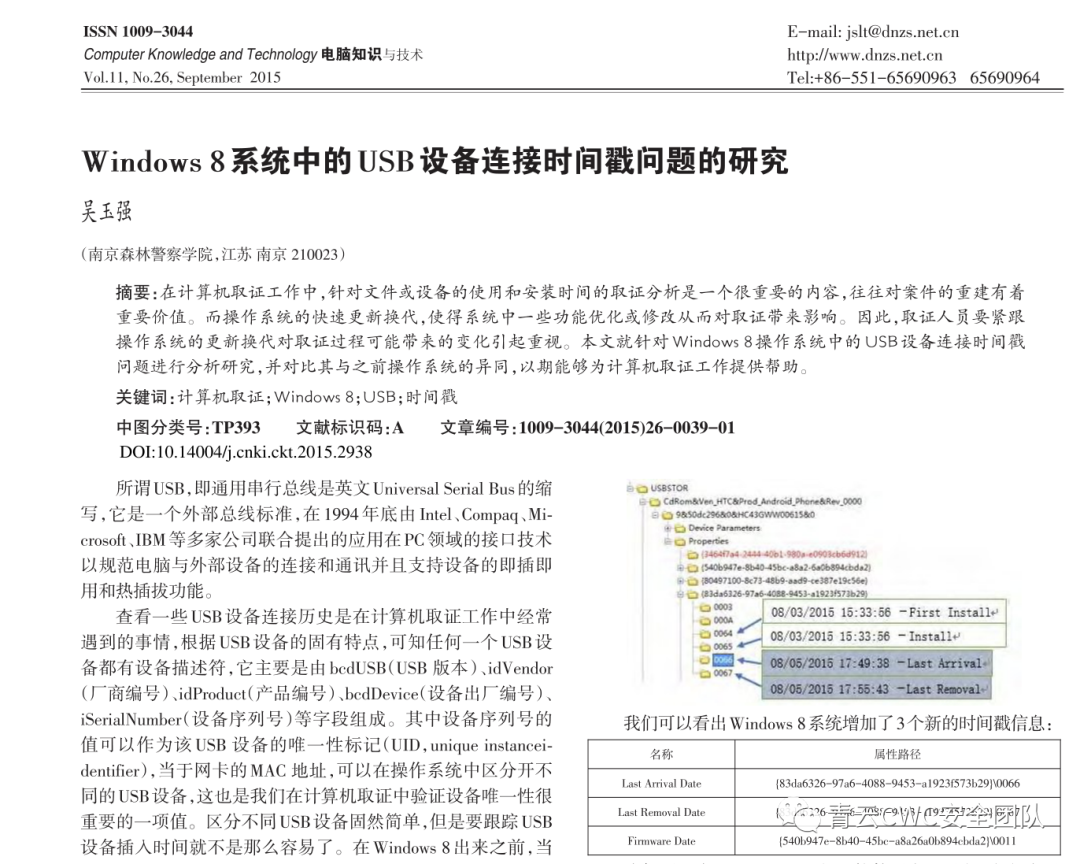

借鑒:(助于大家學習)

https://www.doc88.com/p-9107655008710.html?r=1

HKEY_LOCAL_MACHINESOFTWAREMicrosoftPrintComponents默認瀏覽器注冊表

取證例題

小明不小心把自己出題的flag在微信中發了出去,你能找到這個flag嗎?附件下載提取碼(GAME)

https://share.weiyun.com/YHLKL9tn

備用下載

https://pan.baidu.com/s/1ttL3WmlMn48RDXGCIy6VkQ

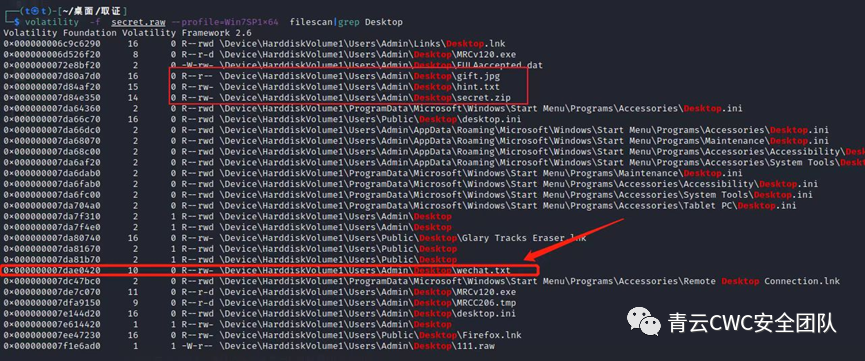

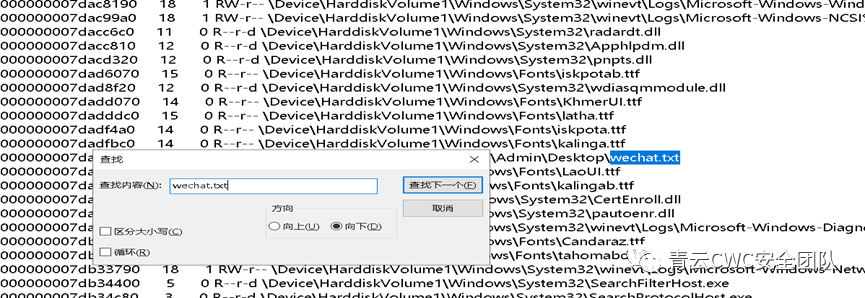

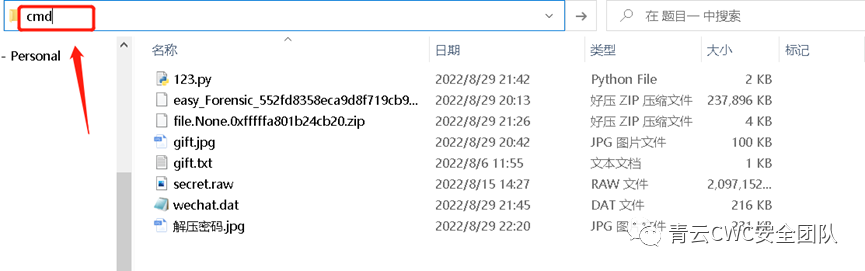

1、查看文件

2、思路整合

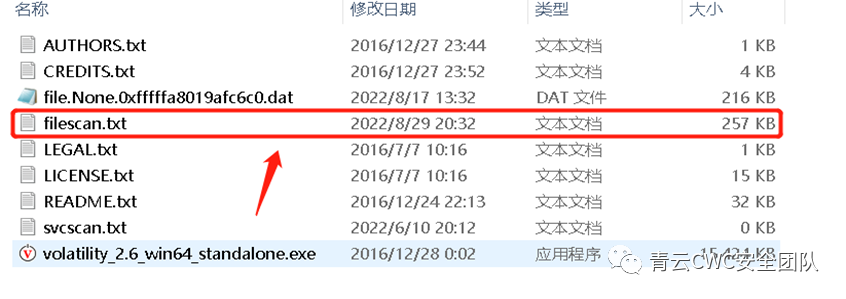

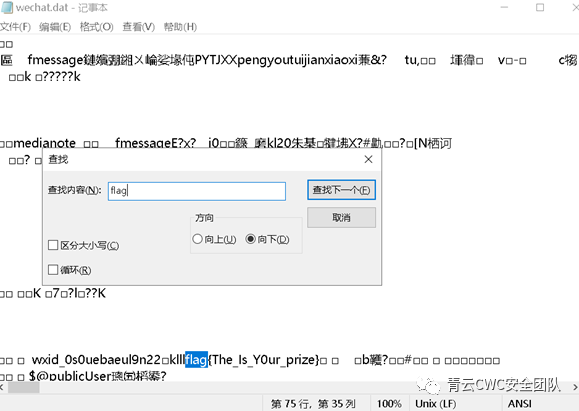

根據題意flag在微信當中因此思路為 Find wechat→導出數據庫→破解→得到flag

四個可疑進程

3、尋找關鍵信息

4、導出

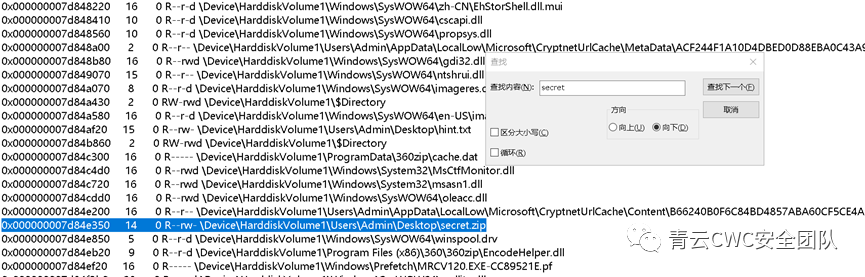

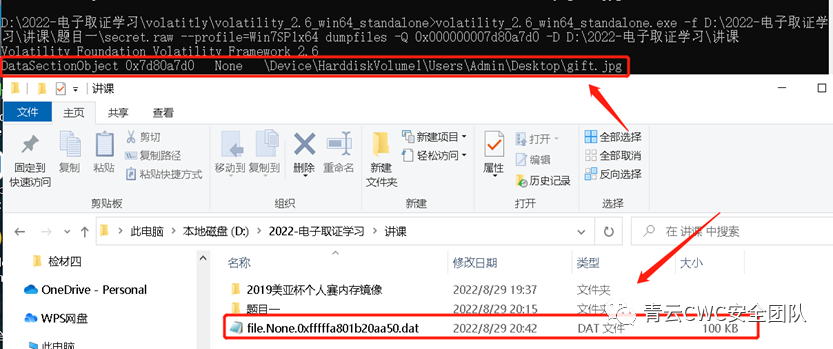

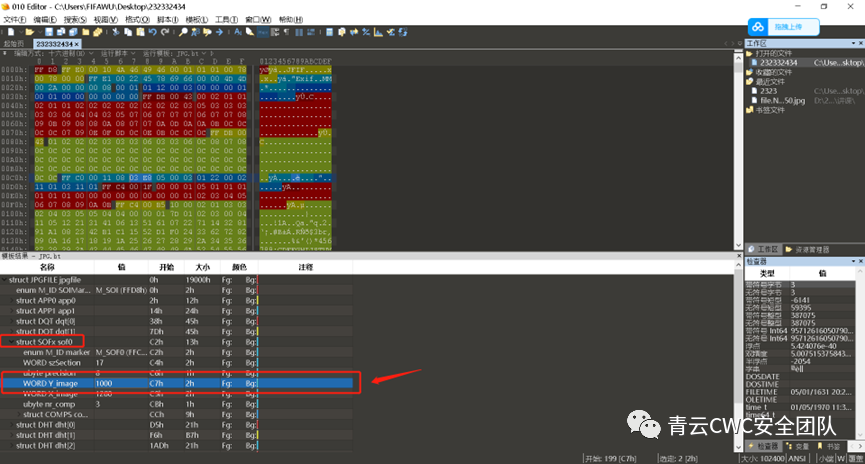

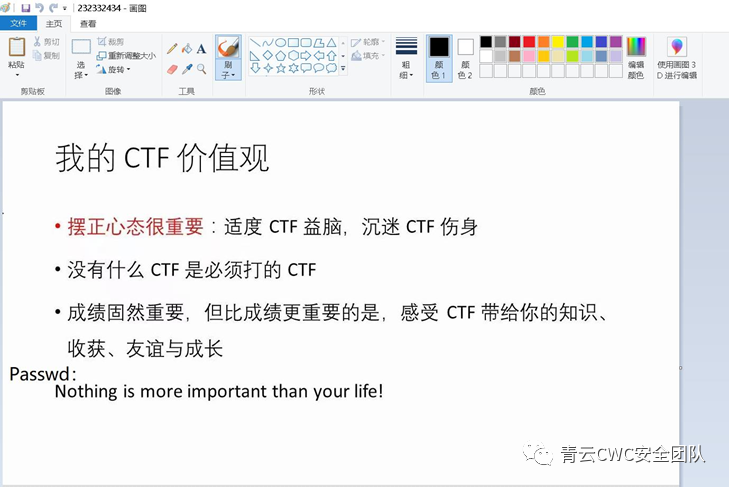

gift導出,發現出來dat文件,但是dat文件可以進行修改后綴。改為jpg格式,打開后發現如下。

5、結合所學知識得到flag

使用010 editor進行修改圖片大小

Passwd:

Nothing is more important than your life!

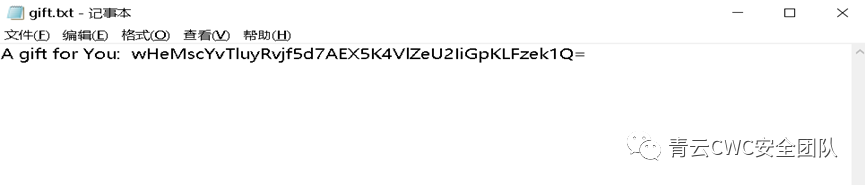

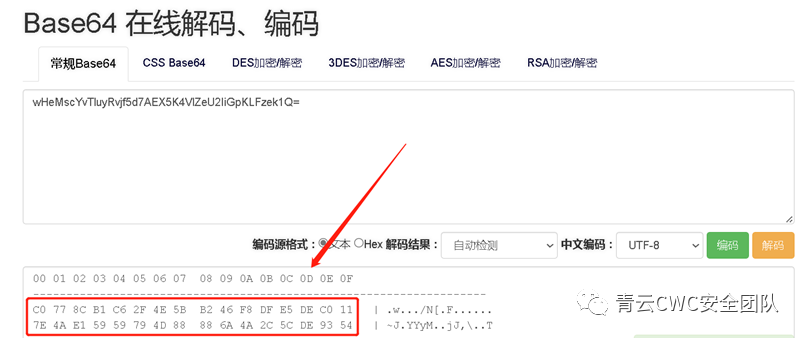

解碼:

c0778cb1c62f4e5bb246f8dfe5dec0117e4ae15959794d88886a4a2c5cde9354

base64解碼網址:https://the-x.cn/zh-cn/base64

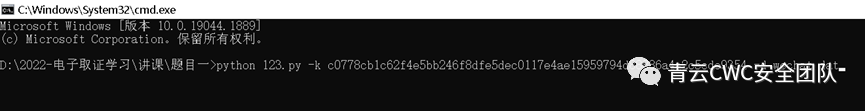

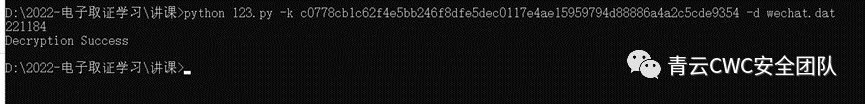

在文件里輸入cmd 輸入命令 python(不知道python版本號,那么就直接輸入python)

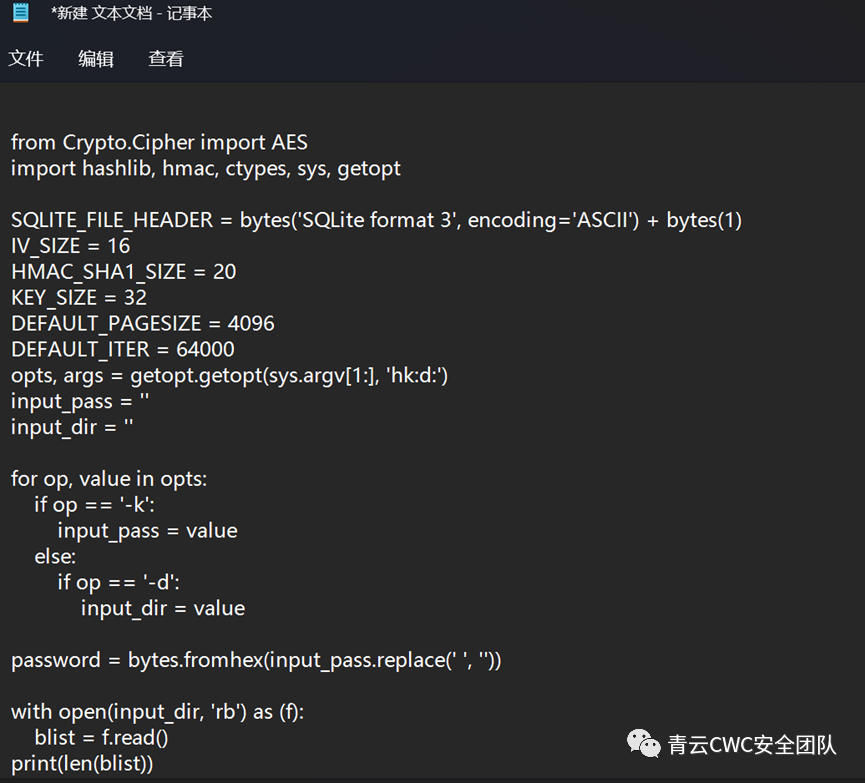

腳本→

修改偏移量

123.py -k

c0778cb1c62f4e5bb246f8dfe5dec0117e4ae15959794

d88886a4a2c5cde9354 -d wechat.dat

命令總結

比賽、實戰中常用的命令總結方便大家學習使用

命令:volatility -f 文件路徑 imageinfo 判斷未知內存鏡像系統版本信息

命令:pslist/pstree/psscan 顯示過程ID,該父進程ID(PPID),線程的數目,把手的數目,日期時間時,過程開始和退出

命令:導出 volatility-f mem.vmem --profile=WinXP SP2 x86 pslist >pslist.txt

命令:svcscan 查看服務的數據

命令:hivelist:查看緩存在內存的注冊表

命令:hashdump:獲取內存中的系統密碼

命令:getsids:查看SID

命令:iehistory 查看瀏覽器歷史記錄

命令:查看服務 svcscan

命令:查看運行程序相關的記錄,比如最后一次更新時間,運行過的次數等 userassist

命令:netscan 查看網絡連接

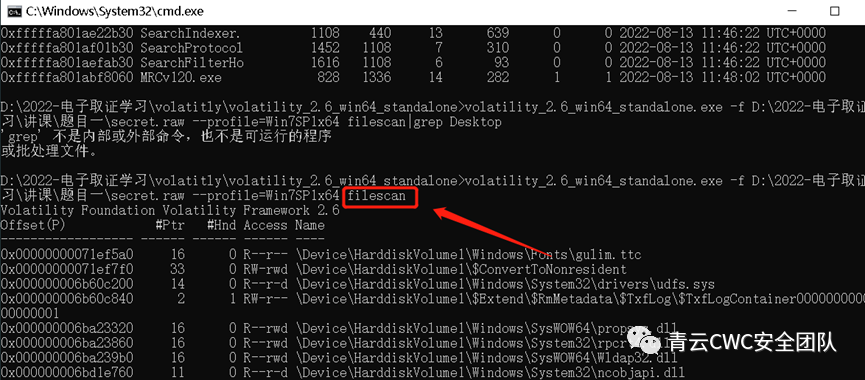

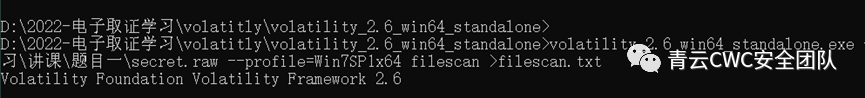

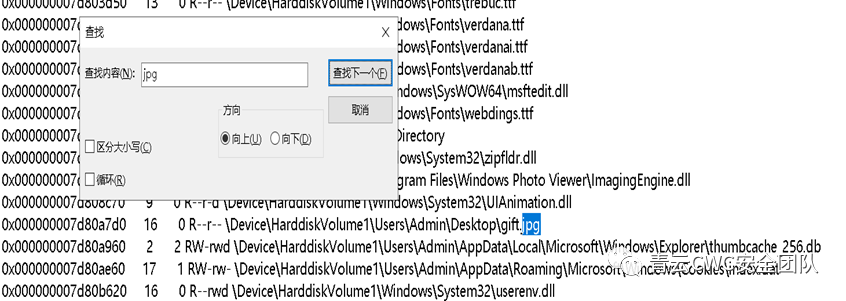

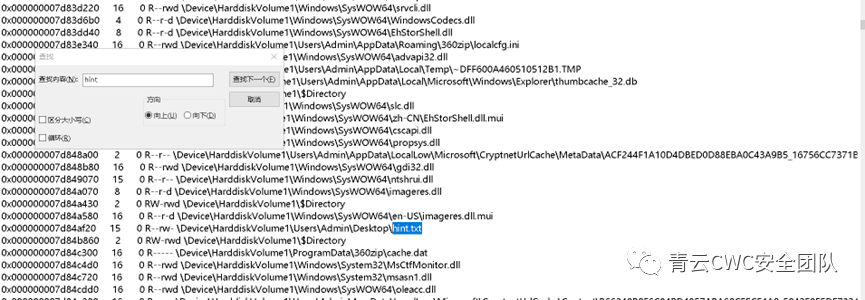

命令:filescan 查看文件

命令:printkey 獲取SAM表中的用戶

命令:檢索最后的登入用戶

printkey-K "SOFTWAREMicrosoftWindows NTCurrentVersionWinlogin"

命令:sockscan TrueCrypt摘要

審核編輯 :李倩

-

軟件

+關注

關注

69文章

5007瀏覽量

87935 -

線程

+關注

關注

0文章

505瀏覽量

19725

原文標題:內存取證|Volatility大殺器

文章出處:【微信號:哆啦安全,微信公眾號:哆啦安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

視覺傳感器 | 這些常見的Q&A!今天統一回答!

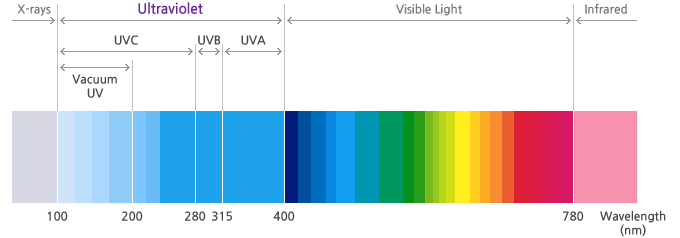

一文掌握UV LED在空凈消殺領域的主要應用

杰和科技AI PC N601“殺”瘋啦

垂直啟航·未來e行!2024深圳eVTOL展將于9月23-25日在深圳召開

傳遞綠色動力,引領綠色出行!綠傳科技邀您參加2024深圳eVTOL展

arduino ide開發esp32 CAM模組HTTPS無法正確讀取證書怎么解決?

Volatility取證大殺器

Volatility取證大殺器

評論