挖礦木馬

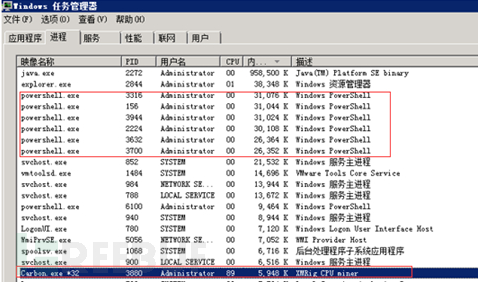

挖礦木馬一般通過查看當前CPU運行情況就能確認,windows下任務管理器中就能看到,linux下使用top命令,查看到某個進程持續保持在80%-90%以上的CPU,基本就是對應的木馬進程了。win下一般選中進行右鍵打開文件位置就能定位到對應目錄

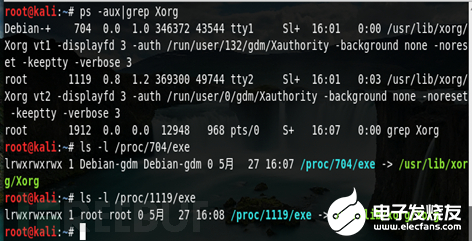

linux下使用ps -aux|grep “木馬進程名” 即可找到對應路徑和文件

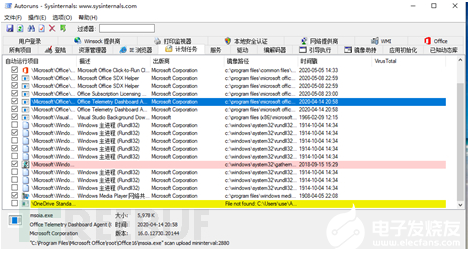

定位到木馬后,需要對其進行清除操作,挖礦木馬麻煩的就是系統駐留,windows推薦微軟的autoruns,個人認為非常好用,免去了花里胡哨的看手動查注冊表、手動看啟動項這些操作。

找到與挖礦進程和木馬相關的 計劃任務、服務、WMI等,進行清理即可。當然此前肯定需要結束木馬進程并刪除木馬文件,然后重啟后觀察是出現問題。

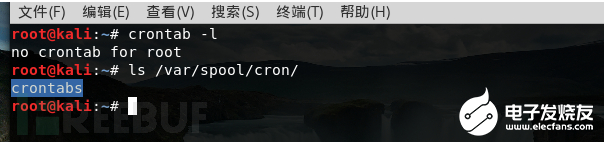

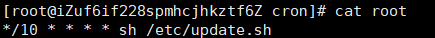

linux下基本都是寫在定時任務中crontab -l命令或ls /var/spool/cron/查看有無可疑內容。

找到木馬腳本后,將其一起進行清理

對于木馬的溯源,根據日志的分析結果為主,如果僅開放了web服務端口,根據時間定位范圍后進行排查,如果開放了其他端口,需要根據腳本創建時間去進行排查,思路有限以能直接獲取系統權限的問題為切入點,linux下例如管理軟件問題ssh的弱口令,系統漏洞問題redis未授權問題,應用層問題中間件weblogic的rce這類。

windows下除了網站日志外以系統日志為主。

linux下日志較多,可以參考如下路徑進行分析

路徑1:/var/log/messages:記錄 Linux 內核消息及各種應用程序的公共日志信息

路徑2:/var/log/cron:記錄 crond 計劃任務產生的事件信息

路徑3:/var/log/dmesg:記錄 Linux 操作系統在引導過程中的各種事件信息

路徑4:/var/log/maillog:記錄進入或發出系統的電子郵件活動

路徑5:/var/log/lastlog:記錄每個用戶最近的登錄事件

路徑6:/var/log/secure:記錄用戶認證相關的安全事件信息

路徑7:/var/log/wtmp:記錄每個用戶登錄、注銷及系統啟動和停機事件

路徑8:/var/log/btmp:記錄失敗的、錯誤的登錄嘗試及驗證事件

另外需要注意的是,挖礦和勒索往往都伴隨著蠕蟲事件,此類我沒有單獨分類是因為現在這個時代幾乎已經見不到單純的惡意搞破壞的蠕蟲了(這里指我們日常所能接觸到的領域,不包括那些某國家集體停電這類事件),畢竟那些攻擊者都是以獲取利益為主,單純的破壞并不能得到任何好處。

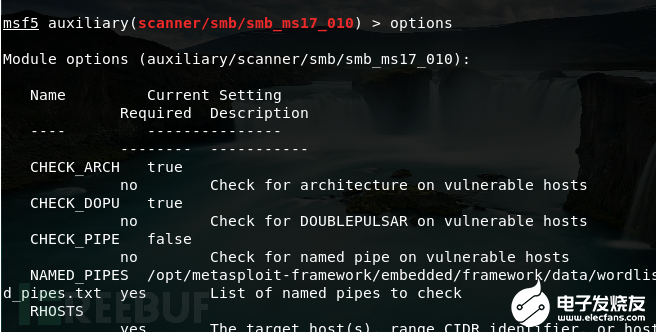

在實際中也遇到過不少,在局域網內大規模的出現藍屏和重啟的現象,到現場基本都是因為MS17010的傳播導致的,當然為了確認,可以在受害主機上運行uknow大佬寫的工具,能看到大量的匿名登錄失敗的請求,也可以在內網中使用msf的auxiliary/scanner/smb/smb_ms17_010模塊進行確認,如存在攻擊成功后的后門,結果中會有相應提示。

確認后為客戶安裝對應的補丁即可。

-

cpu

+關注

關注

68文章

10899瀏覽量

212615 -

網絡安全

+關注

關注

10文章

3188瀏覽量

60060 -

木馬

+關注

關注

0文章

47瀏覽量

13356

發布評論請先 登錄

相關推薦

BCM中的開關檢測:集成MSDI解決方案與半分立解決方案

安世半導體攜多款先進產品和解決方案亮相PCIM Asia 2024

線路短路如何檢測和解決

ai煙火檢測解決方案

線束行業泄漏性檢測:氣密性檢測儀的解決方案

詳談挖礦木馬的檢測和解決方案

詳談挖礦木馬的檢測和解決方案

評論