美國軍方正在加緊努力,通過在芯片設計階段植入防御系統(tǒng)來保障半導體和電子產(chǎn)品供應鏈的安全。2020年5月27日,美國國防部高級研究計劃局(DARPA)宣布了兩個由學術、商業(yè)和國防工業(yè)研究人員和工程師組成的團隊,來推進其安全芯片設計計劃,這兩個團隊分別由EDA巨頭Synopsys公司和軍工制造商諾斯羅普·格魯曼公司(Northrop Grumman)牽頭。到此,DARPA終于為歷時一年之久的“安全硅的自動實施(Automatic Implementation of Secure Silicon,AISS)”項目選中研究團隊,來探索開發(fā)新設計工具和IP生態(tài)系統(tǒng),以期最終使防御系統(tǒng)有效地整合到芯片設計中。

Synopsys公司牽頭的小組成員還包括 ARM公司、波音公司,佛羅里達大學網(wǎng)絡安全研究所,德州農(nóng)工大學,UltraSoC公司,加州大學圣地亞哥分校;諾斯羅普·格魯曼公司牽頭的小組成員還包括IBM公司、阿肯色大學和佛羅里達大學。“AISS正將安全研究和半導體設計領域的領先人才匯聚到一起,專注于一個具有國家重要性的問題。”AISS 項目經(jīng)理 Serge Leef表示,“AISS將推動設計生產(chǎn)力的革命性進步,并對美國電子供應鏈安全產(chǎn)生巨大而積極的影響。”

01

競爭性“安全引擎”方法解決芯片漏洞

AISS包括兩個關鍵技術領域,以期解決芯片安全漏洞。

第一個技術領域涉及開發(fā)一個“安全引擎”,將最新的學術研究和商業(yè)技術融合到一個可升級的平臺,用于防御芯片免受攻擊,并提供一個基礎設施來管理這些芯片。

Synopsys 和諾斯羅普·格魯曼將分別開發(fā)基于ARM的架構,其中包括不同方法的“安全引擎”,并證明新架構對其它安全引擎的兼容性,同時可能包括為未來美國國防部(DoD)相關應用開發(fā)高度專業(yè)化引擎。

此外,諾斯羅普·格魯曼將攜手 IBM 尋求進一步加強DARPA“電子防御供應鏈硬件完整性(Supply Chain Hardware Integrity for Electronics Defense ,SHIELD)” 項目下首次開發(fā)的技術。他們將使用這些技術作為開發(fā)“資產(chǎn)管理基礎設施(AMI)”的起點,以便在芯片整個生命周期中起到保護作用。他們的目標是使用分布式賬本技術實現(xiàn)AMI,該技術提供了一個高可用性、基于云的系統(tǒng),能夠管理密鑰、證書、水印、策略和跟蹤數(shù)據(jù),以確保芯片在設計生態(tài)系統(tǒng)中流動時保持安全。

第二個技術領域涉及到以高度自動化的方式將第一個研究領域開發(fā)的安全引擎技術集成到片上系統(tǒng)(SOC)平臺中。在稍后階段,Synopsys 牽頭團隊將利用 EDA 工具將其安全引擎集成到 SoC 平臺中。實際上,這第二個研究領域的重點是執(zhí)行“系統(tǒng)綜合”,或者說將AISS開發(fā)的“安全感知”EDA工具與來自 Synopsys、ARM 和UltraSoc的現(xiàn)成商用 IP 結合起來。這將使芯片設計人員為 AISS 工具指定功率、面積、速度和安全(PASS)約束,然后根據(jù)應用目標自動生成最佳實現(xiàn)。

02

AISS項目背景

AISS項目于2019年4月發(fā)布,是美國“電子復興計劃(ERI)”第二階段啟動的項目之一。ERI第二階段目標是推動美國本土半導體制造業(yè)實現(xiàn)可靠的專用電路,并最終惠及國防和商業(yè)應用。此外,DARPA在今年4月初對電子復興計劃(ERI)進行了更新,提出了四個關鍵的發(fā)展領域:三維異構集成、新材料和器件、專用功能以及設計和安全,三維異構、專用及安全被重點關注。在更新之前ERI所設項目分別與材料和集成、架構以及設計三個研究方向對齊。更新后ERI所設項目重新分類分別與四個關鍵的發(fā)展領域對齊。AISS從原先的“設計”方向劃分到新的 “設計和安全”方向。

AISS旨在將可擴展的防御機制嵌入芯片設計的過程自動化,同時允許設計師權衡經(jīng)濟性與安全性,最大化設計生產(chǎn)力。AISS項目,為期4年,分為15個月、18個月、15個月三個階段,包含兩個技術領域:1)安全,芯片安全包括設計安全及制造后安全,涉及安全引擎、資產(chǎn)管理基礎設施及安全IP三個研究方向;2)平臺,可自定義模塊的集成安全子系統(tǒng),涉及核心平臺、平臺基礎設施及組合集成三個研究方向。兩個領域的執(zhí)行者在合同授予前必須簽訂聯(lián)合承包商協(xié)議(ACAs),以便“領域1”開發(fā)的工具、IP和方法可以用于“領域2”。項目招募分別基于ARM和RISC-V(至少此兩種架構)的解決方案,此次選中的團隊探索基于ARM的解決方案。

隨著網(wǎng)絡連接設備的普及化,國家及經(jīng)濟利益相關者將注意力轉移到數(shù)字集成電路芯片上,這些芯片能夠實現(xiàn)跨軍事和商業(yè)應用領域的復雜功能。目前的芯片安全相關的漏洞集中在四個方面:邊信道攻擊、反向工程、供應鏈攻擊以及惡意硬件。通過開發(fā)一個設計工具和IP生態(tài)系統(tǒng)(包括工具供應商、芯片開發(fā)商、IP許可方和開放源碼社區(qū)),AISS項目試圖將安全能力低成本集成到芯片設計中,最終實現(xiàn)可擴展的片上安全普及化。

-

半導體

+關注

關注

334文章

27687瀏覽量

221547 -

芯片設計

+關注

關注

15文章

1028瀏覽量

54978 -

供應鏈

+關注

關注

3文章

1683瀏覽量

38993

原文標題:【領域前沿?微】美國國防部高級研究計劃局選擇團隊推進半導體供應鏈的安全性研究

文章出處:【微信號:gh_22c5315861b3,微信公眾號:戰(zhàn)略科技前沿】歡迎添加關注!文章轉載請注明出處。

發(fā)布評論請先 登錄

相關推薦

華為榮獲BSI全球首批漏洞管理體系認證

華為通過BSI全球首批漏洞管理體系認證

對稱加密技術有哪些常見的安全漏洞?

物聯(lián)網(wǎng)系統(tǒng)的安全漏洞分析

高通警告64款芯片存在“零日漏洞”風險

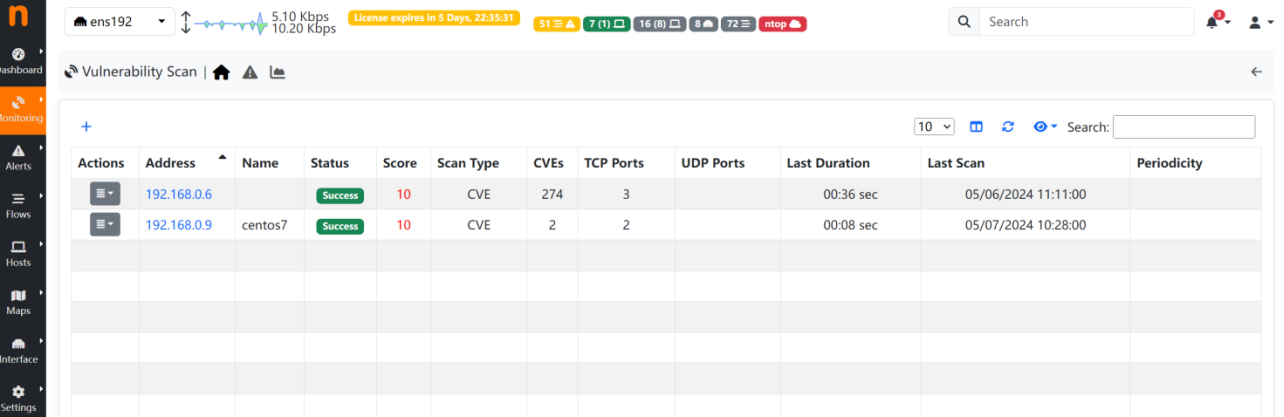

如何使用 IOTA?分析安全漏洞的連接嘗試

漏洞掃描一般采用的技術是什么

漏洞掃描的主要功能是什么

再獲突破!匯頂科技新一代安全芯片榮獲CC EAL6+安全認證

從CVE-2024-6387 OpenSSH Server 漏洞談談企業(yè)安全運營與應急響應

工業(yè)以太網(wǎng)安全性分析及防護措施

微軟確認4月Windows Server安全更新存在漏洞,或致域控問題

“新一代”漏洞掃描管理系統(tǒng):脆弱性管理平臺提高自身健壯性

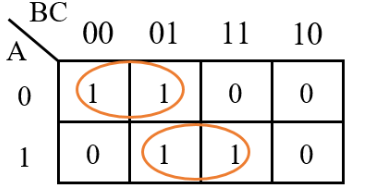

競爭與冒險產(chǎn)生的原因,判斷方法和避免競爭與冒險的方法

競爭性“安全引擎”方法解決芯片漏洞

競爭性“安全引擎”方法解決芯片漏洞

評論