5G網(wǎng)絡(luò)所具備的大帶寬、廣連接、低時延等特征,讓萬物可聯(lián)、萬物可算,也讓信息觸手可及、智能無處不在。但我們在享受5G網(wǎng)絡(luò)便捷的同時,也不可忽視其安全問題。

近日,據(jù)外媒報道,美國普渡大學(xué)與愛荷華大學(xué)的科研人員發(fā)現(xiàn)了多個5G安全漏洞,黑客可利用這些漏洞對用戶進(jìn)行實(shí)時定位,甚至還能神不知鬼不覺地讓用戶的5G手機(jī)掉線。

那么,為什么會出現(xiàn)這些安全漏洞?這些漏洞能被修復(fù)嗎?用戶又該如何應(yīng)對這類黑客攻擊?科技日報記者就此采訪了業(yè)內(nèi)相關(guān)專家。

安全漏洞原是“老毛病”

這些出現(xiàn)在5G手機(jī)上的漏洞究竟是什么?

北京理工大學(xué)計(jì)算機(jī)網(wǎng)絡(luò)及對抗技術(shù)研究所所長閆懷志在接受科技日報記者采訪時表示,這些漏洞大多屬于網(wǎng)絡(luò)協(xié)議方面的漏洞。在研發(fā)之初,5G網(wǎng)絡(luò)協(xié)議設(shè)計(jì)了用戶永久標(biāo)識符和用戶隱藏標(biāo)識符,多數(shù)漏洞就“藏”在這兩種標(biāo)識符中。這些標(biāo)識符是用戶在網(wǎng)絡(luò)上的“通行證”,黑客如果拿到它,就可以“潛入”目標(biāo)用戶的手機(jī)。

“攻擊者只要利用偽基站,就能發(fā)現(xiàn)這些漏洞,進(jìn)而實(shí)施相應(yīng)的網(wǎng)絡(luò)攻擊。”閆懷志說。

那么,什么是偽基站呢?

“顧名思義,偽基站是一種經(jīng)過偽裝的假基站,也是一種獨(dú)立存在的設(shè)備。偽基站通常是由主機(jī)、筆記本電腦等硬件組成的設(shè)備,它能利用通信網(wǎng)絡(luò)及協(xié)議的缺陷和漏洞,搜索以其為中心、特定半徑范圍內(nèi)的移動終端信息。”閆懷志說。

閆懷志指出,偽基站主要有兩方面的危害:一是會干擾正常通信,使用戶不能得到正常的通信服務(wù);二是不法分子可利用偽基站與用戶手機(jī)實(shí)現(xiàn)通信,向其發(fā)送詐騙短信、虛假廣告等信息,或監(jiān)聽用戶通信數(shù)據(jù)(如短信驗(yàn)證碼),甚至登錄用戶手機(jī)銀行賬號盜走錢財(cái)。

“不過,從總體上來看,這些漏洞所造成的問題,并非是5G網(wǎng)絡(luò)所獨(dú)有的,偽基站更不是什么新鮮的攻擊方式。”閆懷志表示,傳統(tǒng)的4G、3G等移動通信網(wǎng)絡(luò),也可能受到同樣的威脅。

既然是“老毛病”,這些漏洞為何在研發(fā)初期沒被發(fā)現(xiàn)呢?

閆懷志表示,在通信工程領(lǐng)域的具體實(shí)踐中,信息系統(tǒng)出現(xiàn)安全漏洞,這一問題幾乎是難以避免的。對于5G通信網(wǎng)絡(luò)這樣的復(fù)雜系統(tǒng)來說,更是如此。漏洞的發(fā)現(xiàn)過程會貫穿信息系統(tǒng)的全生命周期,雖然在研發(fā)早期可以通過安全需求分析、安全設(shè)計(jì)、安全編碼、安全測試等手段,來盡量減少或避免漏洞的出現(xiàn),但若想做到萬無一失,基本是不可能的。

多措并舉減少不良影響

那么,這些漏洞可以被修復(fù)嗎?

“大多漏洞是可以被修復(fù),但有小部分可能會一直存在下去。”360安全研究院安全專家李偉光對科技日報記者說,比如偽造警報信息的漏洞是可以被修復(fù),只需在警報消息上附加簽名信息即可。

“雖然有些漏洞會一直存在下去,但是其本身的危害較小,不會對5G網(wǎng)絡(luò)業(yè)務(wù)造成較大的危害,更不會影響用戶的正常使用,大家不必過于擔(dān)心。”李偉光表示。

閆懷志也特別指出,總體來看,建立5G網(wǎng)絡(luò)的安全標(biāo)準(zhǔn),還需要一個過程。假以時日,個人層面的5G網(wǎng)絡(luò)應(yīng)用,將實(shí)現(xiàn)風(fēng)險可控,目前的漏洞對個人用戶影響不大。“未來,業(yè)界更需要關(guān)注的,是5G網(wǎng)絡(luò)大連接業(yè)務(wù)的安全問題,特別是在工業(yè)控制、物聯(lián)網(wǎng)等領(lǐng)域的5G應(yīng)用。同時,5G網(wǎng)絡(luò)切片技術(shù)使得移動網(wǎng)絡(luò)的邊界不再清晰,加之5G偽基站的存在,會使5G用戶的位置信息、數(shù)據(jù)內(nèi)容等面臨著比4G時代更大的安全風(fēng)險。”閆懷志說。

對于如何才能減少5G漏洞造成的不良影響,閆懷志認(rèn)為,這需要多措并舉、多管齊下。“首先,要推進(jìn)5G網(wǎng)絡(luò)的安全標(biāo)準(zhǔn)貫徹工作,同時要在技術(shù)層面完成漏洞的防范及修復(fù)工作,從源頭上提升5G網(wǎng)絡(luò)的安全性。其次,要嚴(yán)厲打擊***,打掉攻擊者的‘大本營’。再次,在5G手機(jī)、5G智能手表等用戶終端設(shè)備上,相關(guān)研發(fā)人員要部署漏洞識別軟件并積極實(shí)施相關(guān)安全防護(hù)措施。最后,有關(guān)部門要強(qiáng)化終端用戶的網(wǎng)絡(luò)安全意識,普及基本的防護(hù)常識。”閆懷志說。

-

5G

+關(guān)注

關(guān)注

1356文章

48503瀏覽量

565508 -

安全漏洞

+關(guān)注

關(guān)注

0文章

151瀏覽量

16739

發(fā)布評論請先 登錄

相關(guān)推薦

對稱加密技術(shù)有哪些常見的安全漏洞?

物聯(lián)網(wǎng)系統(tǒng)的安全漏洞分析

如何使用 IOTA?分析安全漏洞的連接嘗試

漏洞掃描的主要功能是什么

蘋果macOS 15 Sequoia將修復(fù)18年老漏洞,筑牢企業(yè)內(nèi)網(wǎng)安全防線

嵌入式設(shè)備中的4G/5G模塊管理

請問mx880 5G數(shù)據(jù)終端可以設(shè)置優(yōu)先5G網(wǎng)絡(luò)嗎?

Adobe修復(fù)35項(xiàng)安全漏洞,主要涉及Acrobat和FrameMaker

微軟五月補(bǔ)丁修復(fù)61個安全漏洞,含3個零日漏洞

PuTTY等工具曝嚴(yán)重安全漏洞:可還原私鑰和偽造簽名

微軟修復(fù)兩個已被黑客利用攻擊的零日漏洞

iOS 17.4.1修復(fù)兩安全漏洞,涉及多款iPhone和iPad

美格智能聯(lián)合羅德與施瓦茨完成5G RedCap模組SRM813Q驗(yàn)證,推動5G輕量化全面商用

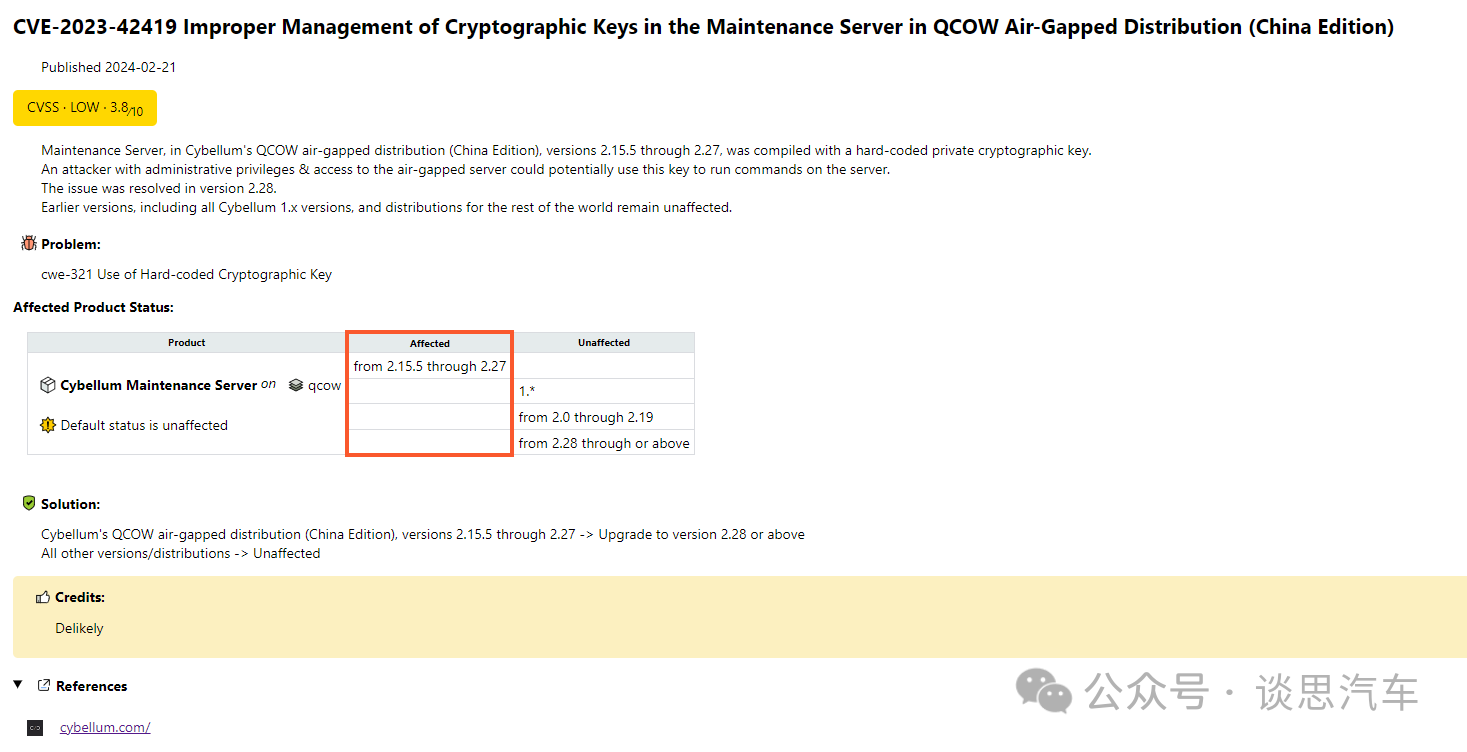

Cybellum汽車檢測平臺被曝漏洞,官方回復(fù)!全球汽車安全監(jiān)管持續(xù)升級

5G的安全漏洞大多可以被修復(fù)

5G的安全漏洞大多可以被修復(fù)

評論