編者按:本文是 AspenCore Media 的 IIoT 網絡安全特別報告的一部分。

EE Times 歐洲記者 Nitin Dahad

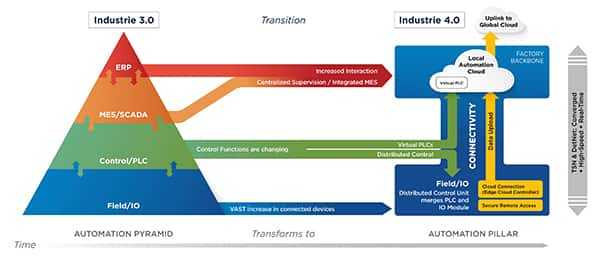

我們都聽說過物聯網 (IoT) 和工業物聯網 (IIoT)。我們知道兩者是不同的:物聯網通常用于消費者用途,而工業物聯網用于工業用途。?

但是像工業互聯網聯盟(IIC)這樣的專業團體實際上是如何定義 IIoT 的呢??

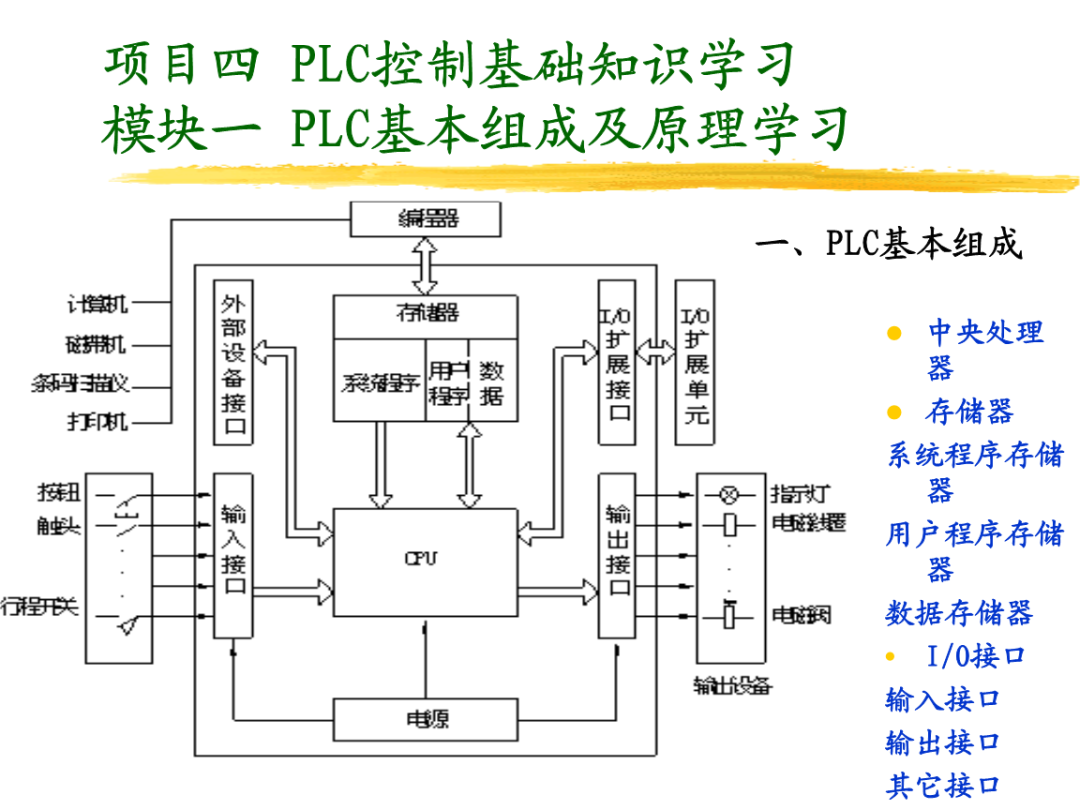

該組織將 IIoT 視為一個將包括工業控制系統 (ICS) 在內的運營技術 (OT) 環境與企業系統、業務流程和分析相連接和集成的系統。?

這些 IIoT 系統與 ICS 和 OT 不同,因為它們廣泛連接到其他系統和人員。它們與 IT 系統的不同之處在于它們使用與物理世界交互的傳感器和執行器,其中不受控制的變化可能導致危險情況。?

IIoT 的好處是傳感器或連接設備能夠作為閉環系統的一部分收集和分析數據,然后根據數據顯示的內容進行操作。然而,這種連接性也增加了攻擊的風險——以及越來越多的網絡攻擊——那些可能想要破壞系統的人。?

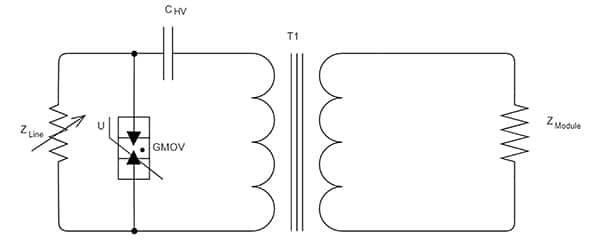

能源部 (DoE) 計劃下?的?眾多減少網絡事件的項目之一是由英特爾推動的,旨在增強電力系統邊緣的安全性。

由于網格邊緣設備直接通過云相互通信,因此該研究正在開發安全增強功能,以強調互操作性并提供實時態勢感知。?

首先,這需要以用于棕地或傳統電力系統設備的安全網關的形式完成,然后作為設計為綠地或當今設備的一部分的內部現場可編程門陣列 (FPGA) 升級。?

目標是以不妨礙關鍵能量輸送功能正常運作的方式減少網絡攻擊面。?

英特爾物聯網安全解決方案首席架構師兼 IIC 安全工作組聯合主席 Sven Schrecker 表示,在為 IIoT 系統設計和部署設備時,安全性不應成為唯一考慮因素,開發人員應該更廣泛地考慮五個總體關鍵因素:?

安全

可靠性

安全

隱私

彈力

雖然設計工程師可能必須在芯片、軟件或平臺中實現安全元素,但他們可能不一定知道他們的工作如何適應公司更大的安全策略。“安全策略必須由 IT 團隊和 OT 團隊共同制定,以便每個人都知道允許哪些設備與哪些設備進行通信,”Schrecker 說。?

建立信任鏈一個共同的主題是從一開始就建立安全策略和信任鏈,然后確保它在設備的設計、開發、生產和整個生命周期中得到維護。信任必須建立在設備、網絡和整個供應鏈中。?

物聯網安全基金會董事會成員、Secure Thingz 首席執行官兼創始人 Haydn Povey 表示,需要從四個層面解決安全問題:?

CxO 水平

安全架構師

開發工程師

運營經理

開發或設計工程師是需要采取公司安全策略的人。他們還可以定義一些因素,例如如何識別和驗證產品是否屬于他們,以及如何安全地提供軟件和硬件更新并在芯片或軟件中實現這一點。?

鏈條的第四部分是 OEM 參與制造 IIoT 網絡產品或部署這些產品的地方。在這里,生產或運營經理需要確保每個電子元件都有自己的唯一身份,并且可以在供應鏈的每個環節安全地進行身份驗證。?

在討論缺乏對硬件和軟件的信任鏈時,MITRE 公司高級首席工程師兼 IIC 指導委員會成員羅伯特·馬丁說:“互聯工業系統有很多不同的技術堆棧。”?

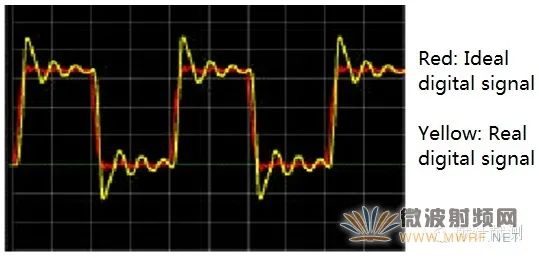

事實上,他警告說,“微處理器中的微小變化可能會對運行在其上的軟件產生意想不到的影響。如果我們重新編譯軟件并在不同的操作系統上運行它,它的工作方式會有所不同,但沒有人會對更改導致的軟件故障負責。”?

他補充說:“將這與建筑行業進行比較,你會因為做出影響安全的改變而受到懲罰——有法規、認證。但我們只是在基于軟件的技術方面沒有相同的制度。”?

工業物聯網安全的設計考慮那么從哪里開始為工業物聯網設計安全性,以及必須考慮哪些設計考慮??

存在各種行業指南,例如?IIC 的物聯網安全框架?及其?制造配置文件?,為在工廠中實施該框架或美國?國家標準與技術研究院網絡安全框架提供了詳細信息。?

設計工程師的主要任務是確定如何將安全策略或安全框架轉化為構成 IIoT 端點的全部或一部分的設備的設計和生命周期管理。?

考慮范圍從啟用具有唯一身份的設備到能夠保護設備、識別攻擊、從中恢復、修復和修補設備。?

“這個過程與保護其他系統沒有什么不同,”Arm 物聯網設備解決方案副總裁 Chet Bablalk 說。“我們需要從頭開始考慮安全性。”?

他解釋說:“第一部分是分析——威脅向量是什么,你想保護什么?”?

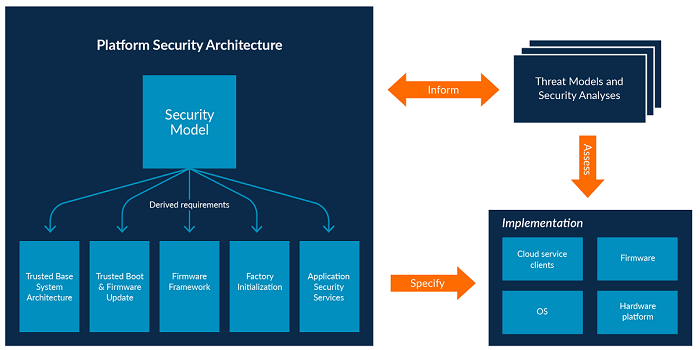

Arm 去年推出了自己的平臺安全架構 (PSA),以支持物聯網設備的開發人員。Babla 說,PSA 與設備無關,因為該公司正試圖鼓勵行業考慮安全性。?

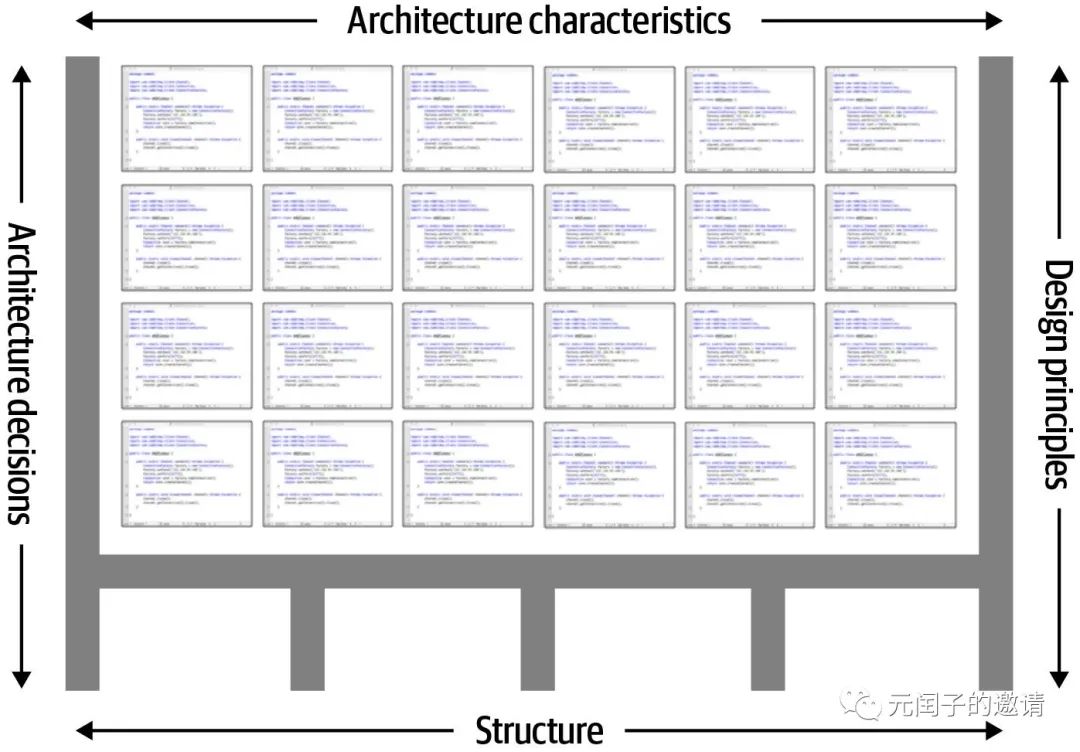

分析、架構、實施PSA 框架包括三個階段——分析、架構和實施。“分析是我們試圖強調的核心部分,”巴布拉說。?

這意味著,例如,進行威脅模型分析,Arm 為資產跟蹤器、水表和網絡攝像機的常見用例引入了三個分析文檔。這種分析是必不可少的,并得到其他人的贊同。?

MITRE Corp. 的 Martin 評論說:“我們需要開始討論硬件中的潛在弱點,并能夠模擬攻擊模式并制作測試用例。”

設計工程師需要考慮從芯片到云的整個生態系統,以實現包含不可變設備或具有不可更改身份的設備的系統;啟用可信啟動;并確保可以安全地執行無線 (OTA) 更新和身份驗證。“然后你可以考慮在硅、接入點和云中進行緩解,”Babla 說。

Arm 的 PSA 框架鼓勵設計人員首先考慮威脅,然后再考慮設計和實施。(來源:手臂)

生命周期管理有人說將 IIoT 安全與傳統 IoT 安全問題區分開來的一個重要考慮因素是生命周期管理 (LCM)。?

Secure Thingz 的 Povey 表示,LCM 會影響何時將軟件更新或配置更改部署到 IIoT 設備。在 IIoT 環境中,通常連接的設備、傳感器和控制系統不會或不應該連接到開放的互聯網。?

因此,某種類型的設備 LCM 控制層需要成為 IIoT 設備的一部分。這可能是用于報告、配置和管理設備的復雜軟件。?

但 IIoT 網絡中的安全需求因系統中的端點而異,因為它可能包括非基于 IP 的智能控制器的離線內部網絡和與外部互聯網的某種類型的保護或隔離,并且還會有無線可能基于也可能不基于 IP 的設備和傳感器。?

作為 LCM 功能的一部分,所有端點設備都需要在工業系統中進行管理和控制。?

這允許工業工廠控制添加到內部工廠網絡的端點設備/產品的引入、配置和管理。?

IIoT 安全解決方案的一些高級目標是:?

產品端點認證(設備、傳感器、控制系統)——端點產品是真實的,而不是復制品嗎?提供追溯到產品制造商、制造日期和任何其他相關信息的可追溯性。

產品端點配置和使用控制——端點的安全管理和配置控制,具有受控或限制的各種權限和使用模型。

端點控制狀態的安全控制

端點的維護——這包括安全的軟件更新。

控制系統和端點之間的安全通信以及控制系統數據的安全存儲。

高級安全保護——入侵檢測和安全監控。

在較低級別啟用此端點產品安全性的基礎是對端點設備的以下要求:?

不可變的設備身份——設備必須具有不可更改/受保護的身份,該身份必須可以通過加密方式進行驗證。這允許產品識別自己并驗證制造者、相關日期和其他信息。

不可變信任根 (RoT) — 除了設備身份之外,產品中還配置了 RoT。其中包括允許設備支持雙邊身份驗證并啟用安全軟件更新的低級安全引導加載程序、證書和非對稱密鑰對。RoT 的某些部分要求將密鑰和其他物品保存在某種類型的安全存儲區域中,以便它們不能輕易地從產品中取出。

不可變的安全引導加載程序——某種類型的低級安全引導管理器,在應用之前驗證設備/產品的所有固件和配置更新。只有安全啟動管理器可以安裝低級配置更新并將其應用到端點設備/產品。

LCM 軟件/服務——某種類型的低級 LCM 控制服務,可以管理端點產品,包括軟件更新和配置更改。

安全飛地 Secure Thingz 的 Povey 說:“設備采購受諸如啟用標準機制以推出更新、更新將如何存儲在邊緣設備上以及設備和內存資源影響等因素的影響。”?

他補充說,“你需要考慮安全飛地,隱藏秘密和基本密鑰的位置,如何給設備加水印。” 工程師應考慮允許獨立于芯片供應商和架構考慮這些因素的開發環境。?

普遍的行業共識是,安全元素確實需要在硬件中以確保嵌入式信任,因為可以強制執行和保護芯片級加密。?

GE 電力、自動化和控制部控制和邊緣平臺總經理 Rich Carpenter 說:“我們試圖建立從硬件層面開始的信任根。我們的‘縱深防御’方法要求,如果發生妥協,它不會通過系統傳播。”?

他說,通用電氣使用現成的可信平臺模塊 (TPM),并與英特爾和 AMD 處理器合作。?

不出所料,英特爾專注于硬件方法。Schrecker 說:“擁有硬件信任根至關重要。基于硬件的身份被刻錄到系統中,并且在芯片級別擁有身份意味著可以對其進行跟蹤。但關鍵是要能夠確保芯片是真實的,以便能夠進行身份驗證和更新。”?

他補充說,基于硬件的安全不會取代軟件安全。它只是增強了它。?

總之,在設計 IIoT 設備安全性時的關鍵考慮因素是使設備不可變、能夠提供可信和安全的啟動,以及在包括 OTA 軟件更新和補丁在內的整個生命周期內管理設備安全性。

如果發生攻擊,需要有一種方法來準確識別設備,將其恢復到以前已知的良好狀態,然后能夠在攻擊點適當地解決問題。考慮到這些原則是進行下一步——硬件實施的良好開端。

審核編輯? 黃昊宇

電子發燒友App

電子發燒友App

評論