UpGuard 網(wǎng)絡風險小組近日發(fā)現(xiàn)了重大的數(shù)據(jù)泄露事件,涉及在亞馬遜AWS云上運行的 GoDaddy 基礎設施。

GoDaddy 是“全球最大的域名注冊機構(gòu)”,是最大的 SSL 證書提供商之一,截至2018年是市場份額最大的網(wǎng)絡主機服務商。GoDaddy 擁有1750萬客戶和7600萬個域名,是互聯(lián)網(wǎng)基礎設施的一個重要組成部分,它所使用的云是目前規(guī)模最大的一個。

泄露了哪些數(shù)據(jù)?

泄露的這些文件放在公眾可訪問的亞馬遜S3存儲桶中,泄露的文件包括成千上萬個系統(tǒng)的基本配置信息以及在亞馬遜AWS上運行的系統(tǒng)的定價選項,包括不同情況下給予的折扣。泄露的配置信息包括主機名、操作系統(tǒng)、“工作負載”(系統(tǒng)干什么用的)、AWS 區(qū)域、內(nèi)存和 CPU 規(guī)格等更多信息。

實際上,這些數(shù)據(jù)直接泄露了一個規(guī)模巨大的 AWS 云基礎設施部署環(huán)境,各個系統(tǒng)有41個列以及匯總和建模數(shù)據(jù),分成總計、平均值及其他計算字段。似乎包括 GoDaddy 從亞馬遜 AWS 獲得的折扣,通常,這對雙方來說屬于保密信息。

發(fā)現(xiàn)泄露時,GoDaddy的 CSTAR 風險評分是752分(滿分950分),亞馬遜的評分是793分。UpGuard 網(wǎng)絡風險小組通知了 GoDaddy,對方已堵住了泄露,防止將來有人惡意使用泄露的數(shù)據(jù)。

數(shù)據(jù)泄露事件發(fā)生時間

2018年6月19日,UpGuard網(wǎng)絡風險小組某分析師發(fā)現(xiàn)了一個名為abbottgodaddy的公眾可讀取的亞馬遜S3存儲桶。內(nèi)部是一份電子表格的數(shù)個版本,這個17MB大小的微軟Excel文件含有多個工作表和成千上萬行。UpGuard在確定數(shù)據(jù)的性質(zhì)后于2018年6月20日通知GoDaddy。GoDaddy在7月26日才通過電子郵件予以回復,UpGuard 的研究團隊證實漏洞在當天已堵住。

這次「銷售」背鍋

默認情況下,亞馬遜的S3存儲桶是私密的,只有指定用戶才能訪問。但由于理解有誤或配置有誤,這些權(quán)限有時會被更改、允許公眾訪問,即訪問存儲桶URL的任何人都可以匿名查看未明確保護起來的任何內(nèi)容,無需輸入密碼。S3權(quán)限如何配置不當,因此必須極其小心:

所有用戶(每個人)-公共匿名訪問。任何有用戶名的人都可以打開存儲桶。

身份已驗證的用戶(所有AWS用戶)-擁有(免費)AWS帳戶的任何人都可以訪問該存儲桶。這種泄露應仍被視為公開泄露,因為獲取AWS帳戶輕而易舉。

無論是為企業(yè)部署數(shù)十個存儲桶還是建立個人云存儲,了解這些公共權(quán)限如何工作以及如何在任何特定的時間為你的資源設置它們,對于防止通過這條途徑泄露數(shù)據(jù)而言至關重要。

配置錯誤的 AWS 云存儲實例引起的數(shù)據(jù)泄露已變得非常普遍,多得數(shù)不勝數(shù),而這次的情況大不一樣,AWS 銷售人員的錯誤泄露了 GoDaddy 公司的機密信息。

據(jù)亞馬遜聲明,該存儲桶是“由 AWS 的銷售人員創(chuàng)建的”。雖然亞馬遜S3默認情況下是安全的,存儲桶訪問在默認配置下完全受到保護,但那位銷售人員在這一個存儲桶方面并沒有遵循AWS最佳實踐。

每個工作表都含有用于建模和分析在亞馬遜云上運行的大規(guī)模基礎設施的一些數(shù)據(jù)。最大的工作表名為“GDDY Machine Raw Data”,列出了24000多個獨特主機名的41個數(shù)據(jù)點,包括給機器定位的信息,比如主機名、地理單位、業(yè)務部門、工作負載和數(shù)據(jù)中心,以及描述機器配置的信息。除了有獨特主機名的數(shù)千行外,少數(shù)的其他行似乎為多個機器概述了同樣的那些數(shù)據(jù)點。

數(shù)據(jù)泄露影響范圍

有兩條主要途徑可以利用這些數(shù)據(jù):使用GoDaddy服務器的配置數(shù)據(jù)作為“map”,因此不法分子可以基于其角色、可能的數(shù)據(jù)、大小和區(qū)域來選擇目標,使用業(yè)務數(shù)據(jù)作為云托管策略和定價方面的競爭優(yōu)勢。

系統(tǒng)配置數(shù)據(jù)為潛在的攻擊者提供了GoDaddy運作方面的信息。類似的“casing”信息常常通過社會工程學伎倆和互聯(lián)網(wǎng)研究來獲取,從而使其他攻擊盡可能行之有效,每個數(shù)據(jù)點都有助于實現(xiàn)這個目標。“workload”這一列尤其有助于將攻擊者引往正確的方向,顯示了哪些系統(tǒng)提供更重要的功能、可能含有重要數(shù)據(jù)。

雖然并不直接提供登錄信息或泄露存儲在這些服務器上的敏感信息,但數(shù)字基礎設施的配置信息一旦泄露,就會為訪問這類信息的攻擊提供一塊跳板。

打破競爭優(yōu)勢

并非只有黑客在伺機尋找這種信息。競爭對手、供應商、云提供商及其他人都有興趣想知道世界上最大的域名主機服務商在如何處理云支出。從亞馬遜AWS 和 GoDaddy 的規(guī)模來看,通過談判降低或提高一兩個百分點至關重要,因為這可能意味著每年相差數(shù)百萬美元。

了解 GoDaddy 的 AWS 折扣的細節(jié)可能會讓其他公司獲得談判優(yōu)勢,并且了解原本保密的價位。此外,GoDaddy分配云支出的方式也具有戰(zhàn)略意義:多少計算、多少存儲、在幾個區(qū)域之間劃分、在幾個環(huán)境下, 這可謂是指導運行最大規(guī)模的云基礎設施的藍圖。

潛在嚴重影響

雖然這種結(jié)構(gòu)數(shù)據(jù)對任何公司來說都很重要,但對于像 GoDaddy 這樣規(guī)模的公司來說尤為重要。有人可能會說,GoDaddy 擁有互聯(lián)網(wǎng)的五分之一。亞馬遜 AWS 是其領域的領導者,占據(jù)基礎設施即服務市場約40%的份額。

雖然泄露的信息本身并不能為針對其系統(tǒng)的籌劃攻擊提供便利,但這種攻擊可能擾亂全球互聯(lián)網(wǎng)流量。如果說 DYN DNS 攻擊表明了什么,那就是大規(guī)模的互聯(lián)網(wǎng)攻擊不僅有可能,而且極其有效,因為某些組織實際上已成為整個系統(tǒng)的嚴重故障點。

-

互聯(lián)網(wǎng)

+關注

關注

54文章

11184瀏覽量

103681 -

亞馬遜

+關注

關注

8文章

2680瀏覽量

83520

原文標題:AWS 配置錯誤致 GoDaddy 數(shù)據(jù)泄漏 !或破壞競爭優(yōu)勢

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

相關推薦

把電腦當私有云,把電腦當私有云存在的風險

泰雷茲發(fā)布數(shù)據(jù)風險智能解決方案

Meta因數(shù)據(jù)泄露被愛爾蘭監(jiān)管機構(gòu)重罰2.51億歐元

PCM1803采樣音頻,在還原數(shù)據(jù)時發(fā)現(xiàn)采樣的音頻被放大了3倍,為什么?

IP風險畫像如何維護網(wǎng)絡安全

RT-Thread操作系統(tǒng)內(nèi)存泄露,很快找到泄露者了

如何利用traceroute命令發(fā)現(xiàn)網(wǎng)絡中的負載均衡

IBM發(fā)布《2024年數(shù)據(jù)泄露成本報告》

中偉視界:如何運用AI模型實現(xiàn)安徽重點非煤礦山重大災害風險防控?

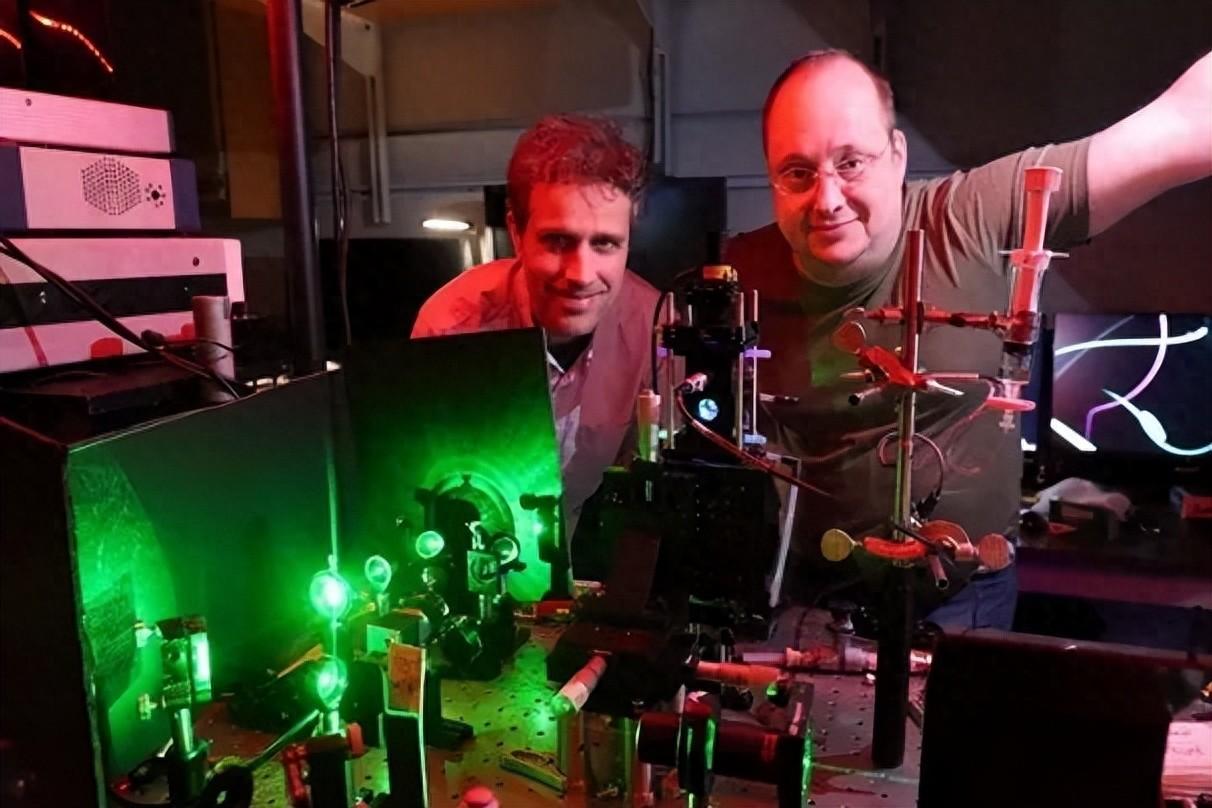

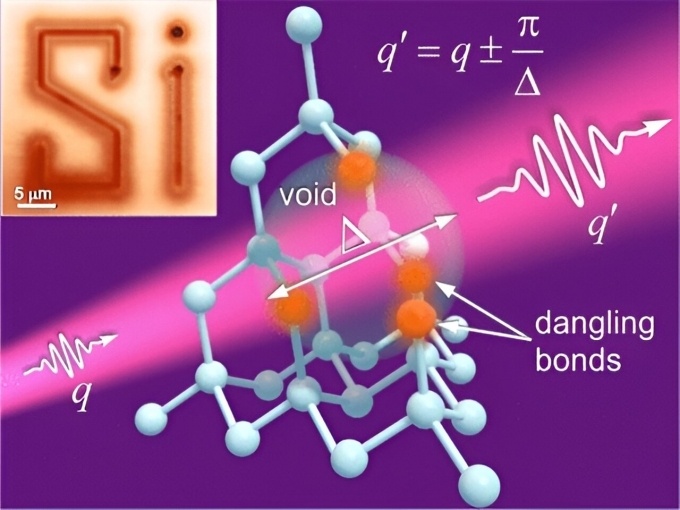

光子動量的發(fā)現(xiàn)揭示了新型硅基光電功能

深圳特信屏蔽器|4G5G手機信號屏蔽器:如何高效應對信息泄露風險.

研究團隊發(fā)現(xiàn)光的新特性

RT-Thread 特別興趣小組(SIG)招募: 發(fā)現(xiàn)你的技術熱情

UpGuard網(wǎng)絡風險小組近日發(fā)現(xiàn)了重大的數(shù)據(jù)泄露事件

UpGuard網(wǎng)絡風險小組近日發(fā)現(xiàn)了重大的數(shù)據(jù)泄露事件

評論