7月25日訊 來自以色列理工學院的兩位科學家 Lior Neumann 與 Eli Biham 發(fā)現(xiàn),一項加密 Bug (編號CVE-2018-5383)已被證實影響到多種藍牙及操作系統(tǒng)驅動程序,影響蘋果、博通、英特爾、高通等多家硬件供應商的相關產品。

漏洞原因

造成此項 Bug 的原因,在于支持藍牙功能的設備無法充分驗證“安全”藍牙連接期間所使用的加密參數(shù)。更準確地說,配對設備無法充分驗證在 Diffie-Hellman 密鑰交換期間用于生成公鑰的橢圓曲線參數(shù)。

這將導致弱配對問題,并可能允許遠程攻擊者獲取設備所使用的加密密鑰并恢復在“安全”藍牙連接中配對的兩臺設備間發(fā)送的往來數(shù)據(jù)。

藍牙與藍牙LE皆會受到影響

藍牙標準中的“安全簡單配對”過程與藍牙LE(低功耗藍牙)中的“安全連接”配對過程皆會受到影響。

CERT/CC 在2018年7月23日發(fā)布了一份安全通報,其中包含以下與此項漏洞相關的說明:

藍牙利用基于橢圓曲線 Diffie-Hellman(簡稱ECDH)密鑰交換的設備配對機制實現(xiàn)設備之間的加密通信。ECDH 密鑰由私鑰及公鑰組成,且雙方交換公鑰以共享配對密鑰。設備還必須接受所使用的橢圓曲線參數(shù)。此前關于“曲線無效化攻擊”證明,ECDH 參數(shù)在用于計算共享密鑰之前并不總會經過驗證——即可能并未驗證所有共享密鑰計算之前存在的參數(shù),這可能減少攻擊者獲取受攻擊設備私鑰時需要處理的工作量。

在某些實現(xiàn)方案中,橢圓曲線參數(shù)并未全部由加密算法進行驗證,這將允許處于同一無線范圍內的遠程攻擊者注入無效公鑰以高概率確定會話密鑰。此后,攻擊者將能夠以被動方式攔截并解密所有設備間往來消息,及/或偽造與注入惡意消息。

多家大型供應商受到影響

蘋果、博通、英特爾以及高通等公司已經確認其藍牙與操作系統(tǒng)驅動程序受到影響。

蘋果與博通雙方針對該項漏洞部署了修復程序;

英特爾與高通方面尚未做出補救性舉措;

CERT/CC 專家們還無法確定 Android、谷歌設備或者其它 Linux 內核類方案是否受到影響。

微軟不受影響

微軟公司表示,其設備不會受到影響。

藍牙特別興趣小組(簡稱 SIG)作為藍牙標準的開發(fā)監(jiān)督機構,已經就此項安全漏洞發(fā)布一份聲明:

要成功實施攻擊,攻擊方需要確保攻擊設備處于通過配對程序連接的兩臺易受攻擊藍牙設備的無線范圍之內。攻擊設備需要阻止每一次傳輸、向發(fā)送設備發(fā)送確認,而后在短時間窗口內將惡意數(shù)據(jù)包注入接收設備的方式攔截公鑰交換過程。如果配對雙方中只有一臺設備存在漏洞,則攻擊無法成功。

該組織表示,目前其已經更新了藍牙官方標準,要求所有配對設備必須對加密藍牙連接中基于密鑰的所有參數(shù)進行驗證。研究人員與藍牙 SIG 指出,他們還沒有發(fā)現(xiàn)任何可能利用此項安全漏洞的實際攻擊活動。

補丁發(fā)布方式

此項針對 CVE-2018-5358 漏洞的更新將以操作系統(tǒng)更新/驅動程序更新(面向臺式機、筆記本電腦以及智能手機)或固件更新(面向物聯(lián)網/智能設備)的方式發(fā)布。

-

藍牙

+關注

關注

114文章

5866瀏覽量

171011 -

操作系統(tǒng)

+關注

關注

37文章

6889瀏覽量

123631 -

BUG

+關注

關注

0文章

155瀏覽量

15699

原文標題:加密Bug影響蘋果等大型廠商藍牙、操作系統(tǒng)驅動程序!

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關注!文章轉載請注明出處。

發(fā)布評論請先 登錄

相關推薦

基于Linux操作系統(tǒng)的設備驅動程序開發(fā)

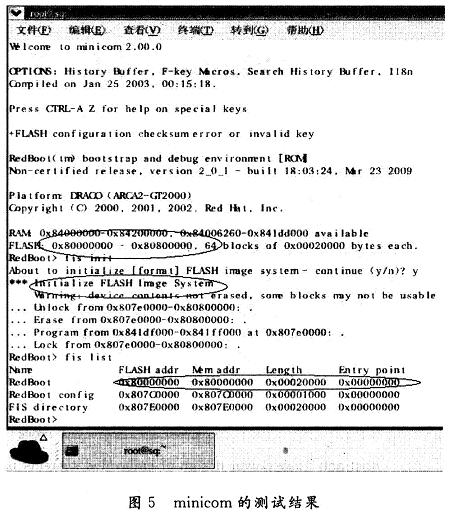

基于eCos操作系統(tǒng)的FLASH驅動程序分析與移植

VxWorks操作系統(tǒng)下CompactPCI總線驅動程序的設計

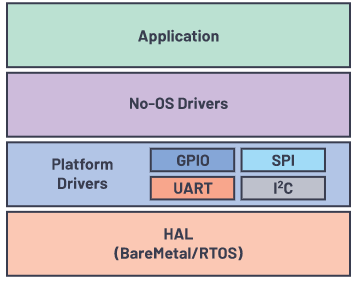

了解和使用無操作系統(tǒng)和平臺驅動程序

一項加密Bug已被證實影響到多種藍牙及操作系統(tǒng)驅動程序

一項加密Bug已被證實影響到多種藍牙及操作系統(tǒng)驅動程序

評論