近一周來,一輛“奔馳”中的奔馳車成了大眾焦點,這輛設定為“定速巡航”的汽車,突然剎車失靈,以120公里的時速奔跑了一百多公里。在此前的新聞報道中,這場生死時速的終結者是奔馳后臺通過遠程操控達到降速的目的。然而一個疑問卻引起了廣泛的討論,“車是我自己的,廠商卻留有后門可以獲取更高的遠程操控權限,操控我的油門,合理嗎?”

“我一開始就認為是假的。”宋宇昊是極棒實驗室研究員,對于此后劇情反轉奔馳和車主都否定“遠程剎車”的說法,他并不意外。 “我接觸過的車企沒有哪一家將行車控制的功能直接開放給遠程網絡,奔馳作為一家傳統老牌車企,我認為不會比他們更加激進。”

然而,無論此事真偽如何,一個必須要考慮的問題是,隨著汽車逐漸電子化、聯網化,當它變成一臺可移動的“電腦”時,通過互聯網遠程攻擊和控制,并非不可行。宋宇昊告訴《IT時報》記者,被極客破解汽車系統的案例是存在的,其中不乏特斯拉、克萊斯勒等知名大車企。

現實是,不管汽車廠商留不留后門,聯網后的汽車都有可能成為新型攻擊的對象,面對來勢洶洶的互聯網,不少廠商選擇順勢而為,“白帽子”公司的生意也水漲船高。

一條短信操控一輛車

“想不想體驗一把‘遠程殺人’的快樂?” 2017年10月,極棒嘉年華(黑客大賽)上,一場比賽開始之前,一位評委意味深長地說道。

在接下來的20分鐘里,一支參賽團隊在一輛汽車上“粘”了一件東西,隨后主持人向車輛發送了一條“急停指令”短信,正常行駛的車突然剎車停下了。

這次比賽中顯現的“遠程殺人”技術,并非直接黑進汽車的系統,而是通過OBD(On-Board Diagnostic,車載診斷系統)接口接入一個OBD盒子。OBD能夠隨時監控發動機的運行狀況和尾氣后處理系統的工作狀態并保存起來,所以車主安裝OBD盒子后,不僅通過手機能了解車輛的位置、電瓶、油量、電量等信息,還能為“老車”提供新車才有的行車智能電腦、鑰匙一鍵升窗、HUD抬頭顯示等功能。正是因為功能強大,業界逐漸流行起了OBD盒子,并將其插入到原本僅限4S店故障檢查和維修使用的OBD接口中。

參賽團隊是安恒海特實驗室,一位實驗室研究員告訴記者,他們前期花了一周的時間破解OBD盒子。“我們展示的主要是智能OBD盒子的安全問題,所以隨便挑選了一個品牌汽車,其實測試過很多品牌汽車,都可以攻擊成功。”

破解汽車,海特安全實驗室并不是第一個吃螃蟹的人。2014年開始就有團隊利用安全缺陷遠程控制了特斯拉。由于UConnect信息娛樂系統中存在著漏洞,攻擊者可以遠程獲得汽車的控制權,菲亞特克萊斯勒公司(FCA)曾在2015年召回了美國140萬輛汽車。去年7月,美國工業控制系統網絡應急小組ICS-CERT發布一項警告,指出控制器局域網(簡稱CAN)總線標準當中存在安全漏洞,黑客可以利用該漏洞完全操控汽車。

隨著汽車互聯化程度逐步提高,被黑客攻擊后喪失汽車操控權的擔心越來越深。

車企與黑客不停斗法

世界上最厲害的黑客,無法黑進一輛自行車。傳統汽車的電子系統是封閉的,黑客很難從車輛外部找到攻擊入口,但一旦攻入CAN總線,基本就能完全控制汽車。現在汽車更是已經全部電子化、互聯網化,大量汽車內部網絡和互聯網聯通,成為黑客的攻擊入口。目前來看,黑客的攻擊入口主要集中在車載娛樂系統、數據傳輸通道和T-Box(車載終端系統)三個層面,其中最容易被攻擊的是T-Box。

一輛小型汽車的CPU有100~200個電子控制單元,分別負責不同的功能,比如車身控制、引擎控制等等,各電子控制單元通過汽車總線通信。“最常見的是CAN總線,有些模塊相互之間要通信,所以沒有做隔離,也有一些廠商完全沒有考慮隔離。所以一些汽車的對外功能遭受到攻擊后,通過這個功能的電子控制單元可以跨到其他單元執行功能操作。”那位海特安全實驗室研究員說道。

當然,由于事關人命,車企對于安全的措施非常謹慎。一位從事車聯網研發人員告訴記者,“T-Box秘鑰是企業機密,OBD檢測口雖然變成了全球統一標準口,但不同車型都有不同的系統算法和加密。”

這意味著對于黑客來說,攻擊的成本與門檻相對較高。“攻擊具體的車型首選需要獲得這輛車進行研究,其次像T-Box類的攻擊,要想控制更多的模塊,就需要組合更多的攻擊方式。”宋宇昊還表示,上文提及的OBD攻擊,雖然攻破了大部分品牌汽車,但有個前提是,必須接近車輛放進提前制作好的遙控器,這種攻擊無法大規模操作,只能單點攻擊。

“白帽子”積極捉“蟲”

特斯拉的首席執行官埃隆·馬斯克曾表示,防止汽車被破解是公司的首要安全任務之一。汽車互聯網化,如何才能保證汽車的信息安全?各方給出不同的建議,獨立汽車咨詢顧問張翔表示,5萬元以下車型盡量減少互聯網化,10萬元左右車型,安全方面預算可以提升至5%,而100萬車型可以再提升2%—5%。

一位運營商人士則表示,可以考慮量子加密傳輸數據,那位海特安全實驗室研究員則認為,“網聯汽車的發展不能忽略信息安全,但也不能被信息安全牽制,所以必須在設計之初便有信息安全的考慮,很多車企此前沒有信息安全的基因,因此可以和信息安全公司一同建立網聯汽車的安全。”

已達成共識的是,“白帽子”發現漏洞行為有利于車企提高車輛的行車安全。2014年特斯拉被破解后,推出了“有獎捉蟲計劃”(bug bounty program)鼓勵黑客挖掘漏洞,任何發現或提醒特斯拉軟件安全漏洞的黑客100到10,000美元不等的獎勵。2015年,FCA因安全漏洞召回140萬輛汽車事件之后,FCA也加入了有獎捉蟲計劃的行列,成為首個“招安”黑客的大批量汽車廠商。

同時,由于該召回事件給傳統汽車行業帶來極大的震撼,上游產業鏈也受到影響。一位從事汽車核心配件生產的人士透露,大概在兩三年前開始,他把信息安全納入項目成本考量范圍之內,“我們項目合作在千萬元級別,成本增加10%都是低估的。”作為配件設計公司,因為客戶水平參差不齊,現在他們“一手全做了”。

傳導到互聯網安全技術企業的影響是,與車企的合作越來越順暢了。一位從事過車企漏洞挖掘項目的技術人員告訴記者,FCA事件之前,他們與車企一直有交集但沒有合作,FCA召回的消息剛傳出,幾個項目便迅速落地了。最初他們從事與汽車相關的漏洞挖掘團隊只有三四個人,現在不僅成立了獨立的團隊,相關業務也風生水起。

-

奔馳

+關注

關注

1文章

412瀏覽量

23316

發布評論請先 登錄

相關推薦

歐美車企集體“拋棄”電動汽車,“不玩了”?

11月全球車企銷量榜:豐田領跑,比亞迪躍居第二

虹科免拆案例 | 2011 款奔馳 S400L HYBRID 車發動機故障燈異常點亮

汽車制動系統如何提升剎車性能

光峰科技獲國際頭部車企定點合作

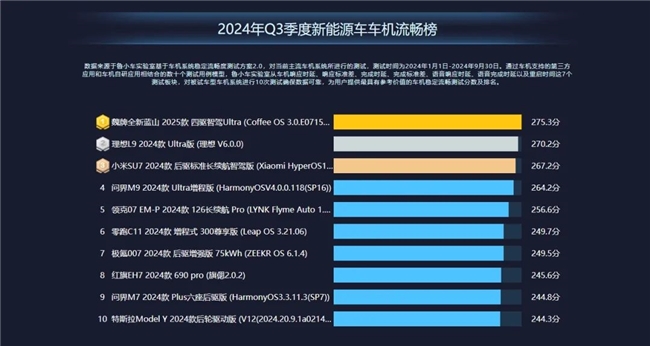

2024年新能源汽車Q3季報:傳統車企車機表現逆襲

奔馳剎車疑云的冷思考:車企需與黑客不停斗法

奔馳剎車疑云的冷思考:車企需與黑客不停斗法

評論