一、產品簡介

國產高性能處理器

64 位 4 核低功耗

2.0 GHz超高主頻

1T 超高算力 NPU

二、實驗目的

1、了解常見的加密方法;

2、加密和解密法開發實例演示。

三、實驗原理

反轉加密法

反轉加密法是指通過反向輸出消息來進行加密。

反轉加密法

凱撒加密法是一種簡單的消息編碼方式。它根據字母表將消息中的每個字母移動常量位k。例如k等于3,則在編碼后的消息中,每個字母都會向前移動3位,a會被替換為d,b會被替換成e,依此類推。字母表末尾將回卷到字母表開頭。于是,w會被替換為z,x會被替換為a。

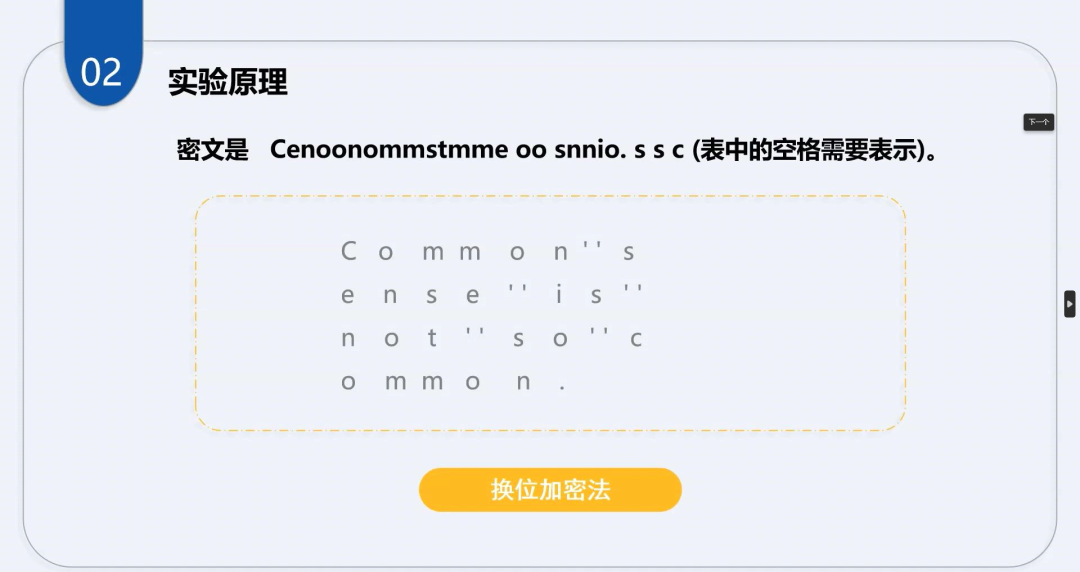

換位加密法

換位加密法不是替換字符,而是搞亂消息符號的順序。例如消息 Common sense is not so common.假設使用數字 8 作為秘鑰。也就是我們將在每一行放最多8個字符。(包含空格和標點)

密文是 Cenoonommstmme oo snnio. s s c (表中的空格需要表示)。

四、實驗設備

實驗軟件

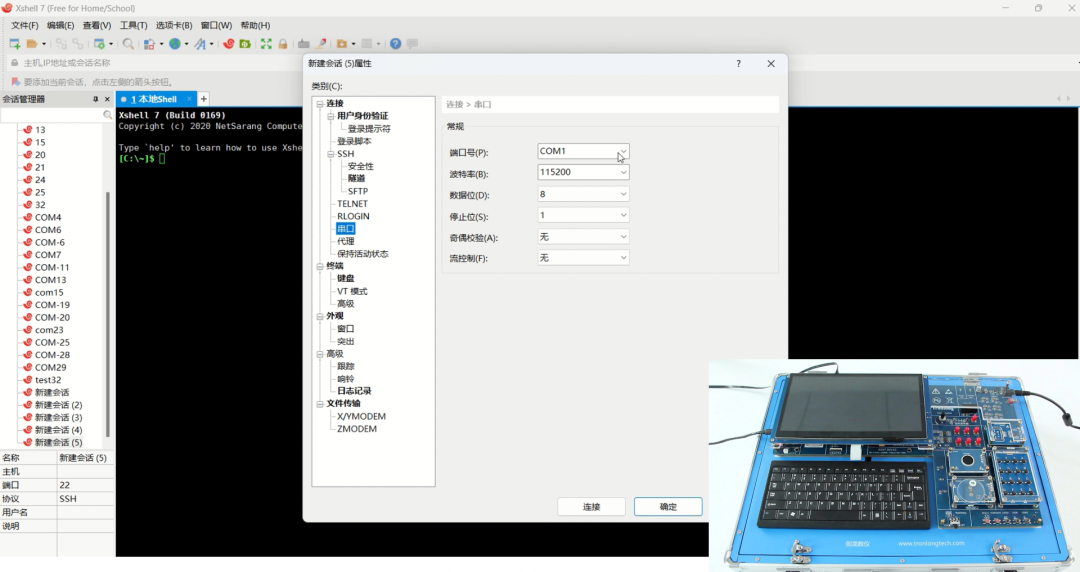

本實驗中使用的軟件為.VMware17+Ubuntu18.04.4 和串口調試工具Xshell。

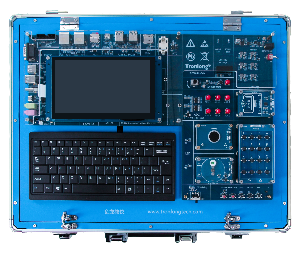

實驗硬件

本實驗中使用的是TL3568-PlusTEB實驗箱,所需的配件為Micro SD卡、Type-C線、電源和網線。

五、實驗步驟

硬件連接

(1)將Ubuntu系統啟動卡插至Micro SD卡槽。

(2)使用Type-C線連接USB TO UART2調試串口到PC機。

(3)將實驗箱ETH0 RGMII網口(COM21)通過網線連接至路由器。

(4)連接實驗箱電源,先不要上電。

軟件操作

(1)先在設備管理器查看串口的端口號;

(2)再設置串口調試工具,波特率設置為1500000,點擊連接,在Xshell調試終端會顯示連接成功。

(3)連接成功后,撥動實驗箱的電源開關,將實驗箱上電。

(4)系統啟動成功后,輸入賬戶密碼登錄即可(賬密均為:tronlong)

(5)登錄成功后,查詢實驗箱的網口地址。

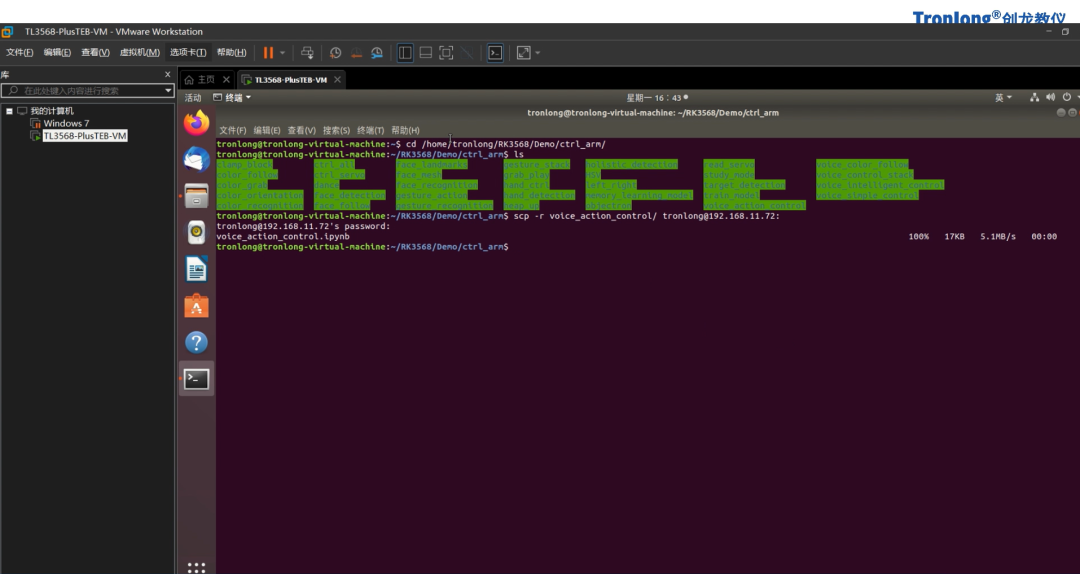

拷貝文件

我們先打開Ubuntu,將Demo文件夾拷貝到RK3568目錄下。

"Ctrl+Alt+T"打開控制臺,執行命令將文件拷貝至實驗箱文件系統(根據實驗箱實際IP地址修改命令)。

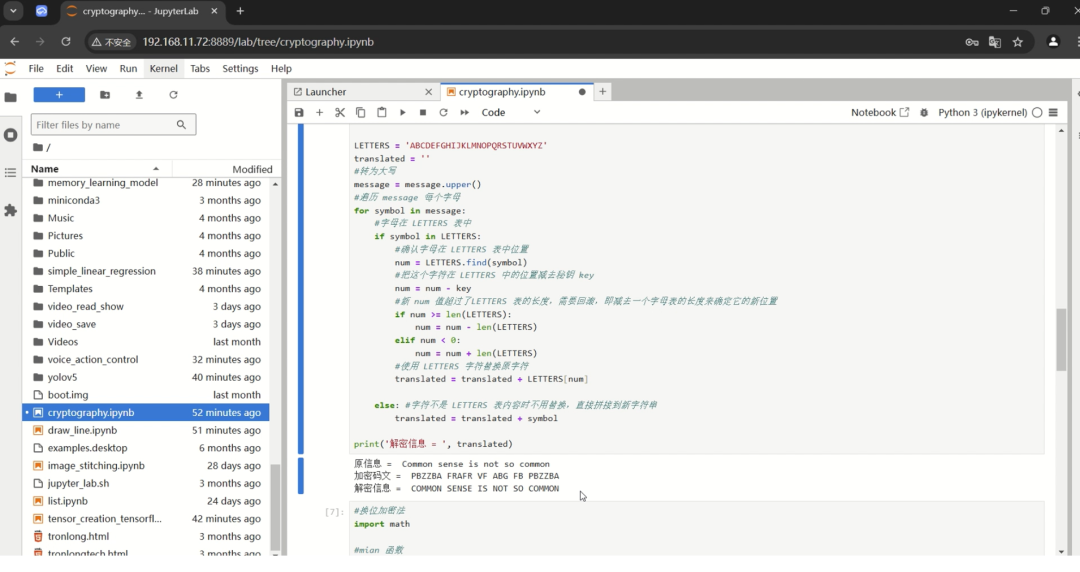

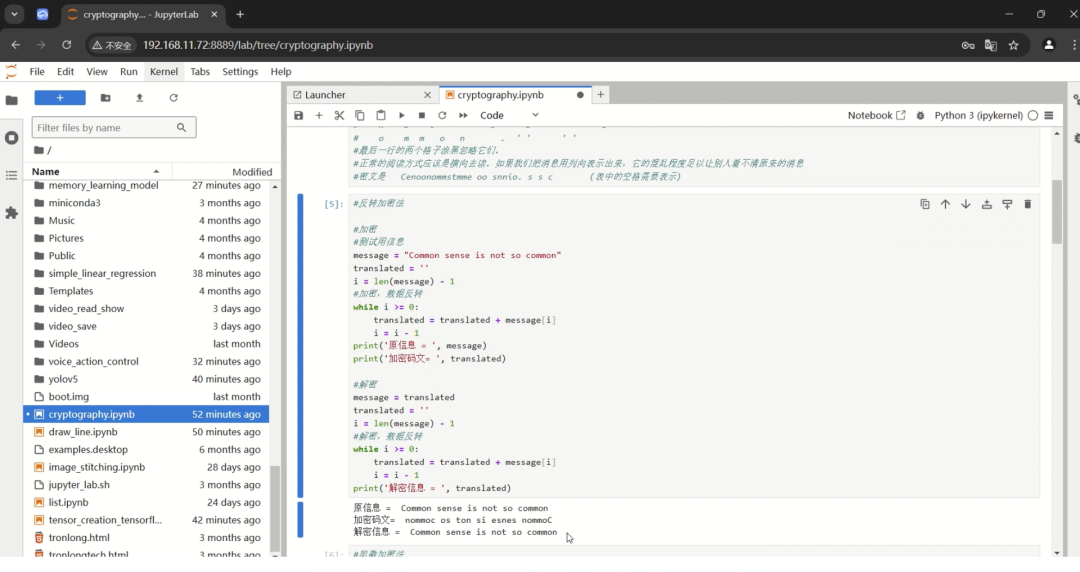

運行程序

在串口調試窗口執行命令,啟動開發環境

在網頁輸入地址,即可打開登錄界面 (根據實際IP地址修改網頁地址)。

輸入密碼:tronlong,登錄。

在程序目錄,雙擊打開程序,點擊重新運行程序。

等待右上角的進度餅圖變白,程序運行完成。

在程序最下方,會顯示運行結果。

程序運行后,會打印反轉加密法的運行示例結果。

-

ARM

+關注

關注

134文章

9156瀏覽量

368540 -

人工智能

+關注

關注

1793文章

47622瀏覽量

239569 -

實驗箱

+關注

關注

0文章

62瀏覽量

9094

發布評論請先 登錄

相關推薦

常見的加密算法有哪些?它們各自的優勢是什么?

HAL庫在Arduino平臺上的使用

國產電腦主板,為智慧教學提供堅實的硬件支持

云存儲服務中的數據加密技術

日本計劃2030年前自研不可破解的量子加密技術

實測52.4MB/s!全國產ARM+FPGA的CSI通信案例分享!

深度學習算法在嵌入式平臺上的部署

名單公布!【書籍評測活動NO.37】ARM MCU嵌入式開發 | 基于國產GD32F10x芯片

用ISD平臺建立工程后,有軟件可以把在ISD平臺上編譯后生成的文件用imontionlink直接燒錄進芯片嗎?

創龍教儀基于瑞芯微3568的ARM Cortex A-55教學實驗箱 適用于人工智能 傳感器 物聯網等領域

能在Meteor Lake平臺上使用SDK 3.5嗎?

ARM系列STM32F103芯片的解密方法

FunASR語音大模型在Arm Neoverse平臺上的優化實踐流程

年前再補課!國產 ARM 平臺上演加密解密秀教學!

年前再補課!國產 ARM 平臺上演加密解密秀教學!

評論