隨著網絡威脅的世界以驚人的速度發展,保持領先于這些數字威脅對企業來說變得越來越關鍵。2023年1月,Morphisec發現了一個令人震驚的趨勢,許多客戶,主要是物流和金融部門的客戶,受到了Chaes惡意軟件的新的高級變體的攻擊。據觀察,從2023年4月到6月,威脅的復雜程度在多次迭代中增加。

由于Morphisec的尖端AMTD(自動移動目標防御)技術,這些攻擊中的許多都在造成重大破壞之前被阻攔。

這不是普通的Chaes變種。它經歷了重大的改革:從完全用Python語言重寫,這導致傳統防御系統的檢測率較低,到全面重新設計和增強的通信協議。此外,它現在還擁有一套新模塊,進一步增強了它的惡意能力。

該惡意軟件的目標不是隨機的。它特別關注知名平臺和銀行的客戶,如Mercado Libre、Mercado Pago、WhatsApp Web、Itau Bank、Caixa Bank,甚至MetaMask.。此外,許多內容管理(CMS)服務也未能幸免,包括WordPress、Joomla、Drupal和Magento。值得注意的是,Chaes惡意軟件在網絡安全領域并不是全新的。它的首次亮相可以追溯到2020年11月,當時Cybereason的研究人員強調了它的業務主要針對拉丁美洲的電子商務客戶。

新的Chaes變體已被Morphisec命名為“Chae$4”(Chae$4),因為它是第四個主要變體,而且核心模塊中的調試打印顯示“Chae$4”。

01

Chaes歷史記錄和概述

Chaes History & Overview

2020年11月,Cybereason發布了對Chaes惡意軟件的初步研究。該報告強調,該惡意軟件至少自2020年年中以來一直活躍,主要針對拉丁美洲的電子商務客戶,特別是巴西。

該惡意軟件主要針對MercadoLibre用戶,其特點是多階段感染過程,能夠竊取與MercadoLibre相關的敏感和財務數據,以及利用多種編程語言和LOLbins。

到2022年1月,Avast發表了一項隨后的研究,表明Chaes的活動在2021年第四季度激增。Avast深入研究了該惡意軟件的不同組件,揭示了其最新更新:完善的感染鏈、增強的與C2的通信、新集成的模塊(他們稱之為“擴展”),以及關于每個感染階段和模塊的細粒度細節。

幾周后,也就是2022年2月,這位威脅人員發布了對阿瓦斯特研究的回應。

事實證明,確定威脅參與者的性質——無論是個人還是團體——是難以捉摸的。紅色的高亮部分暗示了小組的可能性,而綠色的高亮部分反映了個人的注釋。鑒于這位人員身份的模棱兩可,因此為這位威脅性人員選擇了名為《路西法》的片名。這一決定受到博客名稱和標識符“Lucifer6”的影響,該標識符用于加密與C2服務器的通信。

總結了一系列的發展,2022年12月標志著另一個關鍵時刻,Tempest的研究小組SideChannel公布了進一步的見解,介紹了該惡意軟件采用WMI來收集系統數據。

02

正在升級到版本4

Upgrading to version 4 in progress

這些先前提到的研究出版物涵蓋了CHAES惡意軟件的版本1-3。Chaes的這一最新版本推出了重大的轉換和增強,并被Morphisec稱為版本4。

重大變化包括:

- 改進的代碼體系結構和改進的模塊化。

- 增加了加密層和增強的隱形功能。

- 主要轉移到經歷解密和動態內存中執行的Python。

- 用一種定制的方法來監控和攔截Chromium瀏覽器的活動,以取代Puppeteer。

- 針對憑據竊取的擴展服務目錄。

- 采用WebSockets進行模塊與C2服務器之間的主要通信。

- 動態解析C2服務器地址的DGA實現。

鑒于本評論內容的深度和廣度,分析的結構旨在迎合廣泛的讀者,從SOC和CISO到檢測工程師、研究人員和安全愛好者。

分析首先概述了感染鏈,這保持了相對一致,然后對惡意軟件的每個模塊進行了簡潔的總結。后續各節將更深入地探討每個階段/模塊的具體內容。

由于惡意軟件在各個階段/模塊中使用重復機制,因此我們指定了一個標題為“附加組件”的部分。在這里,讀者可以找到整個帖子中引用的每種機制的復雜細節。

這種結構化的方法確保讀者可以快速收集惡意軟件的概述,或者沉浸在其復雜的組件中。

注:由于以前的分析和研究筆記(前面提到)在交付方法上沒有重大更新,本次審查將集中在最近的發展。對于那些不熟悉感染方法的人,請參考參考研究。

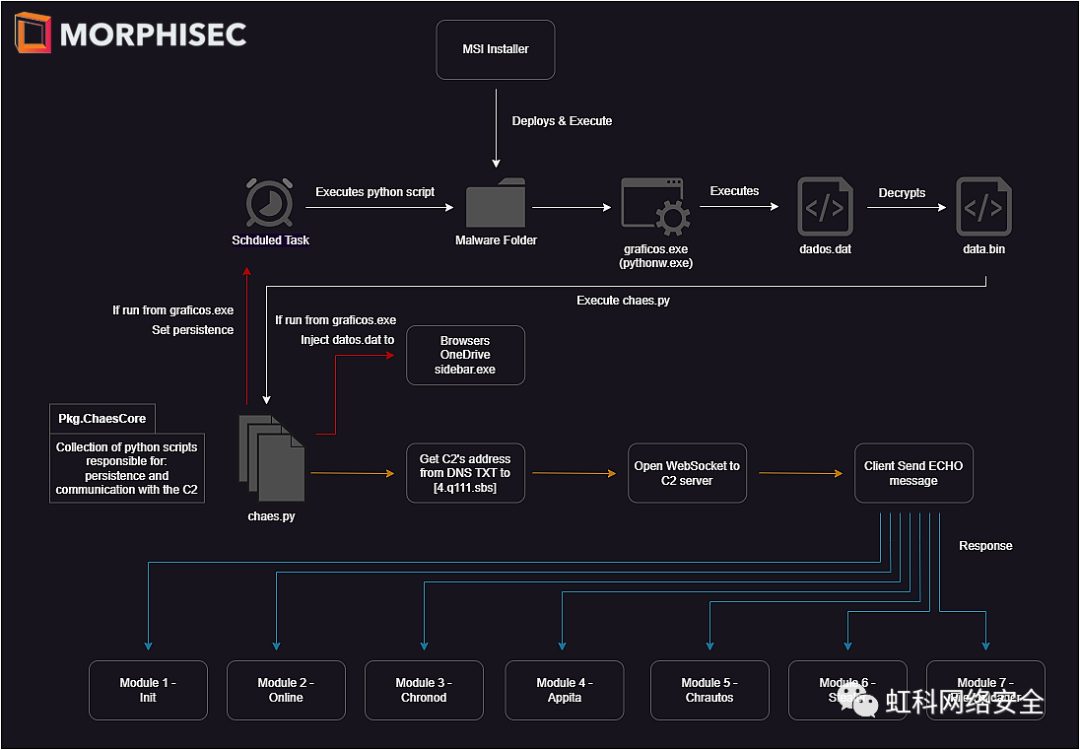

感染是通過執行惡意的、幾乎未被檢測到的MSI安裝程序開始的,該安裝程序通常偽裝成Java JDE安裝程序或防病毒軟件安裝程序。執行惡意安裝程序將導致惡意軟件在

%APPDATA%/文件夾下的專用硬編碼文件夾中部署和下載所需文件。

該文件夾包含Python庫、具有不同名稱的Python可執行文件、加密文件和稍后將使用的Python腳本。接下來,惡意軟件解包核心模塊,我們將其稱為ChaesCore,該模塊負責使用計劃任務設置持久性并遷移到目標進程。在初始化階段之后,ChaesCore開始其惡意活動并與C2地址通信,以便下載外部模塊并將其加載到受感染的系統中。

在整個調查過程中,確定了七個不同的模塊,它們可以在不更改核心功能的情況下獨立更新:

1.init模塊-攻擊者發送的第一個模塊用作身份識別/新受害者注冊。它收集有關受感染系統的大量數據。

2.在線模塊-將在線消息發送回攻擊者。就像一個信標模塊,監控哪些受害者仍在活動。

3.Chronod模塊-一個憑證竊取和剪貼器。此模塊負責攔截瀏覽器活動以竊取用戶的信息,如登錄過程中發送的憑據、與銀行網站通信時的銀行信息,并具有嘗試竊取BTC、ETH和PIX傳輸的剪輯功能。

4.Appita模塊-在結構和用途上與Chronod模塊非常相似,但看起來它專門針對Itau銀行的應用程序(itauplicativo.exe)。

5.Chrautos模塊--在Chronod和Appita模塊的基礎上改進的模塊。它提供了更好的代碼體系結構,能夠輕松擴展模塊完成的目標和任務。目前的版本側重于銀行和WhatsApp數據,但仍在開發中。

6.竊取模塊-負責從基于Chromium的瀏覽器竊取數據。被盜數據包括登錄數據、信用卡、Cookie和自動填充。

7.文件上傳模塊-能夠從受感染的系統搜索文件并將文件上傳到C2服務器。在當前版本中,該模塊只上傳與MetaMASK的Chrome擴展相關的數據。

大多數模塊在以前的版本中已經以某種形式存在,但這個版本為那些具有改進的功能、不同的代碼庫和實現其目標的獨特技術的模塊提供了重新實現。

另一件需要注意的事情是威脅參與者對加密貨幣的濃厚興趣,這由使用剪貼器竊取BTC和ETH以及竊取MetaMask憑據和文件的文件上傳模塊來表示。

虹科推薦

虹科入侵防御方案

虹科終端安全解決方案,針對最高級的威脅提供了以預防為優先的安全,阻止從終端到云的其他攻擊。虹科摩菲斯以自動移動目標防御(AMTD)技術為支持。AMTD是一項提高網絡防御水平并改變游戲規則的新興技術,能夠阻止勒索軟件、供應鏈攻擊、零日攻擊、無文件攻擊和其他高級攻擊。Gartner研究表明,AMTD是網絡的未來,其提供了超輕量級深度防御安全層,以增強NGAV、EPP和EDR/XDR等解決方案。我們在不影響性能或不需要額外工作人員的情況下,針對無法檢測的網絡攻擊縮小他們的運行時內存安全漏洞。超過5,000家組織信任摩菲斯來保護900萬臺Windows和Linux服務器、工作負載和終端。虹科摩菲斯每天都在阻止Lenovo, Motorola、TruGreen、Covenant Health、公民醫療中心等數千次高級攻擊。

虹科摩菲斯的自動移動目標防御ATMD做到了什么?

1、主動進行預防(簽名、規則、IOCs/IOA);

2、主動自動防御運行時內存攻擊、防御規避、憑據盜竊、勒索軟件;

3、在執行時立即阻止惡意軟件;

4、為舊版本操作系統提供全面保護;

5、可以忽略不計的性能影響(CPU/RAM);

6、無誤報,通過確定警報優先級來減少分析人員/SOC的工作量。

-

模塊

+關注

關注

7文章

2731瀏覽量

47662 -

軟件

+關注

關注

69文章

5007瀏覽量

87950 -

python

+關注

關注

56文章

4807瀏覽量

84957

發布評論請先 登錄

相關推薦

潤和軟件旗下捷科出席第九屆金融業軟件測試成果交流會

潤和軟件入選2024金融科技企業排行榜單

國聯易安:“三個絕招”,讓惡意代碼輔助檢測“穩準快全”

潤和軟件榮登2024智慧金融企業排行榜單

康耐視將舉辦物流行業客戶交流專場

潤和軟件金融搜一搜解決方案認證成功

警告!惡意域名瘋狂外聯,原因竟然是……

Sentinel One數據:今年1-5月針對蘋果macOS系統的惡意軟件數量占比

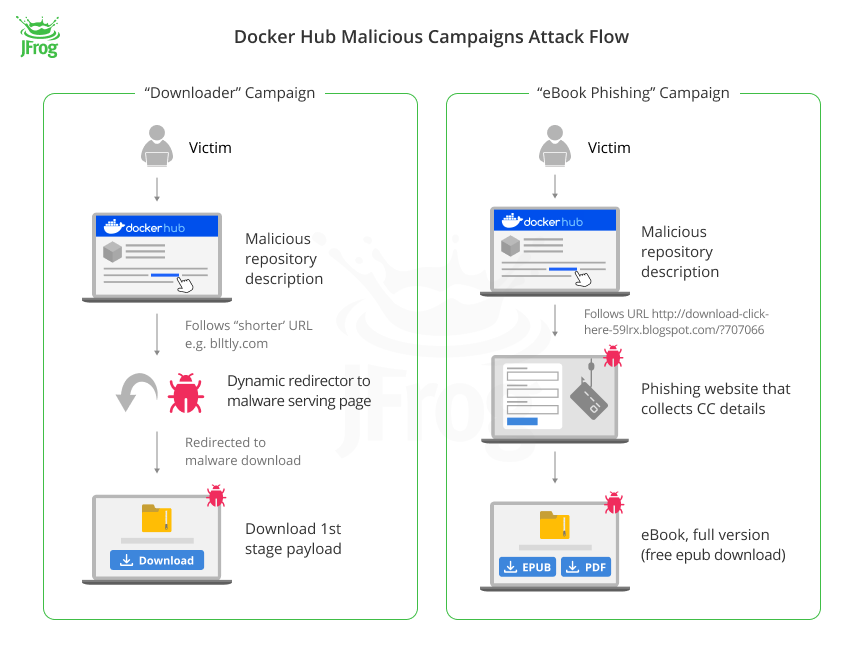

JFrog安全研究表明:Docker Hub遭受協同攻擊,植入數百萬惡意存儲庫

潤和軟件與新財富聯合發布金融AI對話式搜索引擎“金融搜一搜”產品

全球數千臺路由器及物聯網設備遭"TheMoon"惡意軟件感染

潤開鴻發布面向智慧金融和智慧交通領域的全新解決方案

華為發布金融AICC智能云聯絡中心解決方案2.0,賦能全球金融行業

Chae$4:針對金融和物流客戶的新Chaes惡意軟件變體

Chae$4:針對金融和物流客戶的新Chaes惡意軟件變體

評論