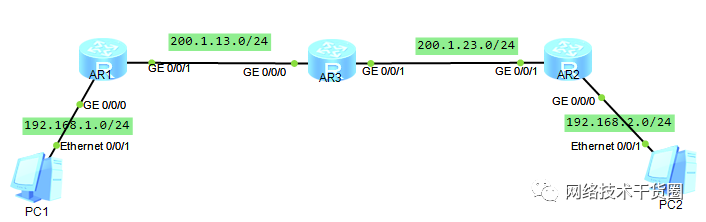

網(wǎng)段地址:

R1

G0/0/0 192.168.1.100 24

G0/0/1 200.1.13.1 24

R3

G0/0/0 200.1.13.2 24

G0/0/1 200.1.23.2 24

R2

G0/0/0 192.168.2.100 24

G0/0/1 200.1.23.1 24

PC1:192.168.1.1 24

PC2:192.168.2.1 24

第一步

配置Security ACL,用于匹配站點間通信網(wǎng)絡(luò)之間的感興趣流。

配置:

[R1-acl-adv-3000]rule2permitipsource192.168.1.00.0.0.255destination192.168.2.00.0.0.255

IPSec使用高級ACL定義需要保護的數(shù)據(jù)流。IPSec根據(jù)ACL的規(guī)則來確定哪些報文需要安全保護,哪些報文不需要安全保護。

在隧道發(fā)起端,匹配(permit)高級ACL的數(shù)據(jù)流將被保護,即經(jīng)過IPSec加密處理后再發(fā)送;不能匹配高級ACL的數(shù)據(jù)流則直接轉(zhuǎn)發(fā)。

在隧道接收端,對數(shù)據(jù)流進行解密,并檢查解密后的數(shù)據(jù)流是否匹配了ACL規(guī)則,丟棄不匹配ACL規(guī)則的報文。

ACL配置原則

1.若不同的數(shù)據(jù)流需要采用不同的安全策略來保護,則需要為之創(chuàng)建不同的ACL。

2.若不同的數(shù)據(jù)流可以采用相同的安全策略來保護,則可以在一條ACL中配置多條rule來保護不同的數(shù)據(jù)流。但是ACL中序列號大的rule不能完全包含序列號小的rule 的內(nèi)容。

3.IPSec兩端ACL規(guī)則定義的協(xié)議類型要一致,如:一端使用IP協(xié)議,另一端也必須使用IP協(xié)議。

4.同一個安全策略組中配置的ACL不能包含相同的rule規(guī)則。采用IKEv2進行協(xié)商時,同一個安全策略組中所有安全策略的引用的ACL的rule之間不能存在交集。

5.建議IPSec隧道兩端配置的ACL規(guī)則互為鏡像,即一端ACL規(guī)則的源地址和目的地址分別為另一端ACL規(guī)則的目的地址和源地址。

第二步

配置IKE安全提議,決定處理IKE流量的安全機制(可選:可以采用默認

IKE安全提議)

IKE對等體通過IKE安全提議來協(xié)商建立IKE SA所需要的

加密算法、

認證方法、

認證算法、

Diffie-Hellman組標識

安全聯(lián)盟生存周期

[R1]ikeproposal10(創(chuàng)建IKE安全提議)

[R1-ike-proposal-10]authentication-algorithm?(配置認證算法) aes-xcbc-mac-96Selectaes-xcbc-mac-96asthehashalgorithm md5SelectMD5asthehashalgorithm sha1SelectSHAasthehashalgorithm sm3Selectsm3asthehashalgorithm [R1-ike-proposal-10]authentication-algorithmmd5

[R1-ike-proposal-10]encryption-algorithm?(配置加密算法) 3des-cbc168bits3DES-CBC aes-cbc-128UseAES-128 aes-cbc-192UseAES-192 aes-cbc-256UseAES-256 des-cbc56bitsDES-CBC [R1-ike-proposal-10]encryption-algorithmaes-cbc-128

[R1-ike-proposal-10]authentication-method?(配置認證方法) digital-envelopeSelectdigitalenvelopekeyastheauthenticationmethod pre-shareSelectpre-sharedkeyastheauthenticationmethod rsa-signatureSelectrsa-signaturekeyastheauthenticationmethod [R1-ike-proposal-10]authentication-methodpre-share

[R1-ike-proposal-10]dh?(配置Diffie-Hellman組標識) group1768bitsDiffie-Hellmangroup group142048bitsDiffie-Hellmangroup group21024bitsDiffie-Hellmangroup group51536bitsDiffie-Hellmangroup [R1-ike-proposal-10]dhgroup2

可選:執(zhí)行命令integrity-algorithm { aes-xcbc-96 | hmac-md5-96 | hmac-sha1-96 |

hmac-sha2-256 | hmac-sha2-384 | hmac-sha2-512 } 配置完整性算法。

[R1-ike-proposal-10]saduration?(配置IKE密鑰有效期) INTEGER<60-604800>Valueoftime(inseconds),defaultis86400 [R1-ike-proposal-10]saduration10000

配置完成: [R1-ike-proposal-10]displaythis [V200R003C00] # ikeproposal10 encryption-algorithmaes-cbc-128 dhgroup2 authentication-algorithmmd5 saduration10000 # return

display ike proposal

//查看IKE默認Proposal,如果沒有特殊安全需求建議保

持默認的IKE Proposal

第三步

配置IKE對等體,

調(diào)用第二步配置的IKE安全提議,

選擇IKE版本(version1/version 2),

配置IKE身份認證參數(shù),

決定IKE version 1第一階段的交換模式,

可以選擇主模式或野蠻模式。

[R1]ikepeerxwl?(配置IKEpeer和IKE版本號) v1OnlyV1SA'scanbecreated v2OnlyV2SA'scanbecreatedPleasepressENTERtoexecutecommand [R1]ikepeerxwlv1

IKEv1要求兩端配置的ACL規(guī)則互為鏡像(IKE方式的IPSec安全策略)或發(fā)起方配置的ACL

規(guī)則為響應(yīng)方的子集(模板方式的IPSec安全策略)。

IKEv2取雙方ACL規(guī)則交集作為協(xié)商結(jié)果。

修改ACL時注意:

ACL參數(shù)的修改是實時生效的,修改后隧道立即被拆除,在下次進行隧道協(xié)商時使用新

的參數(shù)。

[R1-ike-peer-xwl]remote-address? IP_ADDRIPaddress STRING<1-254>Hostname [R1-ike-peer-xwl]remote-address200.1.23.1(配置對端IP地址或地址段。)

[R1-ike-peer-xwl]pre-shared-keycipherhuawei(配置身份認證參數(shù))

[R1-ike-peer-xwl]ike-proposal10(引用已配置的IKE安全提議。)

[R1-ike-peer-xwl]exchange-mode?(配置模式為主模式或者野蠻模式) aggressiveAggressivemode mainMainmode [R1-ike-peer-xwl]exchange-modemain

[R1-ike-peer-xwl]peer-id-type?(配置peer建立時ID的類型) ipSelectIPaddressasthepeerID nameSelectnameasthepeerID

配置完成 [R1-ike-peer-xwl]displaythis [V200R003C00] # ikepeerxwlv1 pre-shared-keycipher%$%$}H"z!S,^u*;l(AQmOU4+,.2n%$%$ ike-proposal10 remote-address200.1.23.1 # return

第四步

配置IPSec安全提議,配置處理實際感興趣的安全機制,

包括封裝模式,ESP的加密與驗證算法,AH的驗證算法。

如果只創(chuàng)建ipsec proposal ,則繼承默認策略

[R1]ipsecproposalxwl(創(chuàng)建安全提議)

[R1-ipsec-proposal-xwl]encapsulation-mode?(配置報文封裝模式) transportOnlythepayloadofIPpacketisprotected(transportmode) tunnelTheentireIPpacketisprotected(tunnelmode) [R1-ipsec-proposal-xwl]encapsulation-modetunnel

[R1-ipsec-proposal-xwl]espauthentication-algorithm?(配置ESP方式采用的認證算法) md5UseHMAC-MD5-96algorithm sha1UseHMAC-SHA1-96algorithm sha2-256UseSHA2-256algorithm sha2-384UseSHA2-384algorithm sha2-512UseSHA2-512algorithm sm3UseSM3algorithm [R1-ipsec-proposal-xwl]espauthentication-algorithmmd5

[R1-ipsec-proposal-xwl]espencryption-algorithm?(配置ESP協(xié)議使用的加密算法) 3desUse3DES aes-128UseAES-128 aes-192UseAES-192 aes-256UseAES-256 desUseDES sm1UseSM1PleasepressENTERtoexecutecommand [R1-ipsec-proposal-xwl]espencryption-algorithmaes-128

[R1-ipsec-proposal-xwl]transform?(配置傳送數(shù)據(jù)時采用的安全協(xié)議) ahAHprotocoldefinedinRFC2402 ah-espESPprotocolfirst,thenAHprotocol espESPprotocoldefinedinRFC2406 [R1-ipsec-proposal-xwl]transformesp

如果配置為ah [R1-ipsec-proposal-xwl]ahauthentication-algorithm? md5UseHMAC-MD5-96algorithm sha1UseHMAC-SHA1-96algorithm sha2-256UseSHA2-256algorithm sha2-384UseSHA2-384algorithm sha2-512UseSHA2-512algorithm sm3UseSM3algorithm

配置完成 [R1-ipsec-proposal-xwl]displaythis [V200R003C00] # ipsecproposalxwl espencryption-algorithmaes-128 # return

第五步

配置IPSec安全策略,

調(diào)用第一步配置的Security ACL;

第二步配置的IKE Peer;

第三步配置的IPSec安全提議。

模板方式的IPSec安全策略配置原則:

1.IPSec隧道只能有一端配置模板方式的IPSec安全策略,另一端必須配置IKE方式的

IPSec安全策略。

2.一個IPSec策略組中只能有一條安全策略引用安全策略模板,該策略的序號推薦比

其它策略的序號大,否則可能導(dǎo)致其它策略不生效。

3.IPSec安全策略模板中ACL、IPSec安全提議和IKE對等體為必選配置,而其它參數(shù)為

可選配置。

4.在IKE協(xié)商時,要求安全策略模板中定義的參數(shù)必須與對端匹配;安全策略模板中

沒有定義的參數(shù)由發(fā)起方來決定,響應(yīng)方接受發(fā)起方的建議。

5.一個安全策略模板可以引用多個IPSec安全提議,在響應(yīng)不同對端發(fā)起的連接時匹

配不同的IPSec安全提議。

6.一個安全策略模板只能引用一條ACL,引用新的ACL時必須先取消引用原有ACL。

如果接口上應(yīng)用了IPSec安全策略,則修改IPSec和IKE的各項參數(shù)時,需注意在修

改IPSec安全策略時可以直接新增或刪除IPSec安全策略或者修改IPSec安全策略中

的各項配置。

對于模板方式建立的IPSec安全策略:

1.修改PFS參數(shù)在下次協(xié)商時生效,對已經(jīng)協(xié)商起來的隧道不生效。

2. 除PFS外的其它參數(shù)只能先在接口上取消應(yīng)用IPSec策略,再進行修改。

pfs 完美向前 第一個密鑰失效后第二個密鑰和第一個密鑰是有關(guān)系的 設(shè)置了pfs后,這密鑰之間沒有關(guān)系

PFS(Perfect Forward Secrecy,完善的前向安全性)是一種安全特性,指一個密鑰被破解,并不影響其他密鑰的安全性,因為這些密鑰間沒有派生關(guān)系。此特性是通過在IKE階段2的協(xié)商中增加密鑰交換來實現(xiàn)的

[R1]ipsecpolicyxwl? INTEGER<1-10000>ThesequencenumberofIPSecpolicy sharedShared [R1]ipsecpolicyxwl10? isakmpIndicatesuseIKEtoestablishtheIPSecSA manualIndicatesusemanualtoestablishtheIPSecSAPleasepressENTERtoexecutecommand [R1]ipsecpolicyxwl10isakmp

[R1-ipsec-policy-isakmp-xwl-10]ike-peerxwl(調(diào)用第二步配置的IKEPeer)

[R1-ipsec-policy-isakmp-xwl-10]proposalxwl(調(diào)用第二步配置的IKEPeer)

[R1-ipsec-policy-isakmp-xwl-10]securityacl3000(調(diào)用第一步配置的SecurityACL)

配置完成: [R1-ipsec-policy-isakmp-xwl-10]displaythis [V200R003C00] # ipsecpolicyxwl10isakmp securityacl3000 ike-peerxwl proposalxwl # Return

第六步

在接口上調(diào)用IPSec安全策略。 [R1]interfaceGigabitEthernet0/0/1 [R1-GigabitEthernet0/0/1]ipsecpolicyxwl?PleasepressENTERtoexecutecommand

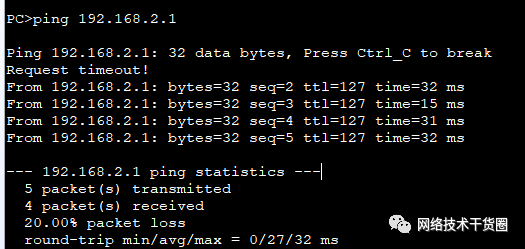

配置完成后,需要流量進行激活隧道的建立

[R1]iproute-static192.168.2.024200.1.13.2 [R2]iproute-static192.168.1.024200.1.23.2

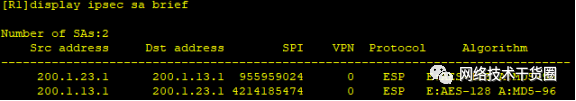

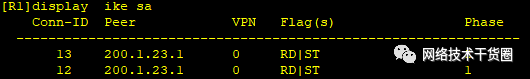

查看相關(guān)信息

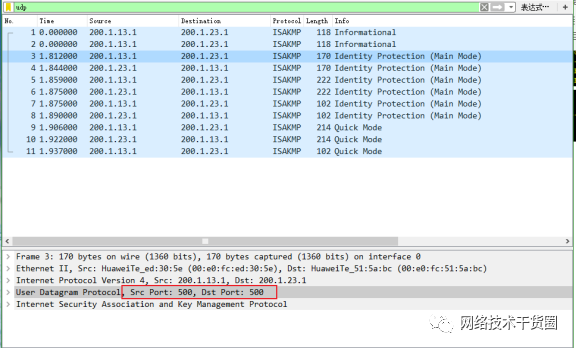

ipsec第一階段形成ike sa 的通道 使用的是udp 500的流量,源端口,目的端口都是500

Reset ike sa all 清除建立的SA 通道

PC1:

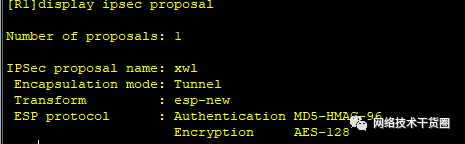

協(xié)商后的Iipsec proposal 參數(shù)

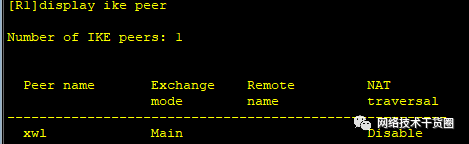

協(xié)商后的ike peer 參數(shù)

IKE第二階段

IKE第一和第二階段

-

華為

+關(guān)注

關(guān)注

216文章

34530瀏覽量

252615 -

IPSec

+關(guān)注

關(guān)注

0文章

59瀏覽量

22841 -

通信網(wǎng)絡(luò)

+關(guān)注

關(guān)注

21文章

2047瀏覽量

52157 -

ACL

+關(guān)注

關(guān)注

0文章

61瀏覽量

12005

原文標題:華為技術(shù)&ipsec安全策略模擬實驗配置步驟

文章出處:【微信號:網(wǎng)絡(luò)技術(shù)干貨圈,微信公眾號:網(wǎng)絡(luò)技術(shù)干貨圈】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

相關(guān)推薦

兩臺IR615和華為USG6335E建立IPsecVPN的過程

InRouter與Juniper SRX如何建立IPSec隧道配置?

ZigBee接入EPA網(wǎng)絡(luò)的安全策略

IPsec的基礎(chǔ)知識

ZigBee接入EPA網(wǎng)絡(luò)的安全策略

基于多維整數(shù)空間的安全策略沖突檢測與消解

右對齊算法解決IPsec安全策略沖突問題

系統(tǒng)時間響應(yīng)模擬實驗

物流中心出貨業(yè)務(wù)模擬實驗

云計算環(huán)境的多域安全策略驗證管理技術(shù)

華為技術(shù)和ipsec安全策略模擬實驗配置步驟

華為技術(shù)和ipsec安全策略模擬實驗配置步驟

評論