0x00前言

前幾天在群里看到有師傅在問如何用Burpsuite抓取exe數據包的問題?所以想著寫篇文章簡單記錄一下Burpsuite+Proxifier抓取exe數據包的方法。

注:記得很早之前我們抓exe數據包用的是歲月聯盟的WSExplorer工具,但現在由于兼容性問題這個工具已經不太好使了,所以不得不換一種抓包方式。

0x01 Burpsuite設置

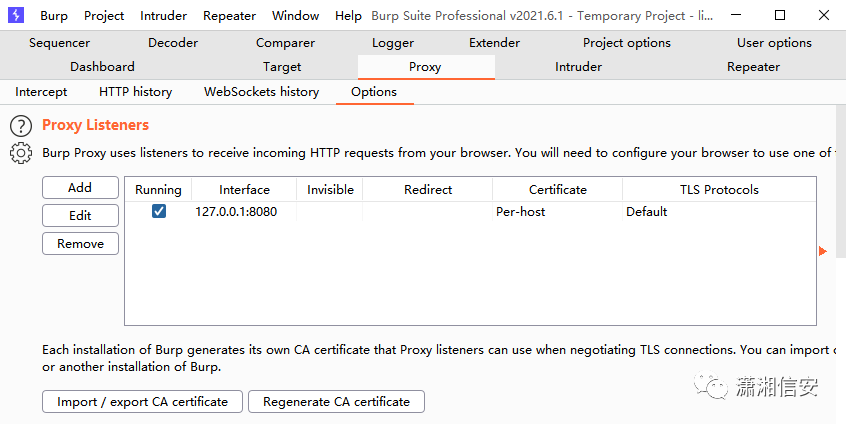

首先我們打開Burpsuite,Proxy->Proxy Listeners->Options添加一個代理服務器和端口,但得注意下不要使用已被占用的端口,否則可能會監聽失敗。

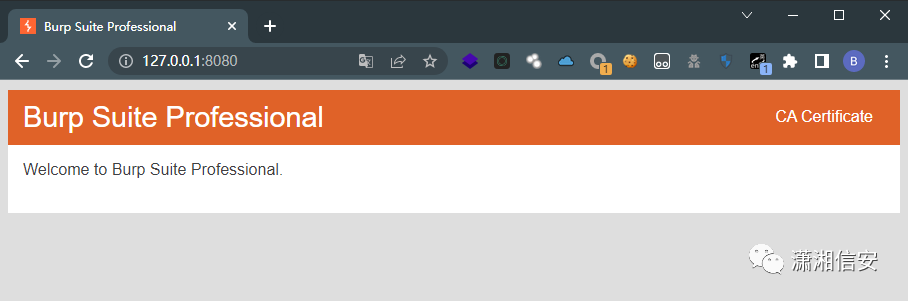

為了能順利抓取HTTPS,我們還得先導入下證書,在右上角CA Certificate下載證書,在瀏覽器設置好代理才能訪問。

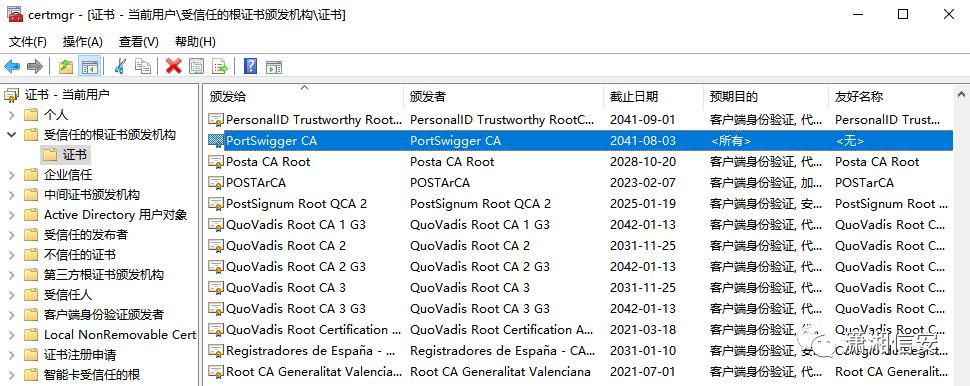

Win+R運行輸入certmgr.msc,找到“受信任的根證書頒發機構”證書右鍵->所有任務->導入->把剛下載的cacert.der導入進去,選擇“所有文件(*.*)”。

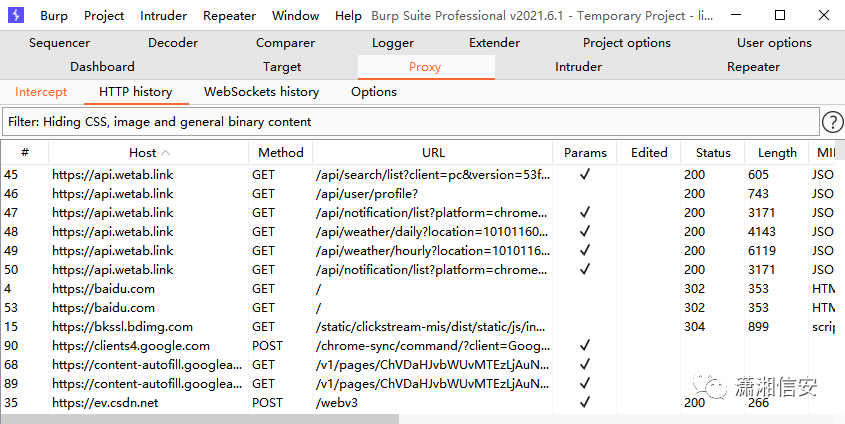

這時Burpsuite的設置基本上已經完成了,可以看到成功的抓到了HTTPS數據包。

常見問題:

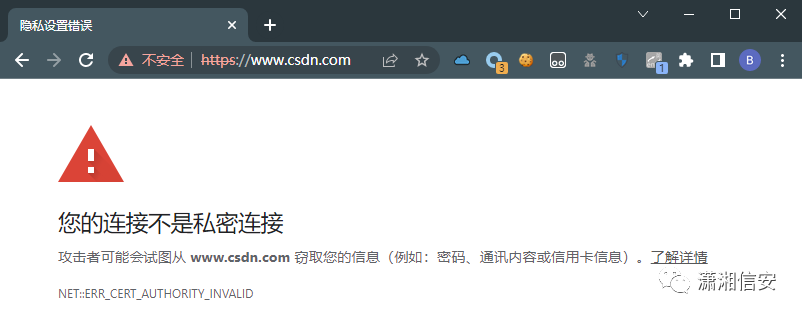

沒有導入證書;或已導入證書,但在Burpsuite抓包訪問HTTPS仍會提示:您的連接不是私密連接。

解決辦法:

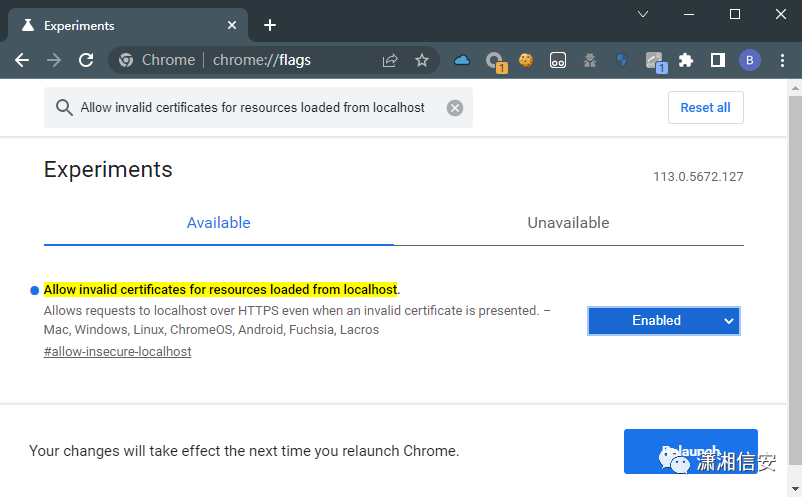

URL輸入chrome://flags/,搜索:Allow invalid certificates for resources loaded from localhost.,設置為Enable,重啟瀏覽器后Burpsuite抓包正常。

0x02 Proxifier設置

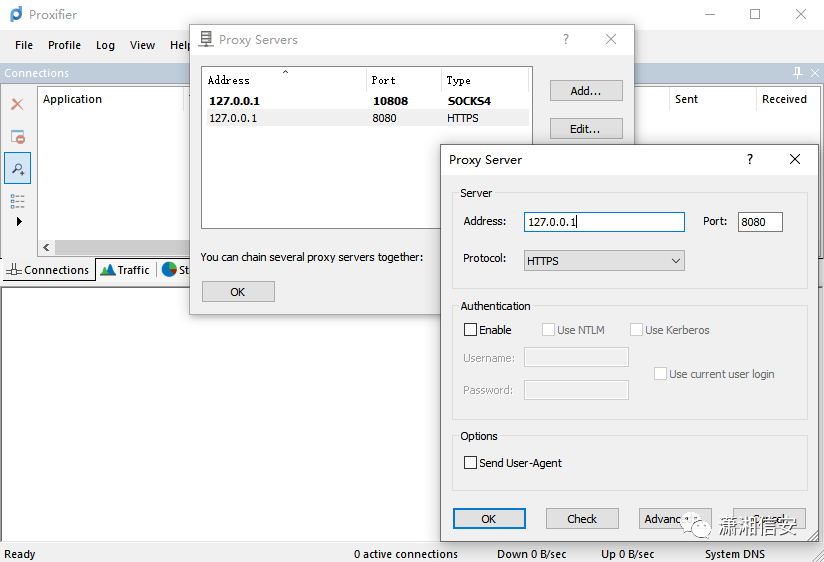

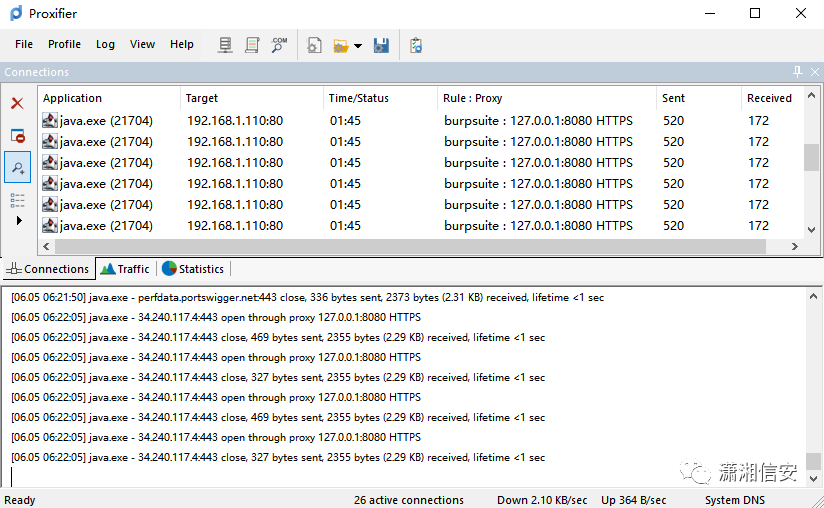

我們繼續設置Proxifier,Profile->Proxy Servers...->Add添加一個HTTPS代理,填入Burpsuite監聽的IP地址和端口即可。

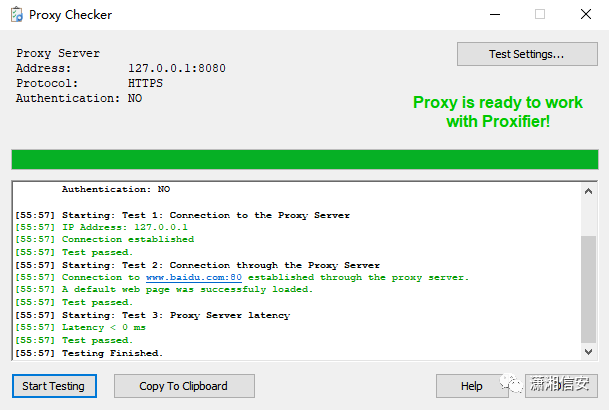

添加完HTTPS代理后可以先Check檢查下這個代理是否已連通?沒問題后再繼續。

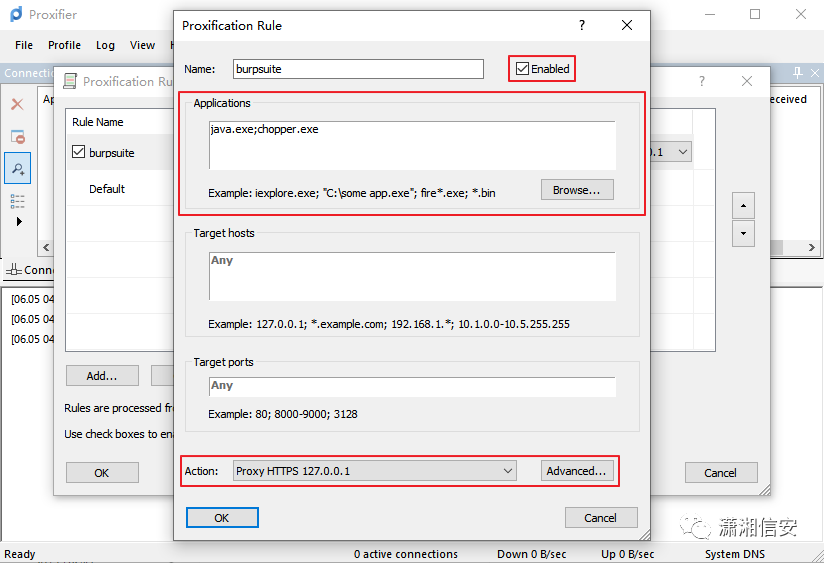

之后我們再配置下代理規則,Profile->Proxification Rules...->Add添加一條規則。

Applications輸入要代理的進程,如:java.exe,Action選擇剛添加的HTTPS代理。

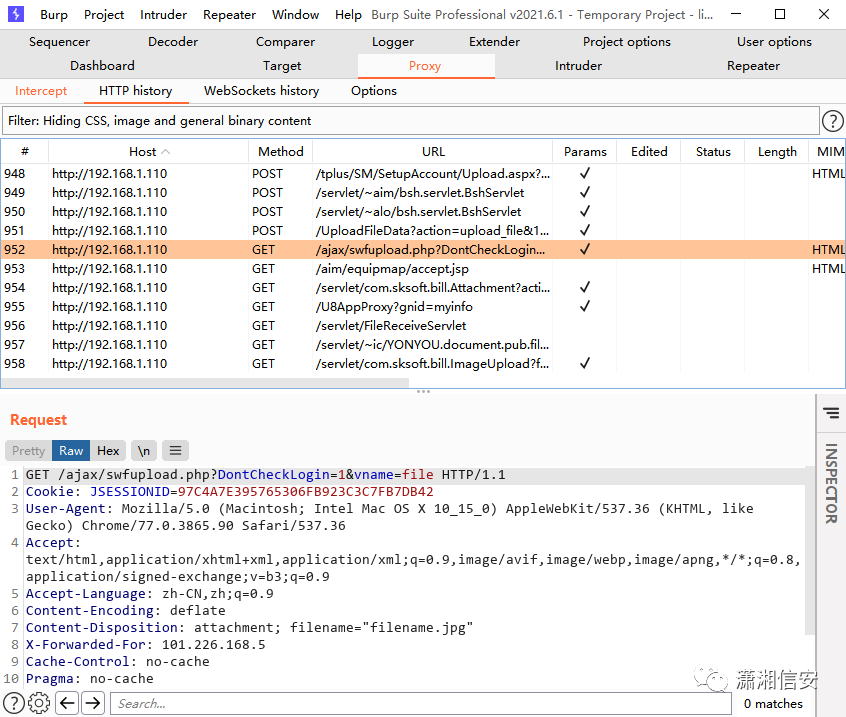

這里以前段時間分享的Exp-Tools項目為例來演示,從下圖中可以看到已經成功抓取到了該工具驗證漏洞時提交的POC數據包,N!9個OA高危漏洞利用工具v1.1.6。

java -javaagent:Exp-Tools-1.1.6-encrypted.jar -jar Exp-Tools-1.1.6-encrypted.jar

0x03 文末小結

這種抓包方法不僅可以抓B/S、C/S架構數據包,還可以抓常用的小程序、公眾號、Webshell管理工具及漏洞利用工具POC/EXP等,只需將發數據包的進程添加進Proxifier代理規則中即可,自己去測試體驗下吧!

推薦閱讀

Proxifier逆向分析(Mac) Proxifier逆向分析(Windows/Mac) Proxifier+BurpSuite對C/S架構客戶端的安全測試 Proxifier+BurpSuite+夜神模擬器(繞過代理檢測抓https)

審核編輯:劉清

-

URL

+關注

關注

0文章

139瀏覽量

15421 -

https

+關注

關注

0文章

52瀏覽量

6187

原文標題:Burpsuite+Proxifier抓取exe數據包

文章出處:【微信號:哆啦安全,微信公眾號:哆啦安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

如何用Burpsuite抓取exe數據包?

如何用Burpsuite抓取exe數據包?

評論