2022年11月,歐盟網絡與信息安全局(ENISA)發布題為《ENISA Threat Landscape 2022》(ENISA網絡威脅圖譜2022)的研究報告。這是ENISA第10次發布年度網絡威脅圖譜報告。報告分析了當前網絡空間領域威脅狀態,識別了主要威脅和攻擊者,并對未來網絡威脅和攻擊者的趨勢進行了預測。

本文主要內容及關鍵詞

1.八大網絡威脅:勒索軟件;惡意軟件;社會工程;針對數據的威脅;針對可用性的威脅(DoS拒絕服務攻擊);針對互聯網可用性的威脅;虛假信息和錯誤信息;供應鏈攻擊。

2.零信任:①有國家(政府)背景的攻擊者趨勢②以網絡犯罪為目的的攻擊者③被雇傭的黑客④黑客行動主義者

3.評述

01八大網絡威脅

報告識別了8個主要的威脅類別,分別是:

勒索軟件;惡意軟件;社會工程;針對數據的威脅;針對可用性的威脅(DoS拒絕服務攻擊);針對互聯網可用性的威脅;虛假信息和錯誤信息;供應鏈攻擊。

①勒索軟件

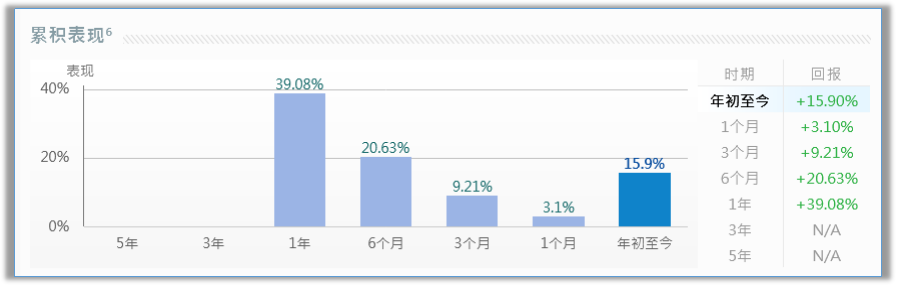

從2021年7月到2022年6月,全球發生了許多與勒索軟件相關的網絡安全事件,表明勒索軟件威脅持續增長。ENISA監測到的2021年7月到2022年6月發生的主要網絡安全事件數量如下所示:

2021年5月到2022年6月期間勒索軟件攻擊活動數量以及累計竊取的數據量如下圖所示:

勒索軟件威脅趨勢:

釣魚郵件成為最常見的攻擊初始向量;

漏洞被快速武器化;

執法機構開始采取措施應對勒索軟件攻擊活動;

政府下令不允許政府相關機構支付勒索軟件贖金。

②惡意軟件

2021年7月到2022年6月與惡意軟件相關的網絡攻擊活動數量如下所示:

惡意軟件趨勢:

疫情好轉后,檢測到的惡意軟件數量持續增加;

供應鏈攻擊活動主要針對開源軟件框架;

利用微軟Office宏的惡意軟件數量減少;

針對移動端(手機、平板)的惡意軟件感染變得更具針對性;

與烏克蘭相關的惡意軟件數量增加。

③社會工程

社會工程融合了大量嘗試利用人為錯誤或人的行為來獲取信息或服務的訪問權限的活動。常見的社會工程攻擊方法包括:釣魚、魚叉式釣魚、商業郵件入侵、欺詐、冒充和假冒。2021年7月到2022年6月與社會工程相關的攻擊活動數量如下所示:

社會工程攻擊趨勢:

以烏克蘭戰爭為主題的攻擊活動增加;

出現自知名賬戶的釣魚郵件,比如office;

商業郵件入侵;

惡意二維碼:通過掃描二維碼作為攻擊入口;

知情同意:發送知情同意相關的釣魚活動;

自動化:使用社會工程攻擊的攻擊者進一步將其攻擊活動自動化;

針對加密貨幣交易所和加密貨幣所有者的攻擊變多。

④針對數據的威脅

針對數據的威脅包括攻擊者非授權訪問數據引發的數據泄露,攻擊者利用漏洞、錯誤配置、人為錯誤等引發的數據泄露,對數據的惡意操縱修改、數據投毒等。

針對數據的威脅趨勢:

數據入侵相關的攻擊活動數量不斷增加;

身份竊取和合成身份:隨著越來越多個人敏感數據泄露,攻擊者可以利用這些泄露的個人敏感數據實現對特定人的身份竊取,也可以利用個人敏感數據生成實際上并不存在的身份。

攻擊者更加關注高回報數據類型,比如憑證數據。

數據投毒和操縱:針對人工智能使用數據的攻擊活動越來越多;

從機器學習模型提取數據。

⑤針對可用性的威脅:DoS攻擊

從下圖可以看出,有大量與DoS(拒絕服務)攻擊相關的網絡安全事件。針對歐洲用戶的最大規模DoS攻擊峰值為853.7 Gbps,持續14小時。

DoS攻擊趨勢:

攻擊變得越來越復雜,攻擊的峰值速率不斷變高;

DDoS(分布式拒絕服務)攻擊的發起者轉向移動網絡和IoT網絡;

DDoS攻擊被應用于網絡戰;

勒索DoS(RDoS,Ransom Denial of Service)成為DoS攻擊的最新方式。RDoS通過識別有漏洞的系統,并對其發起DoS攻擊,最終目的是要求受害者支付贖金;

從基于UDP的DoS攻擊轉向基于TCP的DoS攻擊;

云服務被用于DDoS攻擊。

⑥針對互聯網可用性的威脅

影響互聯網可用性的威脅主要包括:

對互聯網基礎設施的接管和破壞:在接管當地互聯網基礎設施后,蜂窩數據網絡被停止,要求使用新的移動服務提供商;

網絡審查:自2022年以來,俄羅斯大約攔截了3000個網站,其中許多網站包含戰爭的內容;

國家所有的證書頒發機構(CA):對金融機構的制裁使得用戶無法更新其TLS證書。如果國家擁有CA,就可以對其公民發起HTTP流量攔截或者中間人攻擊。

⑦虛假信息和錯誤信息

目前,互聯網上充斥著各種深度偽造、宣傳、錯誤信息和虛假信息,對人們的日常生活和社會都帶來了影響。

錯誤信息和虛假信息趨勢:

錯誤信息是信息戰使用的主要方法之一。

人工智能在虛假信息和深度偽造內容的生成和傳播方面起著關鍵作用。

虛假信息即服務(Disinformation-as-a-service): 虛假信息即服務使得虛假信息攻擊活動變得非常容易實現和管理。

⑧供應鏈攻擊

供應鏈攻擊的目標對象是組織與其供應者之間的關系。供應鏈攻擊占比從2020年的1%增加到了2021年的17%。

供應鏈攻擊趨勢:

濫用系統的復雜性和不可見性:企業使用復雜的系統來滿足客戶的需求,而復雜的系統依賴大量的供應商。復雜系統對其他系統的依賴對于軟件管理員來說可能是不可見的。攻擊者可以濫用對系統依賴的不可見性來發起攻擊;

商業技術中的漏洞利用:攻擊者通過研究郵件服務器、知識管理軟件等常用商業技術中的安全漏洞來攻擊企業組織;

攻擊安全研究人員來獲得目標的訪問權限:攻擊者開始直接攻擊安全研究人員,然后利用安全研究人員已有的信息來獲取受害者(系統)的訪問權限;

越多越多的網絡威脅組織開始關注供應鏈攻擊;

攻擊源碼和開發者:軟件供應鏈依賴的容器基礎設施等逐漸成為軟件供應鏈攻擊的新攻擊面;

供應鏈加密貨幣劫持以獲得經濟利益。攻擊者使用受害者的計算資源通過挖礦生成加密貨幣來獲得經濟利益。

02四類網絡威脅者

報告共識別出了4類主要的網絡安全威脅者,包括有國家(政府)背景的攻擊者、以網絡犯罪為目的的攻擊者、被雇傭的黑客、黑客行動主義者。

2.1有國家(政府)背景的攻擊者趨勢

利用更多的0 day漏洞(未發布安全補丁的漏洞)和其他關鍵漏洞。漏洞利用是入侵網絡最常用的攻擊方式。2021年,歐盟范圍內公開的0 day漏洞利用達到歷史最高值——66個。

破壞性攻擊是有政府背景的攻擊活動的主要組成。在國家沖突中,有政府背景的網絡攻擊者發起網絡攻擊以配合軍事行動。其中包括使用數據擦除軟件來破壞和攻擊政府機構和關鍵基礎設施所有者(運營者)網絡。目的是破壞特定機構的正常運行,降低民眾對國家的信任,傳播恐懼、懷疑的情緒。

越來越關注供應鏈攻擊。供應鏈的入侵占入侵總數的17%,而2020年只占不到1%。通過2020年的SolarWinds供應鏈攻擊,有政府背景的攻擊者意識到供應鏈攻擊帶來的巨大影響,并越來越多的通過攻擊第三方來擴大網絡攻擊帶來的影響。

地緣政治影響網絡攻擊活動。許多針對烏克蘭機構的網絡攻擊活動都是由于持續的軍事沖突。攻擊者在入侵烏克蘭相關機構網絡后,收集相關的情報以為軍事機構帶來戰術或戰略優勢。有政府背景的攻擊者還攻擊了支持烏克蘭的42個國家的128個政府機構,包括美國、歐盟、波蘭和俄羅斯周邊國家等。

網絡志愿者組成的IT網軍。2022年2月,烏克蘭公開招募網絡志愿者組建IT網軍,以應對網絡攻擊活動。IT網軍由于組成復雜,所以很難分類,應該是由志愿者、政府背景的黑客組織組成的混合體。

科技公司越來越多地參與網絡活動。在軍事沖突發生后,許多科技公司站隊并在網絡空間實施支持。比如,微軟向烏克蘭網絡安全機構提供應對惡意軟件方面的支持,以及提供網絡作戰相關的感知和情報內容。

2.2以網絡犯罪為目的的攻擊者

網絡犯罪分子展示出對供應鏈攻擊的興趣。供應鏈攻擊主要與有國家背景的攻擊者有關,但網絡犯罪分子也開始對供應鏈感興趣。2021-2022年,越來越多的供應鏈攻擊與勒索軟件攻擊活動相關聯,使得攻擊者可以擴大攻擊的范圍。此類供應鏈攻擊一般會引發勒索軟件部署、加密貨幣挖礦、加密貨幣竊取、憑證竊取。當前,供應鏈攻擊與投毒的開發者庫和軟件平臺入侵有關。軟件供應鏈攻擊的影響很大,不僅會影響關鍵服務甚至還能夠對沒有直接影響的服務產生影響。

云的大規模采用為網絡犯罪分子帶來新的機會。新冠疫情加速了基于云服務的采用,來支持企業商業流程。網絡犯罪分子也順應這一趨勢來攻擊云環境。網絡犯罪分子主要通過以下方式攻擊云服務:

利用云安全漏洞;

攻擊云憑證;

利用錯誤配置的鏡像容器;

攻擊云實例來進行加密貨幣挖礦;

攻擊云基礎設施、云API、云備份來入侵云環境。

網絡犯罪分子繼續破壞工業行業。今年,工業領域網絡攻擊主要是勒索軟件。制造業是被攻擊最多的行業。破壞性攻擊對食品、醫療健康、交通和能源行業帶來的影響最大。

軍事沖突影響網絡犯罪生態。軍事沖突為網絡犯罪行為獲得經濟收益提供了新的機會。許多網絡黑客組織在沖突中都表示了對某國的支持。有的黑客組織還對敵對國的關鍵基礎設施進行了威脅。在軍事沖突后,許多網絡犯罪分子通過支持社會工程郵件來獲利。

數據泄露和數據勒索(不使用勒索軟件)。2021年-2022年發生了更多的數據竊取與數據勒索事件。數據泄露事件中有許多企業沒有使用數據加密。此外,網絡犯罪分子意識到可以在無需部署勒索軟件的情況下對數據要求贖金。因為沒有加密,攻擊者在獲取了數據的訪問權限后就能夠以大范圍公開數據為條件要求其支付贖金。

2.3被雇傭的黑客

訪問即服務(Access as a service)市場持續發展。被雇傭的黑客是指訪問即服務市場中的攻擊者,主要由提供網絡防護能力的企業組成。其客戶主要是政府,一般是以包含多個服務的單一服務包的形式出現。

針對公民的監控。訪問即服務企業提供的工具可被用來監控持不同政見者、人權活動家、記者和其他公民。

2.4黑客行動主義者

黑客行動主義者(Hacktivists)是指因政治或社團目的而產生的黑客行為,或者是入侵計算機系統的個人。

新一代黑客行動主義攻擊活動。軍事沖突爆發后,黑客行動主義者發起的攻擊活動明顯增加,包括DDoS(分布式拒絕服務攻擊)、數據竊取等。從戰略角度看,軍事沖突為黑客行動主義、其角色和其對沖突的影響定義了一個新時代。

03評述

ENISA發布的《網絡威脅圖譜2022》對2021年7月到2022年6月之間網絡安全事件進行了分析,共識別出了勒索軟件、惡意軟件、社會工程、針對數據的威脅、針對可用性的威脅、針對互聯網可用性的威脅、虛假信息和錯誤信息、供應鏈攻擊等8個主要的網絡威脅類別,以及有國家(政府)背景的攻擊者、以網絡犯罪為目的的攻擊者、被雇傭的黑客、黑客行動主義者4類主要的網絡安全威脅者。雖然分析的相關安全事件主要集中在歐洲,但識別出的網絡威脅與網絡威脅攻擊者趨勢同樣適用于其他國家和地區。

審核編輯 :李倩

-

互聯網

+關注

關注

54文章

11184瀏覽量

103676 -

網絡安全

+關注

關注

10文章

3192瀏覽量

60084 -

勒索軟件

+關注

關注

0文章

37瀏覽量

3611

原文標題:ENISA網絡威脅圖譜2022

文章出處:【微信號:AI智勝未來,微信公眾號:AI智勝未來】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

航空發動機面臨的終端威脅作用機理及威脅模式解析

隨著全球網絡安全威脅日益升級,3只網絡安全美股值得投資者關注

識別IP地址威脅,構筑安全防線

芯盾時代再次入選《嘶吼2024網絡安全產業圖譜》

知識圖譜與大模型之間的關系

工業控制系統面臨的網絡安全威脅有哪些

人為疏忽是對數據安全的最大威脅

知語云智能科技揭秘:無人機威脅如何破解?國家安全新防線!

知語云智能科技無人機防御系統:應對新興威脅的先鋒力量

歐洲網絡安全技能框架(ECSF)角色定義

利用知識圖譜與Llama-Index技術構建大模型驅動的RAG系統(下)

ENISA網絡威脅圖譜2022

ENISA網絡威脅圖譜2022

評論