ARM 信任區技術是一種系統范圍的片上系統 (SoC) 設計安全性方法。它使得安全設計成為可能,從最小的微控制器(用于 Cortex-M 處理器的信任區)到高性能應用處理器(采用適用于 Cortex-A 處理器的信任區技術)。它是基于硬件的安全性,內置于CPU和系統的核心中,供希望為設備(如信任根)提供安全性的半導體芯片設計人員使用。TrustZone技術可用于任何基于ARM Cortex-A的系統,現在有了Cortex-M23和Cortex-M33處理器,它也可以在最新的基于Cortex-M的系統上使用(參見托馬斯·恩塞爾蓋克斯關于Cortex-M23和Cortex-M33的博客 - 數十億臺設備的安全基礎)。

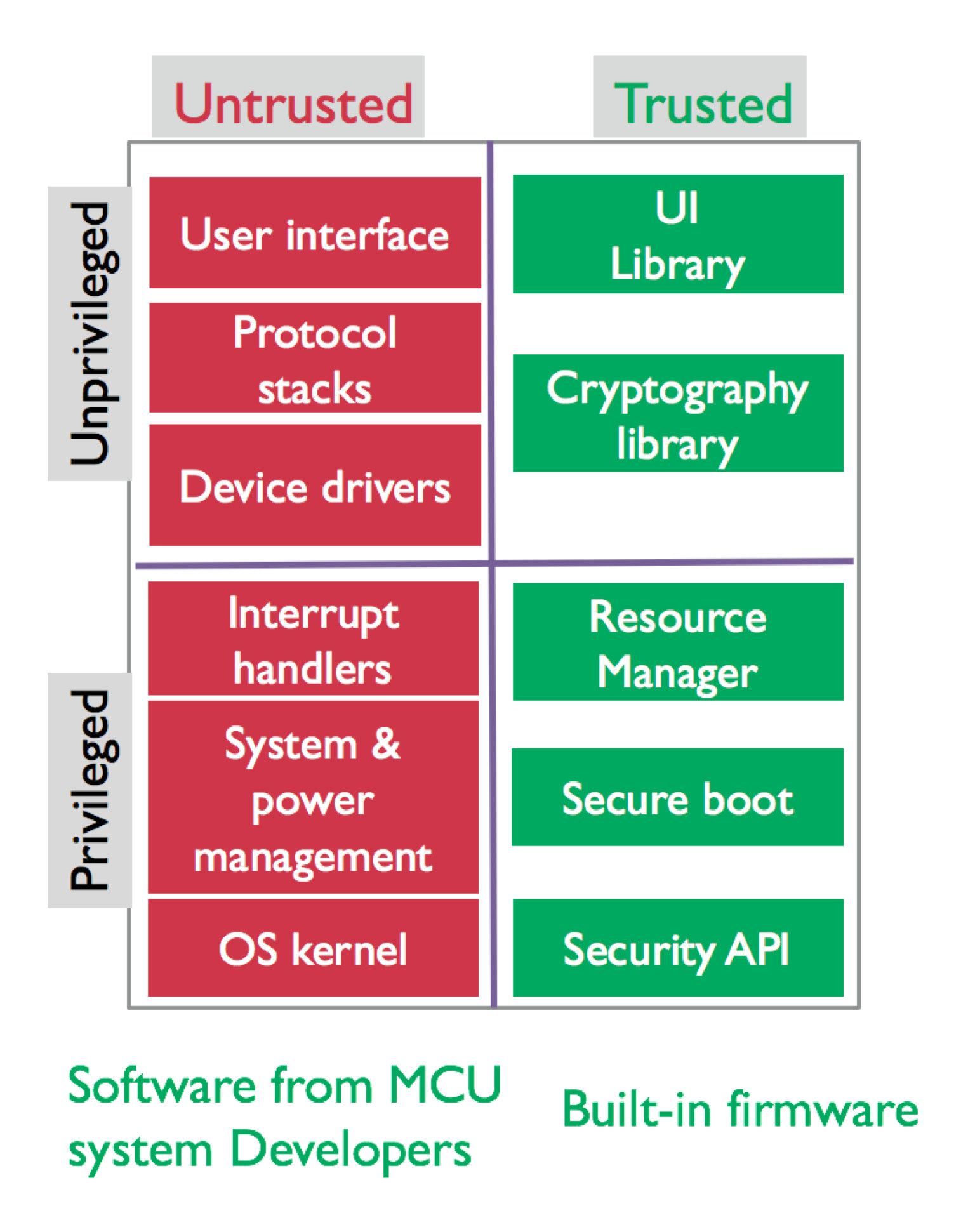

[圖1|信任區安全性可實現共享資源的受控分離]

TrustZone 方法的核心是硬件彼此分離的安全和非安全世界的概念。在處理器內,軟件要么駐留在安全世界,要么駐留在非安全世界中;這兩個世界之間的切換是通過Cortex-A處理器(稱為安全監視器)中的軟件以及Cortex-M處理器中的硬件(核心邏輯)完成的。這種安全(可信)和非安全(非可信)世界的概念超出了 CPU。它還涵蓋 SoC 中的存儲器、片上總線系統、中斷、外設接口和軟件。

由 ARMv8-M 信任區保護的系統內的軟件模塊

對于安全解決方案,安全專家建議將受信任的代碼減少到最低限度,以減少攻擊面并簡化安全審核。也就是說,只有在代碼經過詳盡的檢查和攻擊測試后,才將代碼放在受信任的空間中。需要測試此受信任的代碼是否適用于規范,并且需要對其進行測試以確保它不會按預期工作。如果我們應用此建議,則我們想象一個代碼分布,如上面的圖 1 所示。

安全啟動、設備資源管理器和安全 API 將駐留在特權受信任的空間中。這是對所有資源具有訪問控制并具有最高優先級的框。受信任的庫駐留在無特權但受信任的空間中。這些庫由資源管理器控制,并使用內存保護單元進一步相互保護。在不受信任的一面,我們看到與今天的任何Cortex-M相同的代碼分布。特權框中的操作系統和用戶空間中的應用程序。這是 TRUSTZone 為 ARMv8-M 帶來的強大優勢之一,在系統獲得安全性的同時,用戶端保持不變。高效和用戶友好的安全性 - 這是信任區對ARMv8-M的承諾。

大部分工作是在受信任方的代碼開發人員的陣營中進行的。建議對代碼進行安全審核,這就是建議使用較小代碼的原因。

順便說一句,對于開發人員來說,新的機會將會打開。例如,現在物聯網節點的“健康監視器”將出現一個新的市場,如果可信空間中的一小段代碼將觀察系統的行為以檢測異常并破解采取糾正措施的嘗試。如果我們認為物聯網節點將在現場停留多年而無需人為干預,那么這可能是確保長使用壽命所需的最重要的代碼。

對于那些對 TrustZone 的要素感興趣的人,我向您介紹三大主要新概念:

概念1:由地址定義的安全

處理器使用新引入的安全歸因單元來檢查地址的安全屬性。系統級接口可能會根據整體 SoC 設計覆蓋該歸因。選擇狀態后,地址也會通過相應的內存保護單元(如果系統中存在)。

概念2:附加狀態

ARMv7-M 和 ARMv6-M 架構定義了兩種執行模式:處理程序模式和線程模式。處理程序模式是特權模式,可以訪問 SoC 的所有資源,而線程模式可以是特權模式,也可以是非特權模式。使用 TrustZone 安全擴展,處理器模式被鏡像為形成安全狀態和非安全狀態,每種模式都有一個處理程序模式和一個線程模式。安全狀態和處理器模式是正交的,從而產生狀態和模式的四種組合。在安全存儲器中運行軟件時,處理器會自動設置為安全狀態。同樣,當處理器在非安全存儲器中執行軟件時,處理器會自動設置為非安全狀態。這種設計消除了任何安全監控軟件來管理狀態開關的需要,從而減少了內存占用和功耗,如上文所述。

概念 3:跨域調用

ARMv8-M是為具有確定性實時操作的Cortex-M配置文件而設計的。任何狀態下的任何函數都可以直接調用處于其他狀態的任何其他函數,只要根據預定義的安全狀態入口點遵守某些規則即可。此外,正如預期的那樣,每個狀態都有一組不同的堆棧和指向這些堆棧的堆棧指針,以保護安全端的資產。函數調用開銷大大減少,因為不需要 API 層來管理調用。給定預定義的入口點,調用將直接進入被調用的函數。

現在您已經完全熟悉了ARMv8-M的TrustZone的工作原理,我們深入研究編寫軟件的機制,以便僅使用三個有用的提示來利用它。

提示 1:利用新的 ARM C 語言擴展功能

ARMv8-M 的信任區引入了一些新的指令來支持安全狀態切換。軟件開發人員不應創建程序集包裝器來生成這些指令,而應利用 ARM C 語言擴展 (ACLE) 中定義的新編譯器功能,使軟件工具能夠了解函數的安全用法并生成所需的最佳代碼。ACLE功能由多個編譯器供應商實現,因此,代碼是可移植的。

例如,在創建可從非安全狀態調用的安全 API 時,應在聲明函數時使用名為“cmse_nonsecure_entry”的新函數屬性。在函數結束時,以安全狀態調用 - 處理器內的寄存器可能仍包含機密信息。使用正確的函數屬性,編譯器可以自動插入代碼以清除 R0-R3、R12 和應用程序狀態寄存器 (APSR) 中可能包含機密信息的寄存器,除非這些寄存器用于將結果返回給不安全的軟件。寄存器 R4 到 R11 的處理方式不同,因為它們的內容在函數邊界處應保持不變。如果它們的值在函數的中間發生更改,則在返回到非安全調用方之前,應將這些值還原為原始值。

提示 2:驗證不受信任的指針

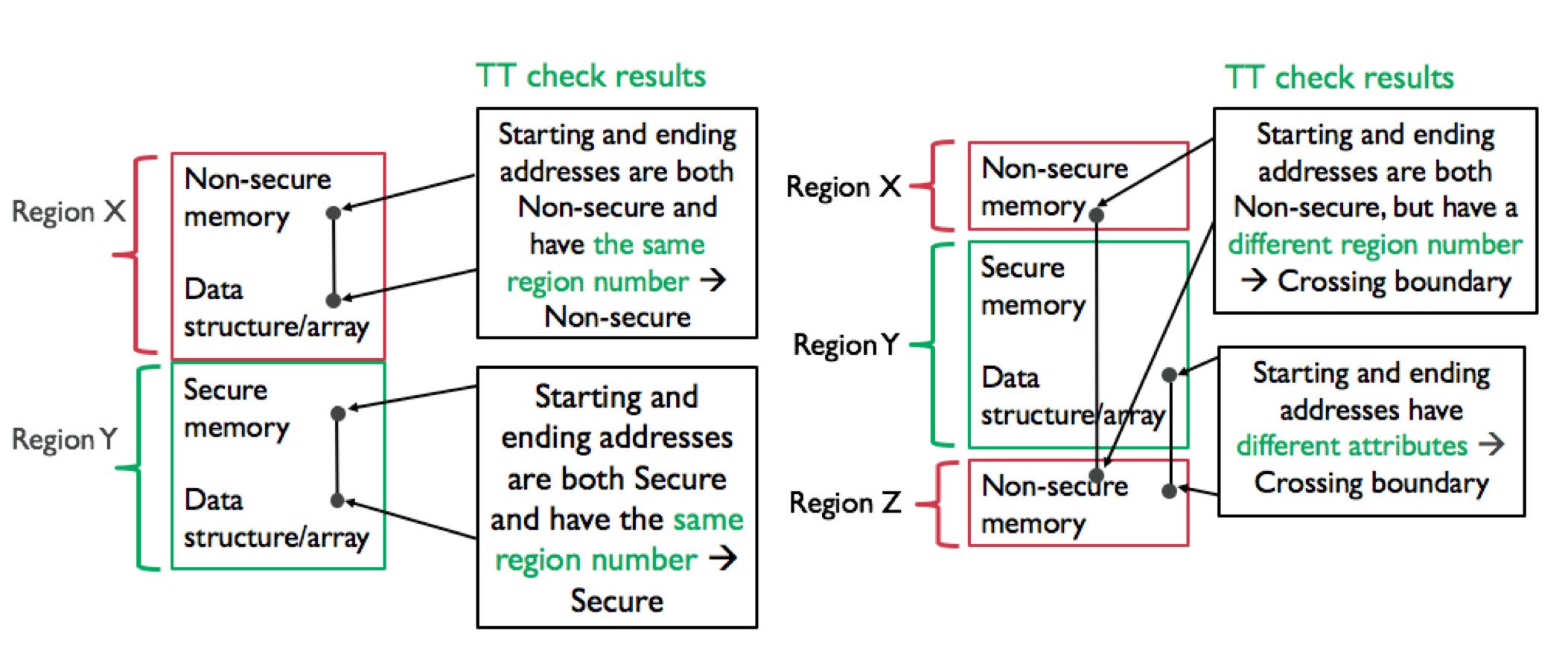

在某些情況下,非安全代碼可能會根據設計提供不正確的指針,以嘗試訪問安全內存。為了對抗這種可能性,在ARMv8-M中引入了一個新的指令,即測試目標(TT)指令。TT 指令返回地址的安全屬性,因此 Secure 軟件可以確定指針是指向安全地址還是非安全地址。

為了使指針的檢查更加高效,安全配置定義的每個內存區域都有一個關聯的區域編號。軟件可以利用此區域編號來確定連續的內存范圍是否具有類似的安全屬性。

TT 指令從地址值返回安全屬性和區域編號(以及 MPU 區域編號)。通過在存儲器范圍的開始和結束地址上使用TT指令,并識別兩者駐留在同一區域編號中,軟件可以快速確定存儲器范圍(例如數據陣列或數據結構)完全位于非安全空間中。

[圖2 |檢查有效區域邊界的指針]

使用此機制,為安全端提供 API 服務的安全代碼可以確定來自非安全軟件的指針引用的內存是否具有 API 的相應安全屬性。這可以防止非安全軟件在安全軟件中使用 API 來讀出或損壞安全信息。

提示 3:針對異步非安全內存修改進行設計

非安全中斷服務例程可能會更改由安全軟件處理的不安全數據。因此,在驗證步驟之后,已由安全 API 驗證的輸入數據可以通過非安全 ISR 進行更改。避免這種情況的一種方法是在安全存儲器中制作該輸入數據的本地副本,并使用安全副本進行處理(包括驗證輸入數據),并避免讀取非安全存儲器。在不需要這種復制的情況下(例如,當處理特定內存區域中的大量數據時),則替代方法是對安全歸因單元進行編程以使該內存區域安全。

總結

TrustZone 旨在成為一種高效的用戶友好型技術,供所有開發人員創建安全的嵌入式解決方案。安全方的軟件開發人員有責任確保整個系統是安全的,并且沒有安全數據泄漏到非安全方。為了實現這一目標,概述了三個關鍵的 TrustZone 概念,以及安全軟件開發人員可以采取的三個關鍵操作來幫助創建安全的系統。ACLE技術保護被調用函數寄存器中的數據。用于驗證指針的TT指令,最后,開發人員需要記住,非安全端可能會通過中斷安全端來更改數據。

審核編輯:郭婷

-

soc

+關注

關注

38文章

4199瀏覽量

218800

發布評論請先 登錄

相關推薦

如何掌握用于ARMv8-M軟件開發的信任區

如何掌握用于ARMv8-M軟件開發的信任區

評論