本文特別關注小型無線連接系統(tǒng),這些系統(tǒng)通常由電池供電并運行輕量級,低帶寬RF協(xié)議。

側信道攻擊

側信道攻擊以加密實現(xiàn)為目標。該方法是在系統(tǒng)執(zhí)行加密操作以提取有關該操作的信息(例如加密密鑰的值)時監(jiān)視系統(tǒng)的物理屬性,例如功耗,EMI輻射或各種功能的時序。

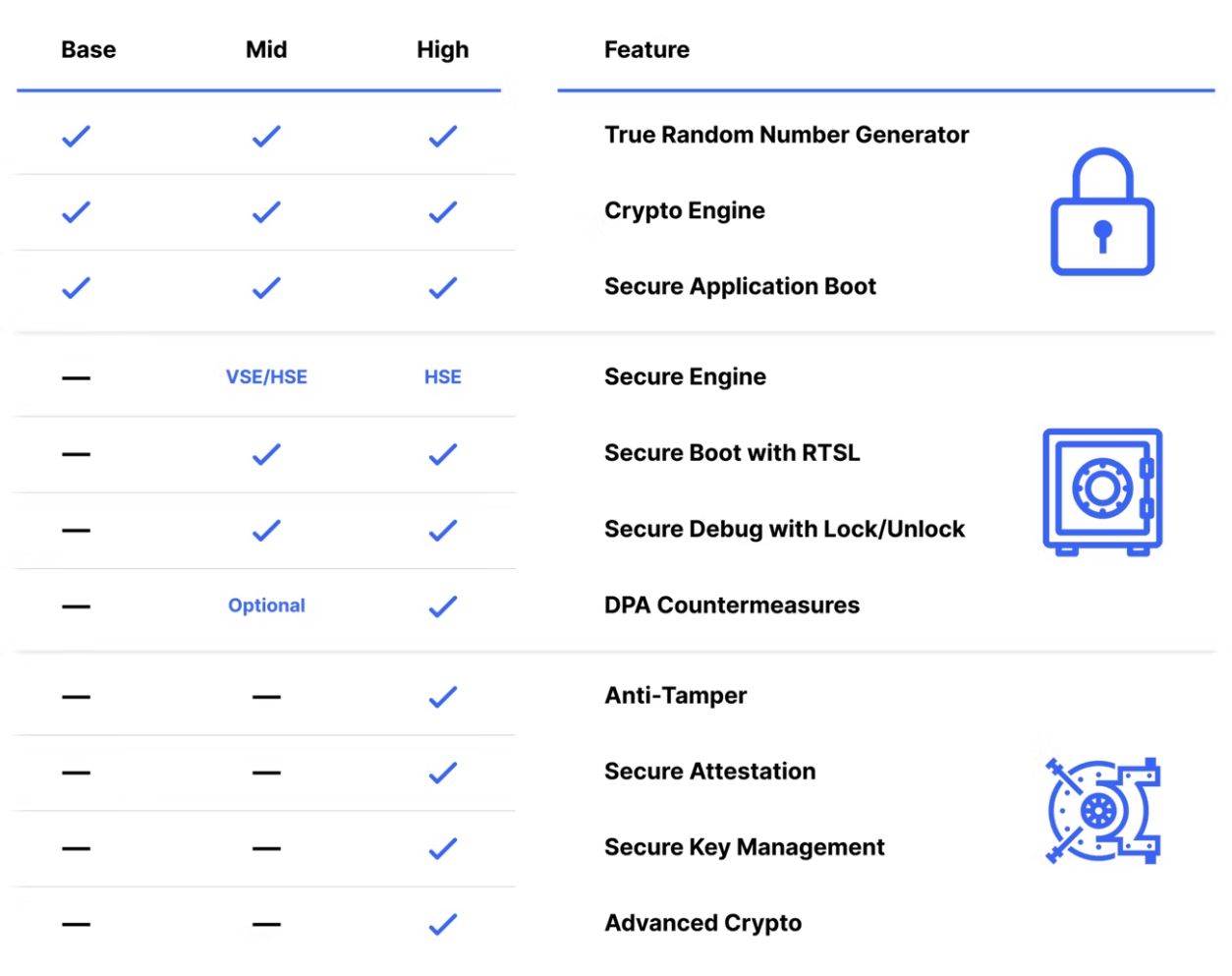

差分功率分析 (DPA) 是一種側信道攻擊技術,能夠以適度的成本獲得極高的效率。DPA測量電源電流的時域響應,即加密操作期間的“走線”(在線或通過EMI輻射測量)。由于處理“1”位或“0”位而導致的跟蹤行為更改可能會泄露有關正在處理的位的信息。這被稱為“泄漏”信息。實現(xiàn)的 DPA 電阻可以通過將鍵提取到指定置信水平所需的跡線數(shù)來指定。加密操作基于數(shù)學,而加法和乘法等數(shù)學運算需要不同的時間和精力來處理。對于MCU級系統(tǒng),加密操作的軟件實現(xiàn)往往比硬件實現(xiàn)更泄漏。幸運的是,供應商正在推出具有DPA強化功能的新型加密硬件加速器,這些功能可以掩蓋加密操作期間的數(shù)據(jù)依賴性,從而使系統(tǒng)對此類攻擊更具彈性。

物理攻擊

就其本質而言,物聯(lián)網系統(tǒng)通常是物理可訪問的,這使得它們容易受到物理攻擊。“篡改”攻擊是一種硬件故障注入,其中系統(tǒng)在其指定的溫度、電壓或時鐘頻率限制之外執(zhí)行。這些攻擊還可能包括通過EMI突發(fā)或引腳上的短電干擾引發(fā)的“毛刺”攻擊。這種精確攻擊發(fā)生在關鍵的計時窗口期間,此時正在做出安全決策(例如“鎖定閃存”或“驗證遠程設備”)以禁用安全保護或授予訪問權限。

篡改攻擊很難防止,但它們通常可以被檢測到,如果被檢測到,它們可以被挫敗。許多MCU和SoC都配備了先進的篡改檢測和響應功能,使它們能夠在發(fā)生篡改檢測時發(fā)送警報,或者擦除其機密以防止暴露。

高侵入性物理攻擊技術包括器件移除、芯片去處理、網表提取和閃存內容提取。不幸的是,如果攻擊者愿意承擔這種程度的努力和投資,那么保護所有秘密是非常困難的。但是,有一些安全密鑰存儲技術使密鑰和其他敏感數(shù)據(jù)能夠在使用物理不可克隆函數(shù)(PUF)技術寫入存儲之前自動加密。PUF 生成設備唯一的臨時密鑰,該密鑰僅在設備通電時存在,并且無法使用上述物理提取方法顯示。PUF 密鑰用于加密和解密存儲和從閃存讀取的密鑰。

保護物聯(lián)網設備免受物理攻擊通常很困難,而且成本高昂。最好的防御措施通常是消除攻擊者從發(fā)起物理攻擊中獲得的激勵。如果破解連接的門廊燈會產生解鎖連接門鎖的鑰匙,那就糟糕了。如果黑客入侵連接的門鎖產生了“鑰匙”來解鎖公寓大樓中所有其他連接的鎖,那將是悲劇性的。如果入侵一個連接的燈泡可以訪問城市中所有連接的燈怎么辦?這值得付出多大的努力?

上述使用和驗證唯一設備證書進行身份驗證的方法,以及使用臨時派生密鑰來加密網絡流量以及最大限度地減少存儲在物聯(lián)網設備上的有價值信息量的方法將有助于阻止物理攻擊。

結論和補充建議

總之,以下是解決常見物聯(lián)網安全陷阱的最佳實踐:

彈性設計。規(guī)劃要發(fā)現(xiàn)的漏洞,并為系統(tǒng)提供安全的固件更新功能。使用安全啟動功能來確保只有授權代碼才能在設備上運行。

使用經過驗證的加密協(xié)議 - 不要試圖發(fā)明自己的。

對設備及其連接到的內容進行身份驗證,理想情況下使用支持吊銷的方法,例如基于證書的公鑰方案。

使用基于標準的無線協(xié)議提供的所有安全功能。如果需要,可以在頂部添加身份驗證或應用程序級加密。

不要使用弱密碼、弱協(xié)議或損壞的密碼。

切勿以明文形式存儲密鑰或敏感數(shù)據(jù)。切勿以明文形式傳輸敏感數(shù)據(jù)。理想情況下,支持在產品生命周期結束時擦除敏感信息。

如果加密數(shù)據(jù)流,請使用AES_CCM進行經過身份驗證的強加密。不要使用AES_ECB。

使用隨機生成的初始化向量 (IV) 并僅使用一次(隨機數(shù))。

不要在源代碼中對密鑰或敏感數(shù)據(jù)進行硬編碼。

定期輪換密鑰,至少每一到三年輪換一次,并支持密鑰吊銷。

使用加密熵源 (TRNG) 或 TRNG 種子 PRNG(CTR_DRBG)來滿足所有隨機數(shù)需求。或者,您可以小心使用ADC或RF接收器作為熵源。

如果您的產品是物理可訪問的,請嘗試通過限制密鑰使用,避免存儲有價值的信息,加密所有存儲的敏感信息,鎖定調試接口等來限制激勵并增加物理攻擊的成本。

請注意 DPA 攻擊提取密鑰的難易程度。如果需要,請使用抗 DPA 硬件加密引擎設計您的系統(tǒng)。

注意篡改攻擊,并在需要時使用檢測和響應協(xié)議設計系統(tǒng)。

此外,請注意硅芯片上的物理攻擊,這些攻擊可用于從閃存中提取內容。如果需要,使用 PUF 技術為系統(tǒng)配置支持安全密鑰存儲的設備。

審核編輯:郭婷

-

emi

+關注

關注

53文章

3602瀏覽量

128006 -

物聯(lián)網

+關注

關注

2912文章

44897瀏覽量

375825 -

電池

+關注

關注

84文章

10672瀏覽量

130837

發(fā)布評論請先 登錄

相關推薦

物聯(lián)網就業(yè)有哪些高薪崗位?

物聯(lián)網學習路線來啦!

藍牙AES+RNG如何保障物聯(lián)網信息安全

物聯(lián)網系統(tǒng)的安全漏洞分析

如何實現(xiàn)物聯(lián)網安全

物聯(lián)網系統(tǒng)中常見的非接觸人體感應方案_紅外傳感器詳解

什么是物聯(lián)網技術?

IP地址與物聯(lián)網安全

家里聯(lián)網設備每天遭受10次攻擊,物聯(lián)網安全制度建設需加速推進

PCB線路板制造中常見的錯誤有哪些,如何避免?

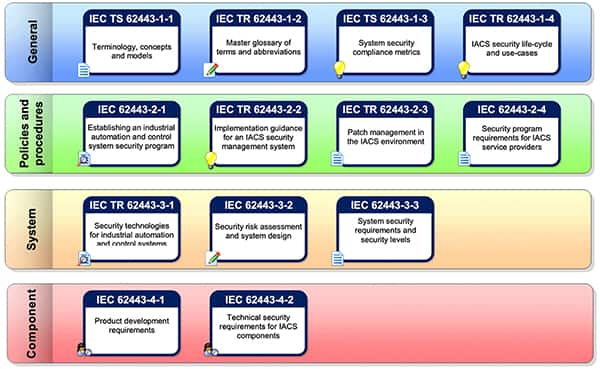

如何根據(jù) ISA/IEC 安全標準確保工業(yè)物聯(lián)網設計的安全

物聯(lián)網安全實施中常見陷阱和如何避免

物聯(lián)網安全實施中常見陷阱和如何避免

評論