DDOS簡介

DDOS又稱為分布式拒絕服務,全稱是Distributed Denial of Service。DDOS本是利用合理的請求造成資源過載,導致服務不可用,從而造成服務器拒絕正常流量服務。

就如酒店里的房間是有固定的數量的,比如一個酒店有50個房間,當50個房間都住滿人之后,再有新的用戶想住進來,就必須要等之前入住的用戶先出去。如果入住的用戶一直不出去,那么酒店就無法迎接新的用戶,導致酒店負荷過載,這種情況就是“拒絕服務”。如果想繼續提供資源,那么酒店應該提升自己的資源量,服務器也是同樣的道理。

拒絕服務攻擊的基本概念

**拒絕服務:**拒絕服務是指應用系統無法正常對外提供服務的狀態,如網絡阻塞、系統宕機、響應緩慢等都屬于拒絕服務的表現。

拒絕服務攻擊(DOS):拒絕服務攻擊(Denial of Service Attack)是一種通過各種技術手段導致目標系統進入拒絕服務狀態的攻擊,常見手段包括利用漏洞、消耗應用系統性能和消耗應用系統帶寬。

分布式拒絕服務攻擊(DDOS):分布式拒絕服務攻擊(Distributed Denial of Service Attack)是拒絕服務攻擊的高級手段,利用分布全球的僵尸網絡發動攻擊,能夠產生大規模的拒絕服務攻擊。

DDOS攻擊分類

(1)漏洞型(基于特定漏洞進行攻擊):只對具備特定漏洞的目標有效,通常發送特定數據包或少量的數據包即可達到攻擊效果。

(2)業務型(消耗業務系統性能額為主):與業務類型高度相關,需要根據業務系統的應用類型采取對應的攻擊手段才能達到效果,通常業務型攻擊實現效果需要的流量遠低于流量型。

(3)流量型(消耗帶寬資源為主):主要以消耗目標業務系統的帶寬資源為攻擊手段,通常會導致網絡阻塞,從而影響正常業務。

拒絕服務攻擊處理流程

(1)現象分析:根據發現的現象、網絡設備和服務的情況初步判斷是否存在拒絕服務攻擊。

(2)抓包分析:通過抓包分析的方式進一步了解攻擊的方式和特征。

(3)啟動對抗措施:最后啟動對抗措施進行攻擊對抗,可以進行資源提升、安全加固、安全防護等措施。

DDOS流量包分析

SYN Flood攻擊

在正常的情況下,TCP三次握手過程如下

客戶端向服務器端發送一個SYN請求包,包含客戶端使用的端口號和初始序列號x。

服務器端收到客戶端發送過來的SYN請求包后,知道客戶端想要建立連接,于是向客戶端發送一個SYN請求包和ACK回應包,包含確認號x+1和服務器端的初始序列號y。

客戶端收到服務器端返回的SYN請求包和ACK回應包后,向服務器端返回一個確認號y+1和序號x+1的ACK請求包,三次握手完成,TCP連接建立成功。

SYN Flood攻擊原理:

首先是客戶端發送一個SYN請求包給服務器端,服務器端接受后會發送一個SYN+ACK包回應客戶端,最后客戶端會返回一個ACK包給服務器端來實現一次完整的TCP連接。Syn flood攻擊就是讓客戶端不返回最后的ACK包,這就形成了半開連接,TCP半開連接是指發送或者接受了TCP連接請求,等待對方應答的狀態,半開連接狀態需要占用系統資源以等待對方應答,半開連接數達到上限,無法建立新的連接,從而造成拒絕服務攻擊。

受害靶機的流量包分析

利用wireshark軟件抓取數據包的數據,通過篩選器篩選出發送包頻率多的ip地址。

篩選218.xxx.xxx.87,分析協議占比,發現tcp和http占比比較大

篩選tcp中的syn數據包,發現syn數據包占比為82.9,可以判斷應該為SYN FLOOD拒絕服務攻擊

UDP Flood攻擊

UDP Flood攻擊原理:

由于UDP屬于無連接協議,消耗的系統資源較少,相同條件下容易產生更高的流量,是流量型攻擊的主要手段。當受害系統接收到一個UDP數據包的時候,它會確定目的端口正在等待中的應用程序。當它發現該端口中并不存在正在等待的應用程序,它就會產生一個目的地址無法連接的ICMP數據包發送給該偽造的源地址。如果向受害者計算機端口發送了足夠多的UDP數據包的時候,系統就會造成拒絕服務攻擊,因此,UDP FLOOD成為了流量型拒絕服務攻擊的主要手段。

受害靶機的流量包分析

利用wireshark軟件抓取數據包的數據,通過篩選器篩選出發送包頻率多的ip地址。

篩選117.xxx.xxx.0網段,分析協議占比,可以看到受害靶機接受的UDP包比較多。

可以看到UDP包的大小都是固定的172bytes。

可以看出都是發送udp包,udp包大小都是相同的,可以判斷是udp flood攻擊。

慢速拒絕服務攻擊

apt install slowhttptest -y

安裝slowhttptest

慢速拒絕服務攻擊原理:

完整的http請求包是以 結尾,慢速拒絕服務攻擊時僅發送 ,少發送一個 ,服務器認為請求還未發完,服務器就會一直等待直至超時。

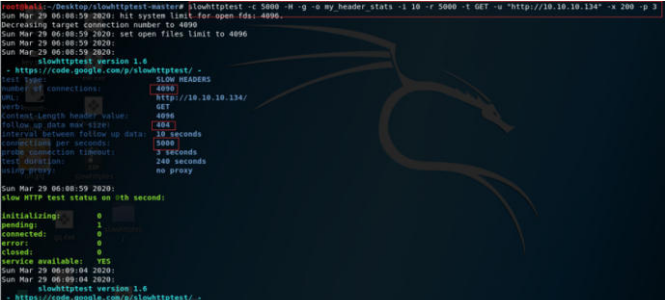

slowhttptest -c 5000 -H -g -o my_header_stats -i 10 -r 5000 -t GET -u “http://10.10.10.134” -x 200 -p 3

(測試時建立5000連接數-c;選擇slowloris模式-H;生成cvs和HTML文件的統計數據-G;生成的文件名my_header_stats -o;指定發送數據間的間隔10秒 -i 每秒連接數5000-t;指定url-u;指定發送的最大數據長度200 -x;指定等待時間來確認DOS攻擊已經成功-p)

觀察靶機的cpu和網絡流量明顯增加很多

受害靶機的流量包分析

攻擊機ip:10.10.10.129,靶機ip:10.10.10.134

[PSH,ACK]是攻擊機發送有數據的ACK包給靶機,[ACK]包是靶機回復攻擊機的數據包。

可以看到沒有發送2次連續的 ,以至于靶機要一直等待。

http協議比例為36.6,tcp協議比例為87.4

篩選ack數據包,占比率98.2,不符合常態,綜上可以判斷為慢速拒絕服務攻擊

ICMP Flood攻擊

ICMP Flood攻擊原理:

當 ICMP ping 產生的大量回應請求超出了系統的最大限度,以至于系統耗費所有資源來進行響應直至再也無法處理有效的網絡信息流,但是由于ICMP協議報文被丟棄不影響大多數系統運行,所以容易被防護。

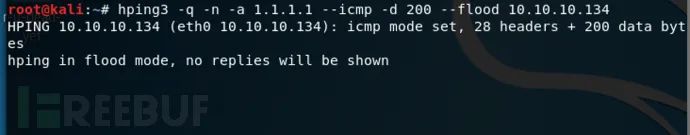

利用hping3造成ICMP Flood攻擊

hping3 -q -n -a 1.1.1.1 –icmp -d 200 –flood 10.10.10.134

觀察靶機的cpu和網絡流量明顯增加很多

受害靶機的流量包分析

偽造的源ip:1.1.1.1發送大量icmp包給目標ip:10.10.10.134

篩選出同一IP發送大量ICMP包,且占比率86.0,判斷為ICMP拒絕服務攻擊。

后記

拒絕服務攻擊造成的危害是比較大的,本質是對有限資源的無限制的占用所造成的,所以在這方面需要限制每個不可信任的資源使用中的分配額度,或者提高系統的有限資源等方式來防范拒絕服務攻擊。

編輯:jq

-

DDoS

+關注

關注

3文章

172瀏覽量

23093 -

DoS

+關注

關注

0文章

128瀏覽量

44586 -

數據包

+關注

關注

0文章

267瀏覽量

24443 -

漏洞

+關注

關注

0文章

204瀏覽量

15409 -

DDoS攻擊

+關注

關注

2文章

73瀏覽量

5812

原文標題:帶你破解 DDOS 攻擊的原理

文章出處:【微信號:LinuxHub,微信公眾號:Linux愛好者】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

云服務器ddos擁堵怎么解決?學會這7招

DDoS服務器攻擊是怎么回事?

DDoS對策是什么?詳細解說DDoS攻擊難以防御的理由和對策方法

cdn為什么能防止ddos攻擊呢?

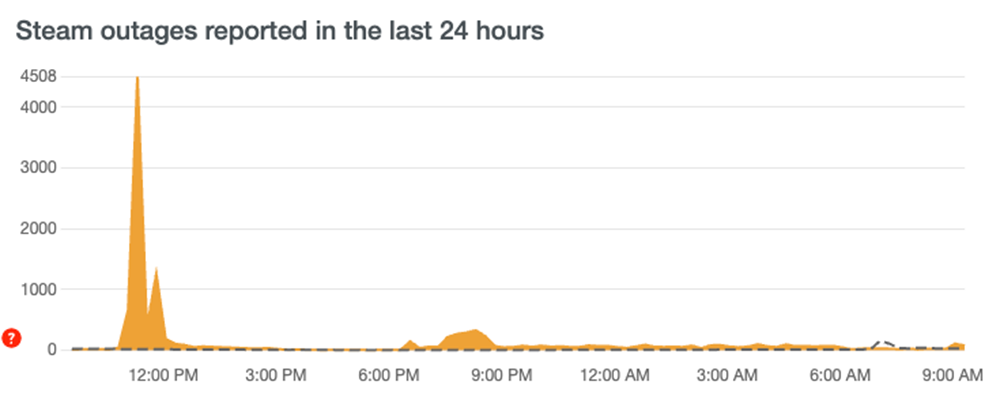

Steam歷史罕見大崩潰!近60個僵尸網絡,DDoS攻擊暴漲2萬倍

揭秘DDOS攻擊的基本概念及DDOS攻擊分類

揭秘DDOS攻擊的基本概念及DDOS攻擊分類

評論