網(wǎng)絡(luò)研究人員在一個(gè)驗(yàn)證羅克韋爾自動(dòng)化PLC和工程軟件之間通信的機(jī)制中發(fā)現(xiàn)了一個(gè)“嚴(yán)重”的漏洞。利用此漏洞,攻擊者可以遠(yuǎn)程連接到羅克韋爾幾乎所有的Logix PLC可編程控制器上,使用Logix技術(shù)的驅(qū)動(dòng)器和安全控制器,上傳惡意代碼、從PLC下載信息或安裝新固件。

美國(guó)政府網(wǎng)絡(luò)安全和基礎(chǔ)設(shè)施安全局(Cisa)警告稱(chēng),攻擊者可能會(huì)遠(yuǎn)程利用該漏洞。使用CVSS(通用漏洞評(píng)分系統(tǒng))評(píng)級(jí)方案,Cisa將漏洞評(píng)分定為10分:最高登記。

2019年,韓國(guó)克拉洛蒂大學(xué)、卡巴斯基大學(xué)和宋春陽(yáng)大學(xué)的網(wǎng)絡(luò)研究人員共同獨(dú)立發(fā)現(xiàn)了這一漏洞。通常在這種情況下,他們警告羅克韋爾自動(dòng)化方面的相關(guān)漏洞,讓它采取適當(dāng)?shù)难a(bǔ)救行動(dòng)。這一發(fā)現(xiàn)已通過(guò)Cisa發(fā)布的ICS Cert公告發(fā)布。

該漏洞影響羅克韋爾的Studio 5000 Logix Designer(版本21及更高版本)和RSLogix 5000(版本16-20)工程軟件,以及許多Logix控制器,包括CompactLogix、ControlLogix、DriveLogix、GuardLogix和SoftLogix型號(hào)。

該漏洞的存在是因?yàn)檐浖褂妹荑€驗(yàn)證與Logix控制器的通信。未經(jīng)驗(yàn)證的遠(yuǎn)程攻擊者可以繞過(guò)此驗(yàn)證機(jī)制,直接連接到控制器上。

提取密鑰的攻擊者可以登陸任何Rockwell Logix控制器進(jìn)行身份驗(yàn)證。這些密鑰對(duì)所有與PLC的通信進(jìn)行數(shù)字簽名,PLC驗(yàn)證簽名并授權(quán)與軟件的通信。使用該鍵的攻擊者可以模擬工作站,從而操縱PLC上運(yùn)行的配置或代碼,結(jié)果可能影響制造過(guò)程。

作為對(duì)這一發(fā)現(xiàn)的回應(yīng),羅克韋爾自動(dòng)化公司發(fā)布了一份安全建議,描述了該漏洞如何影響Studio 5000 Logix Designer軟件和相關(guān)控制器。

最新發(fā)現(xiàn)的漏洞涉及羅克韋爾自動(dòng)化公司的Studio 5000軟件與其Logix控制器之間的通信

它推薦了幾種可能的緩解措施,包括將控制器的模式切換到“運(yùn)行”模式,以及為L(zhǎng)ogix設(shè)計(jì)器連接部署CIP安全性。正確部署后,可以防止未經(jīng)授權(quán)的連接。如果無(wú)法實(shí)現(xiàn)運(yùn)行模式,羅克韋爾建議根據(jù)受影響的Logix控制器的型號(hào)采取其他措施。

羅克韋爾還建議采取幾種通用的緩解措施,以減輕漏洞的影響,首先是網(wǎng)絡(luò)分割和安全控制,如盡量減少控制系統(tǒng)對(duì)網(wǎng)絡(luò)或互聯(lián)網(wǎng)的暴露。它說(shuō),控制系統(tǒng)應(yīng)該在防火墻后面,在可行的情況下與其他網(wǎng)絡(luò)隔離。

ICS Cert咨詢(xún)包括羅克韋爾的所有緩解建議,包括針對(duì)每個(gè)產(chǎn)品系列和版本的建議。它還推薦了幾種檢測(cè)方法,如果用戶(hù)懷疑其配置已被修改,可以應(yīng)用這些方法。

該公告稱(chēng),到目前為止,還沒(méi)有已知的針對(duì)該漏洞的公開(kāi)攻擊事件。

編輯:lyn

-

plc

+關(guān)注

關(guān)注

5016文章

13383瀏覽量

464746 -

自動(dòng)化

+關(guān)注

關(guān)注

29文章

5619瀏覽量

79524 -

工程軟件

+關(guān)注

關(guān)注

0文章

5瀏覽量

6821

發(fā)布評(píng)論請(qǐng)先 登錄

相關(guān)推薦

羅克韋爾自動(dòng)化數(shù)據(jù)分析工具賦能企業(yè)優(yōu)化生產(chǎn)

羅克韋爾自動(dòng)化與戴爾科技達(dá)成戰(zhàn)略合作

羅克韋爾自動(dòng)化蒞臨賽象科技考察交流

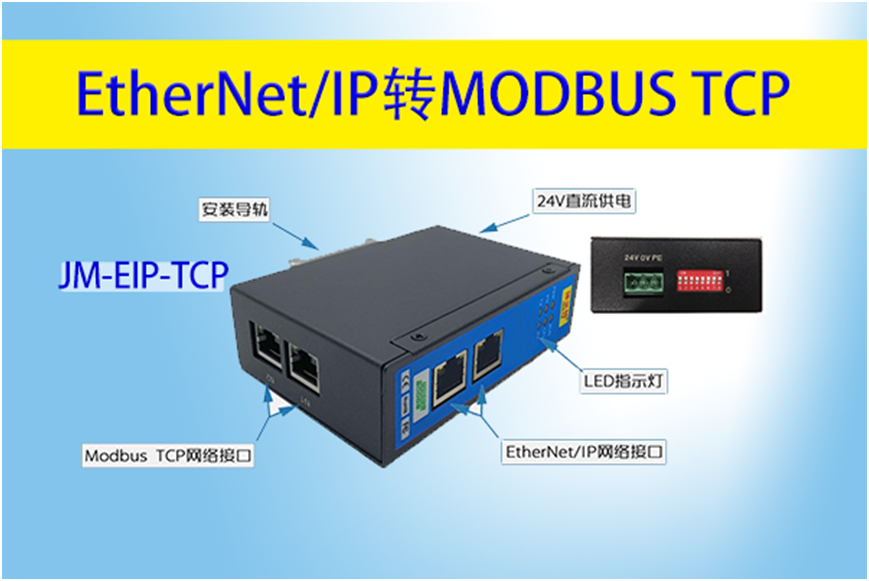

EtherNet/IP轉(zhuǎn)MODBUS(將上位機(jī)接入羅克韋爾PLC)技術(shù)文檔

EtherNet/IP轉(zhuǎn)MODBUS將上位機(jī)接入羅克韋爾PLC配置案例

羅克韋爾自動(dòng)化與微軟攜手推進(jìn)工業(yè)轉(zhuǎn)型

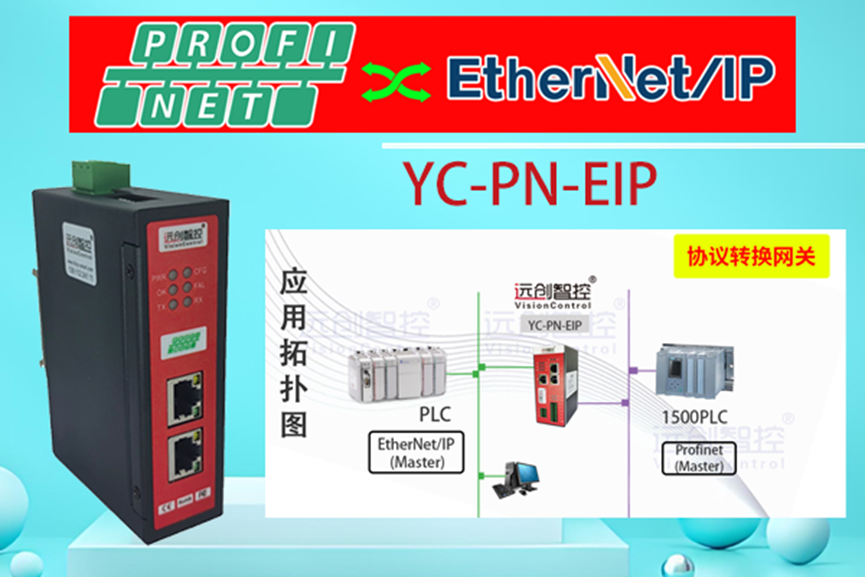

羅克韋爾Ethernet/IP協(xié)議轉(zhuǎn)CCLINK IEFB三菱PLC通訊

EtherNet/IP轉(zhuǎn)PROFINET羅克韋爾PLC與西門(mén)子PLC通訊案例

羅克韋爾自動(dòng)化Rockii Machine ECM的核心功能

羅克韋爾自動(dòng)化FactoryTalk Optix可視化平臺(tái)概述

羅克韋爾自動(dòng)化攜手沈陽(yáng)工學(xué)院加強(qiáng)產(chǎn)學(xué)研一體化合作

羅克韋爾PLC發(fā)現(xiàn)嚴(yán)重漏洞,及其后果與應(yīng)對(duì)措施

羅克韋爾PLC發(fā)現(xiàn)嚴(yán)重漏洞,及其后果與應(yīng)對(duì)措施

評(píng)論