以色列內蓋夫本古里安大學的一支研究團隊,剛剛演示了一項名叫“Air-Fi”的無線數(shù)據(jù)竊取技術。其利用了任何電子設備都可在通電工作時產生電磁波的原理,最終達成了在相隔幾米遠的地方、以 100 bps 來泄露數(shù)據(jù)的速率。這意味著,即便目標設備上沒有安裝 Wi-Fi 適配器,敏感信息也可以像無線網(wǎng)卡那樣被竊取。

過去五年,Mordechai Guri 已經帶領了數(shù)十個“以非常規(guī)手段隔空竊取數(shù)據(jù)”的研究項目。這種類型的技術,被安全研究人員稱作“私密通道數(shù)據(jù)泄露”。

由于發(fā)起者并未明目張膽地侵入目標設備,“氣隙網(wǎng)絡”(Air-Gapped Networks)的管理員們也極難防御此類型的持續(xù)性威脅。

這些系統(tǒng)采取了本地網(wǎng)絡與外部互聯(lián)網(wǎng)的訪問隔離,通常用于存儲敏感數(shù)據(jù)的政府、軍事、或企業(yè)網(wǎng)絡上。

對于普通用戶來說,Air-Fi 之類的“特殊攻擊”明顯過于炫技。但是針對機密文件或知識產權的竊密攻擊,一直沒有停下它的發(fā)展腳步。

Covert Wi-Fi Signals from Air-Gapped Computers(via)

鑒于 Wi-Fi 信號的本質,就是一種經過特殊調制的電磁波(普通無線網(wǎng)絡的信道在 2.4GHz 頻段)。因此 Mordechai Guri 認為,攻擊者可利用系統(tǒng)中的惡意代碼,來操縱內存(DRAM)組件產生頻率一致的電磁波。

在近日發(fā)表的一篇文章中,研究團隊詳細介紹了如何利用 Air-Fi 技術來生成“Wi-Fi 泄密信號”。雖然攻擊的范圍非常近,但接收端的設備需求卻極低(智能機、筆記本電腦、智能手表、IoT 設備都可以)。

實測表明,在被拆除了無線網(wǎng)絡適配器(Wi-Fi 網(wǎng)卡)的設備上,研究人員仍能夠以 100 bps 的速率,將信息泄漏到幾米外的接收端設備上。

最后,除了 Air-Fi,Mordechai Guri 團隊還提出過至少十余種其它無線竊密方案,感興趣的朋友可點擊 ZDNet 的原報道查看。

責任編輯:haq

-

DRAM

+關注

關注

40文章

2320瀏覽量

183624 -

數(shù)據(jù)

+關注

關注

8文章

7085瀏覽量

89203 -

網(wǎng)絡

+關注

關注

14文章

7583瀏覽量

88949

發(fā)布評論請先 登錄

相關推薦

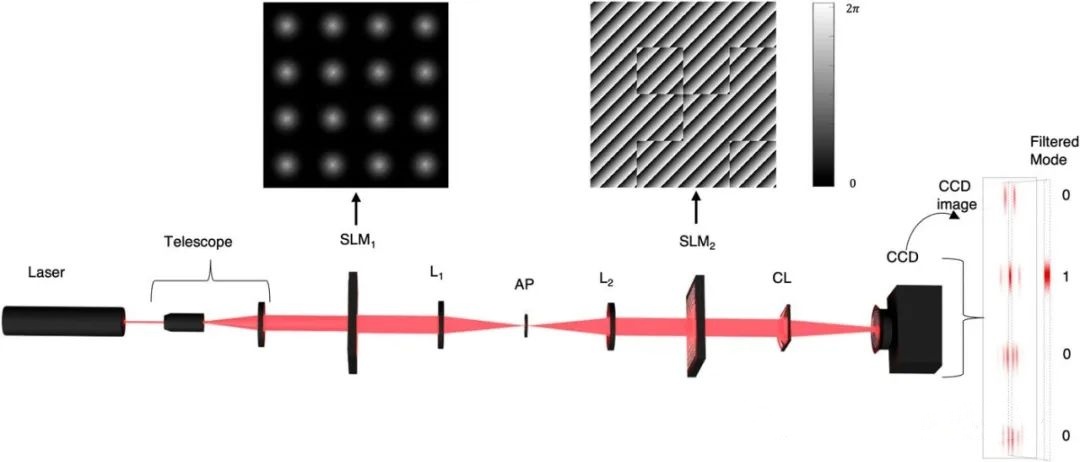

研究人員利用激光束開創(chuàng)量子計算新局面

華為手機隔空傳送功能是如何實現(xiàn)的

【展廳多媒體】隔空甩屏飛屏互動系統(tǒng)

研究人員:微生物電池可能會對遠程應用產生巨大影響

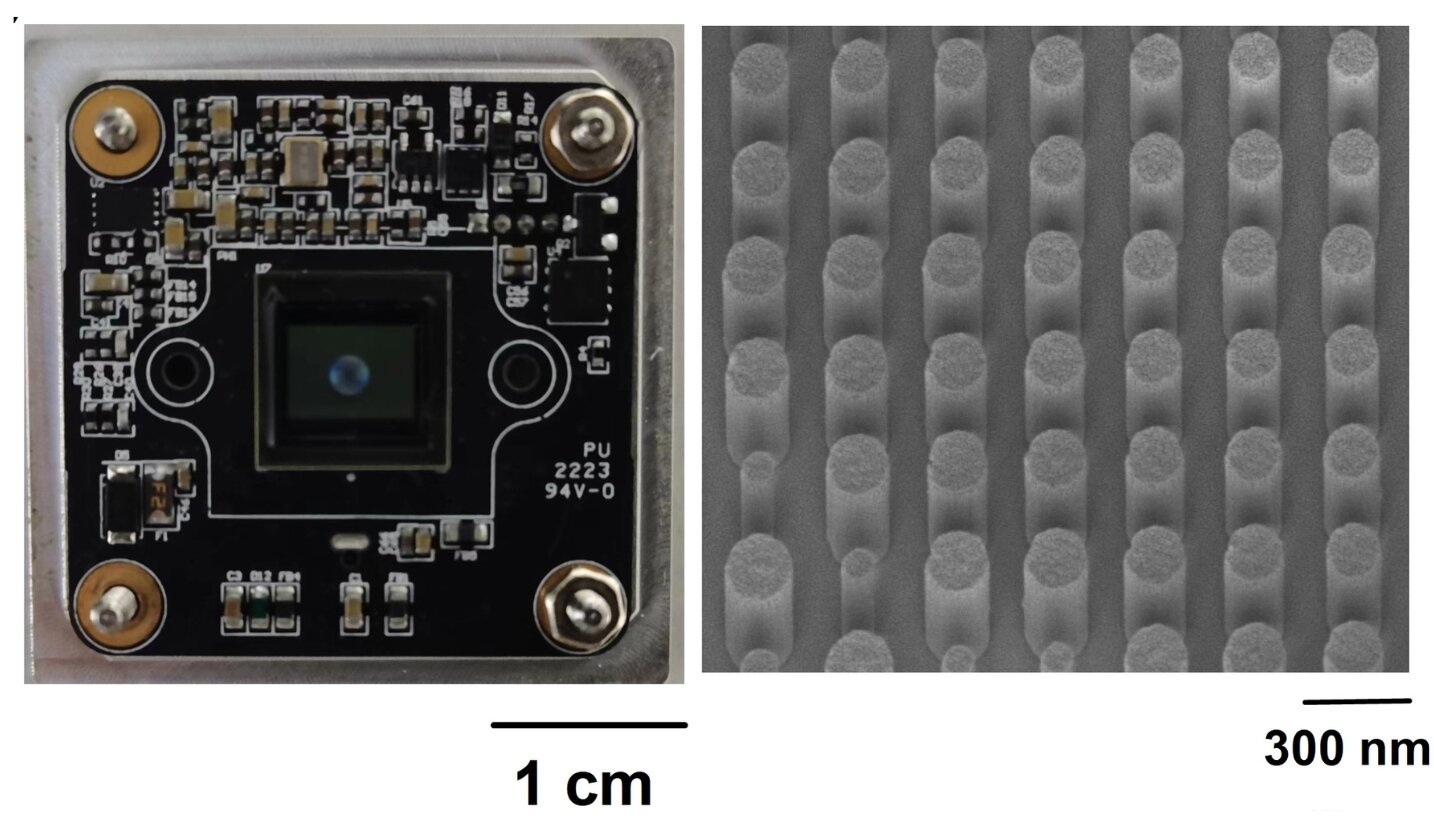

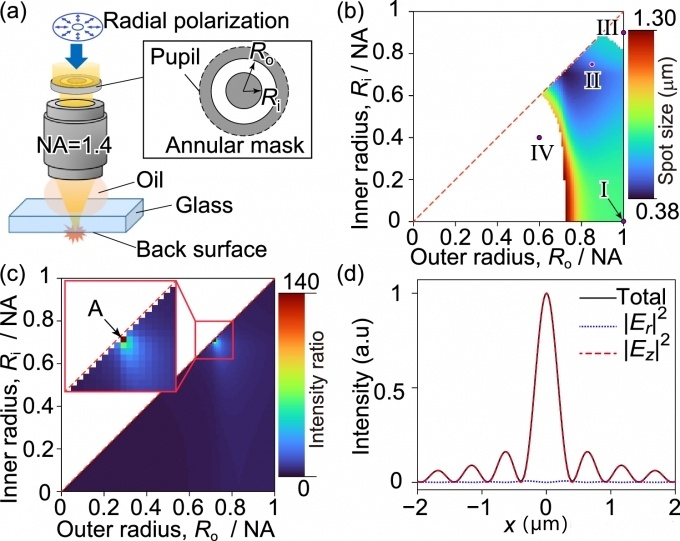

研究人員利用人工智能提升超透鏡相機的圖像質量

MIT/三星研究人員利用活體拉曼光譜直接觀察葡萄糖指紋圖譜

隔空微電子發(fā)布60G毫米波雷達芯片,實現(xiàn)“車規(guī)品質,消費價格”

隔空科技與酷宅科技宣布戰(zhàn)略合作升級,共謀IoT智能傳感創(chuàng)新發(fā)展

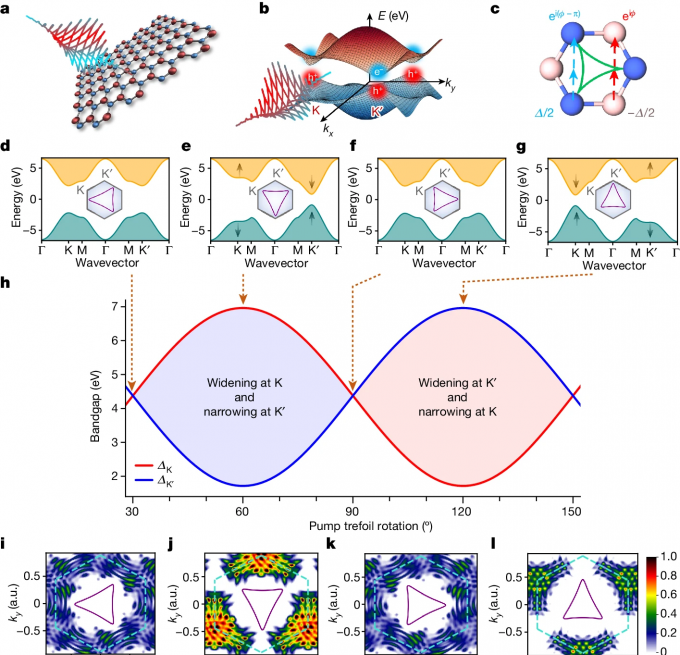

研究人員利用定制光控制二維材料的量子特性

蘋果與洲際酒店集團合作,將“隔空播放”擴展至更多酒店

研究人員發(fā)現(xiàn)提高激光加工分辨率的新方法

研究人員演示利用DRAM隔空泄露數(shù)據(jù)的方法

研究人員演示利用DRAM隔空泄露數(shù)據(jù)的方法

評論