想象一下,新冠疫情爆發時期,你收到一封以“某疾控中心”為發信人的郵件,附件則是“本地新冠疫情感染者名單及行動軌跡”的文檔。由于處于疫情肆虐的特殊階段,你可能在沒有核查發件人身份的前提下,就迫不及待地打開了該附件,噩夢隨之開啟。這份夾帶著病毒的惡意文件,在打開之后,內藏的勒索病毒 RobbinHood 感染了電腦系統,并關閉了殺毒軟件,隨后提醒你必須支付一定數額的比特幣,以恢復被鎖住的文件……

2020年第一季度,伴隨著抗疫的升級,網絡安全領域也同樣面臨著嚴峻的威脅。

近日,亞信安全發布了《2020年第一季度網絡安全威脅報告》。報告顯示,新冠疫情已經成為不法分子普遍選擇的網絡攻擊誘餌,而勒索病毒雖然數量有所降低,但是攻擊手段卻持續創新,與安全廠商的技術對抗正在升級,這些動向都提醒企業與消費者必須更加關注網絡威脅防御,并及時升級網絡安全策略。

新冠疫情成為一季度安全“關鍵詞”

新冠疫情威脅的不僅僅是現實中的安全健康,同樣也延伸到網絡的世界。無論是病毒、木馬、垃圾郵件、還是APT攻擊,我們都可以看到新冠活躍的“身影”。在第一季度,亞信安全頻繁截獲了利用“新型冠狀病毒肺炎”疫情進行的網絡攻擊活動,攻擊中使用的文件名通常包含“冠狀病毒”、“武漢”、“疫情”等人們關注的熱門詞匯。其主要惡意行為包括遠程控制、信息竊取、刪除系統文件和數據,造成系統無法啟動或者重要數據丟失。

亞信安全第一季度安全報告發現,大量網絡釣魚郵件使用了“外貿訂單”作為幌子,這是因為疫情對外貿造成的影響,使外貿企業格外關注此類的商機。此外,受到疫情影響,比特幣的價格重新回到飆升的軌道,這也導致更多的挖礦病毒攻擊,以及以比特幣為贖金的勒索病毒攻擊。

據亞信安全報告分析,新冠疫情之所以在第一季度成為網絡不法分子慣用誘餌,從本質上是因為熱點事件是社交工程攻擊天然的催化劑,而隨著疫情傳播逐漸平穩,此類網絡攻擊也將顯著降低。但必須注意的是,疫情對于網絡安全影響將是長久而潛在的。在后疫情時代,遠程協同的工作模式將更加普遍,企業的業務邊界也會隨之擴展,這可能帶來新形態網絡安全威脅,用安全來定義業務邊界也將成為更多企業的選擇。

勒索病毒持續精進 安全軟件成為首要目標

報告顯示,亞信安全共攔截勒索病毒 23,045 次,其月檢測量呈遞減趨勢,但是勒索病毒在隱藏手法、攻擊手段等方面卻不斷創新。這主要是因為安全軟件的防御能力隨著機器學習、大數據和云查殺等技術的發展變得越來越強,勒索病毒想要成功加密系統或是文件,必須使用更為先進的技術與手段,以逃避安全產品檢測。

本季度亞信安全監測到, RobbinHood 勒索病毒借用易受攻擊的驅動程序來刪除安全軟件。該驅動程序是主板廠商已經棄用的軟件包的一部分,主程序 STEEL.EXE會將 ROBNR.EXE 文件釋放到 Windows\Temp 目錄中,然后利用合法的 gdrv.sys 驅動程序安裝惡意的驅動程序 rbnl.sys,該惡意驅動程序主要用于在內核模式刪除安全軟件相關的進程或者文件,隨后便可以任意運行勒索病毒。

除了 RobbinHood 之外,本季度值得關注的新型勒索病毒還有 NEFILIM、CRYPTOPXJ、ANTEFRIGUS 等,這些病毒已經進化并整合了終止程序等功能,以更有效地實施攻擊行動。因此,對于勒索病毒的防范,亞信安全建議,要保持良好的網絡安全習慣,采取3-2-1規則來備份文件,并部署對抗勒索病毒更有效的安全軟件。

安卓平臺病毒漲聲依舊 并實現“裙帶式發展”

雖然第一季度感染型病毒、勒索病毒、挖礦病毒等病毒的感染量有所降低,但是移動安全威脅的上漲趨勢依然不變。報告顯示,亞信安全對 APK 文件的處理數量累計達到 9,612 萬個,比2019年同期上漲超過20%,增長趨勢穩定且高速,這說明用戶要不斷強化對于移動安全威脅的認知,并采取有效的措施來對抗移動安全威脅。

在本季度感染安卓平臺的移動病毒家族中,Shedun 家族數量最多,占到總數的 77%,與上季度相比有所上升。SmsPay 家族位列第二位,占總數的 18%,Locker 家族則居第三位。其中,位居榜首的移動病毒 Shedun 早在2015年就開始了家族式作戰,這種移動病毒能在后臺下載安裝其他應用,實現“裙帶式”發展,因此頗受不法分子青睞,受威脅的移動設備早就突破了千萬大關。

除此之外,亞信安全在本季度所監測到的安全動向還包括:

挖礦病毒的檢測量有所降低,印度是受攻擊最嚴重的區域,其次是泰國和美國,制造業、醫療、政府和保險等網絡安全相對薄弱的組織受到了更大的威脅。

本季度新增 PE(感染型病毒)特征共計 2,771,157 個,和上一個季度相比數值有所減少,隨后增加數量較多的病毒類型依次為 PUA、CRCK(破解軟件)、TROJ(木馬程序)以及 WORM(蠕蟲病毒)。

本季度檢測數量排名第一的病毒是 PUA.Win32.FlashServ.B.component。排名第二位的是 HackTool.Win32.RAdmin.GB,其次 是 PUA.Win32.FlashServ.SM1 和 CRCK_PATCHER。

在本季度通過 WEB 傳播的惡意程序中,.EXE 類型的可執行文件占總數的 85%。

“金融證券類”釣魚網站占比例最多,占總數的99%以上,銀行為仿冒對象的釣魚網站占絕大多數,其仿冒類型大多為主頁型。

責任編輯:pj

-

機器學習

+關注

關注

66文章

8438瀏覽量

132954 -

亞信

+關注

關注

0文章

15瀏覽量

7276 -

大數據

+關注

關注

64文章

8908瀏覽量

137680

發布評論請先 登錄

相關推薦

瑞芯微開發板/主板Android配置APK默認開啟性能模式方法

RK3588主板/開發板Android12系統APK簽名文件生成的方法,干貨滿滿

亞信電子IAS 2024上海工業自動化展精彩回顧

簡單了解SDK與APK的區別

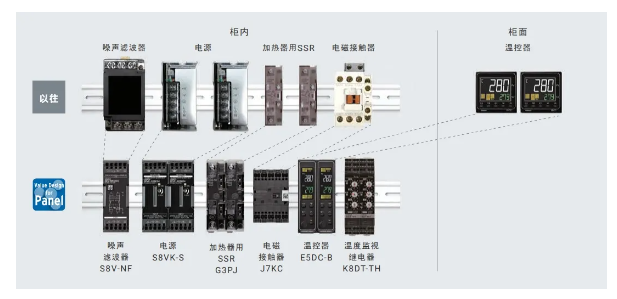

歐姆龍保護協調方案提高裝置安全對策

亞信安全對APK文件的處理數量同期上漲超過20%

亞信安全對APK文件的處理數量同期上漲超過20%

評論