隨著微軟、谷歌以及AMD、英特爾推出了漏洞修復程序、補丁,年初肆虐的熔斷、幽靈漏洞似乎畫上了句號,不過昨天谷歌、微軟又報告了新的漏洞,編號“Speculative Store Bypass(CVE-2018-3639),原理跟之前的漏洞相似。英特爾公司昨天已經發布了公告,表示新補丁正在進行中,并提醒用戶處理器性能可能會受到最多8%的影響。AMD這邊也確認了漏洞存在,表示針對AMD處理器的微軟補丁已經通過了最終測試、驗證,不過AMD沒有提到新補丁是否會影響處理器性能。

這次的SSB漏洞原理跟之前的幽靈漏洞相似,都是預測執行側信道攻擊方式,屬于新的變種漏洞,如果用戶之前已經打了漏洞補丁,那么這種攻擊方式的危險性就會大大降低。為了安全起見,廠商們還是會推出針對SSB漏洞的補丁修復程序。

英特爾那邊的消息已經定了,AMD這邊也公告稱微軟針對AMD處理器的漏洞修復程序已經完成了最終的測試、驗證,近期將通過微軟的標準更新方式更新,包括推土機在內的處理器都會獲得更新,而Linux發行商也在為SSB漏洞開發更新程序,AMD建議用戶聯系系統供應商獲得具體的指導信息。

此外,AMD還建議用戶使用默認的設置以支持內存消歧,同時表示目前還沒有發現受到漏洞影響的AMD X86處理器報告。

有意思的是,與英特爾提醒用戶自家處理器的性能會受到2-8%的影響不同,AMD沒有提到漏洞修復是否會對性能造成影響。

-

amd

+關注

關注

25文章

5476瀏覽量

134291 -

英特爾

+關注

關注

61文章

9984瀏覽量

171952 -

谷歌

+關注

關注

27文章

6172瀏覽量

105629 -

漏洞

+關注

關注

0文章

204瀏覽量

15396

發布評論請先 登錄

相關推薦

技嘉發布X870E/X870系列主板,專為AMD Ryzen 9000系列處理器設計

AMD EPYC 4004系列處理器成為中小型企業的信賴選擇

AMD全新處理器擴大數據中心CPU的領先地位

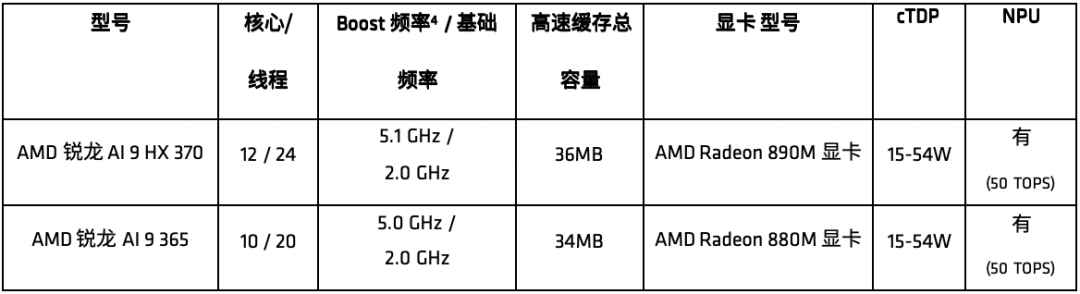

AMD推出全新銳龍AI 300系列處理器

AMD的銳龍9000系列處理器將延后至8月發布

使用STM32F407ZGT6的設備無法連接到AMD處理器的電腦上,怎么處理?

AMD銳龍9000系列處理器:性能飛躍,游戲領域仍待挑戰

AMD推出全新AMD銳龍和EPYC處理器,擴大數據中心和PC領域領先地位

全新AMD銳龍8000F系列處理器整機正式發售 配備神經處理單元(NPU)

AMD EPYC 8004系列處理器優勢介紹

英特爾和AMD處理器的區別和特點

AMD處理器去“Taiwan”字樣的原因

AMD SSB漏洞通過最終測試,處理器性能將受到最多8%的影響

AMD SSB漏洞通過最終測試,處理器性能將受到最多8%的影響

評論