Acunetix一款商業的Web漏洞掃描程序,它可以檢查Web應用程序中的漏洞,如SQL注入、跨站腳本攻擊、身份驗證頁上的弱口令長度等。它擁有一個操作方便的圖形用戶界面,并且能夠創建專業級的Web站點安全審核報告。新版本集成了漏洞管理功能來擴展企業全面管理、優先級和控制漏洞威脅的能力。

Xray:

Xray是從長亭洞鑒核心引擎中提取出的社區版漏洞掃描神器,支持主動、被動多種掃描方式,自備盲打平臺、可以靈活定義 POC,功能豐富,調用簡單,支持Windows /macOS /Linux 多種操作系統,可以滿足廣大安全從業者的自動化 Web 漏洞探測需求。

Xray和Acunetix(AWVS)聯動

為什么要聯動?

因為有些網站需要特定數據包才能訪問,xray無法自定義數據包而AWVS可以。如果測試需要特定數據包才能訪問的網站,相當于xray就無法使用了,所以需要聯動AWVS構造特定數據包進行掃描。

聯動開始:

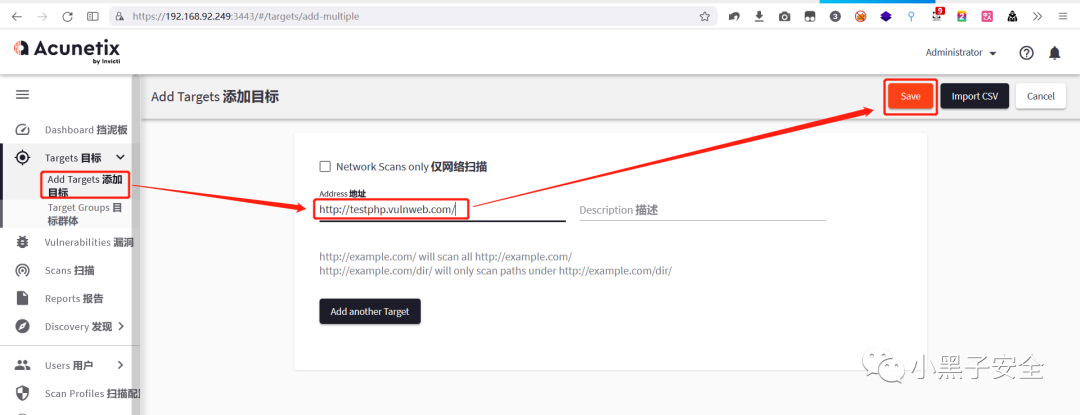

1.打開awvs——添加目標(Add targets)——保存(save)

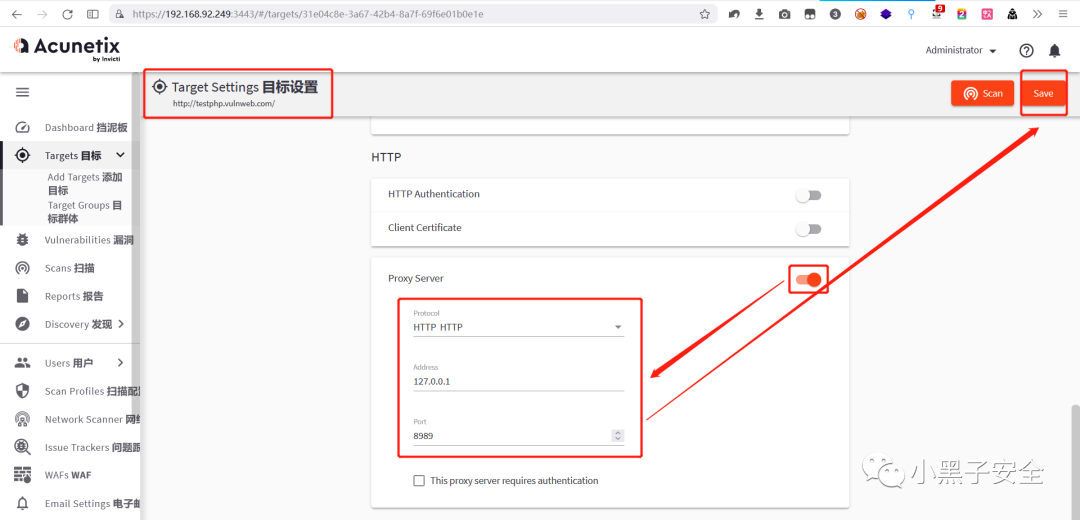

2.保存目標之后會自動跳轉到目標設置(target settings)——下滑找到代理服務(proxy server) 開啟代理,設置讓awvs掃描的流量經過本地8989端口。點擊保存(save)

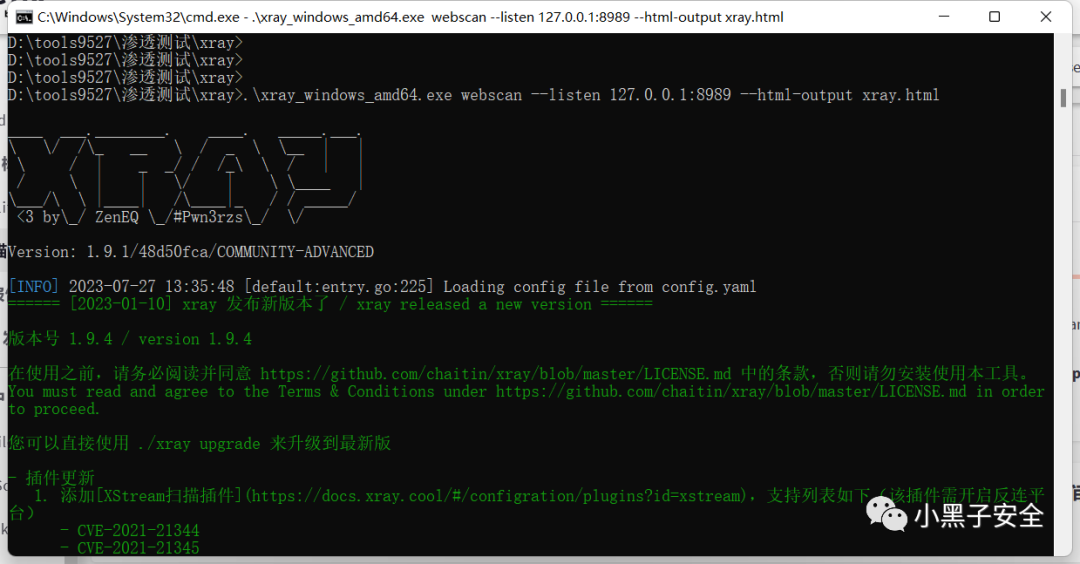

3.設置XRay監聽8989端口

xray根目錄打開cmd命令行輸入:.xray.exewebscan –listen 127.0.0.1:8989 –html-output xray.html

命令意思:配置代理進行被動掃描,即本地8989端口進行流量監聽,并把流量監聽挖掘到的漏洞詳情保存到xray根目錄的xray.html文件內

執行命令

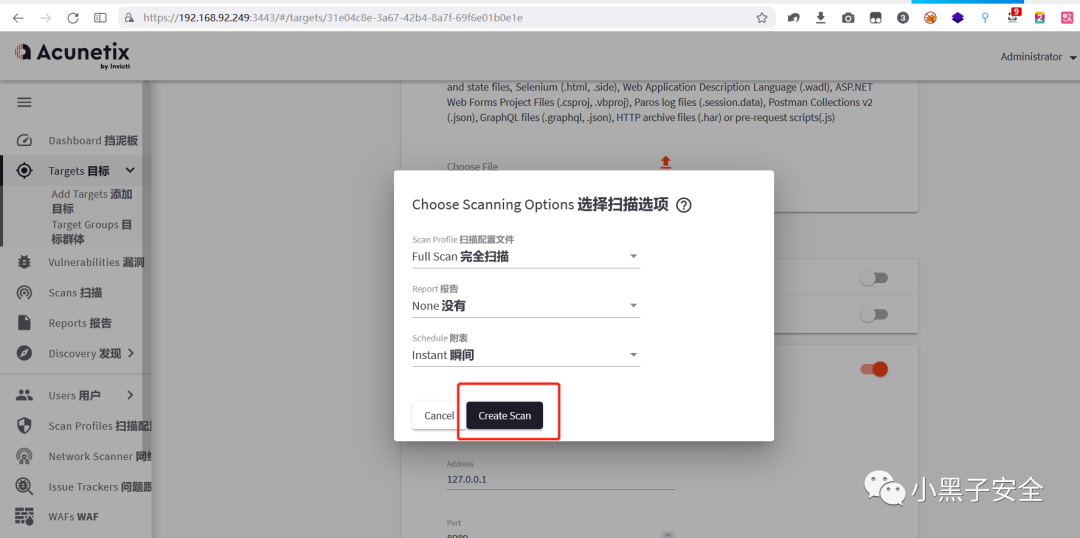

4.然后來到awvs,點擊掃描(scan)——點擊創建掃描(Create scan)

到這里聯動就完成了,等待掃描完成后生成漏洞報告即可。

漏洞掃描工具介紹:

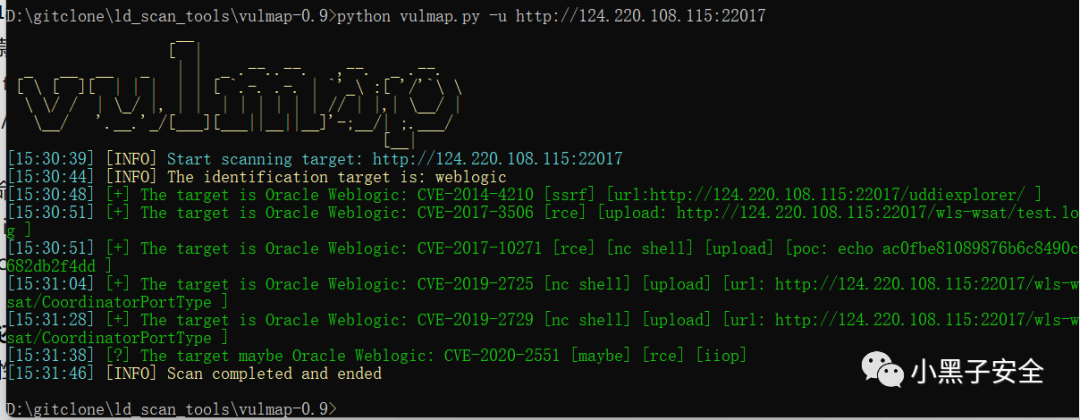

Vulmap(2021年停止更新):

Vulmap是一款web漏洞掃描和驗證工具,可對webapps進行漏洞掃描,并且具備漏洞利用功能,目前支持的webapps包括activemq,flink,shiro,solr,struts2,tomcat,unomi,drupal,elasticsearch,fastjson,jenkins,nexus,weblogic,jboss,spring,thinkphp

使用:

根目錄啟動命令行

執行:pip3 install -r requirements.txt 安裝依賴

執行:python3vulmap.py -u 目標地址

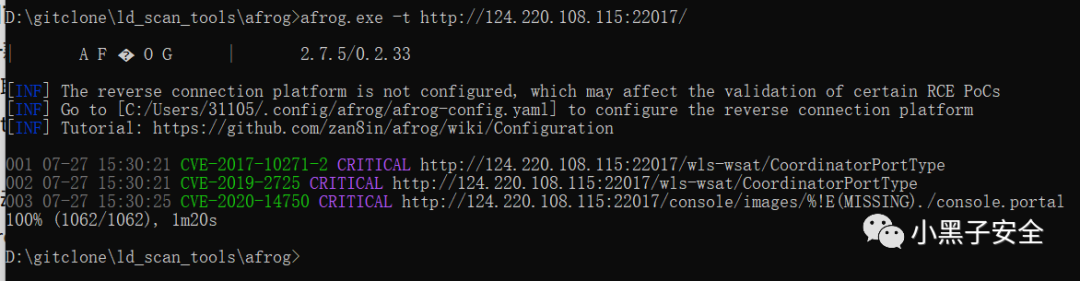

afrog(目前還在更新):

afrog是一款性能卓越、快速穩定、PoC 可定制的漏洞掃描(挖洞)工具,PoC 涉及 CVE、CNVD、默認口令、信息泄露、指紋識別、未授權訪問、任意文件讀取、命令執行等多種漏洞類型,幫助網絡安全從業者快速驗證并及時修復漏洞。

使用:

根目錄啟動命令行

輸入:afrog.exe-t 目標地址

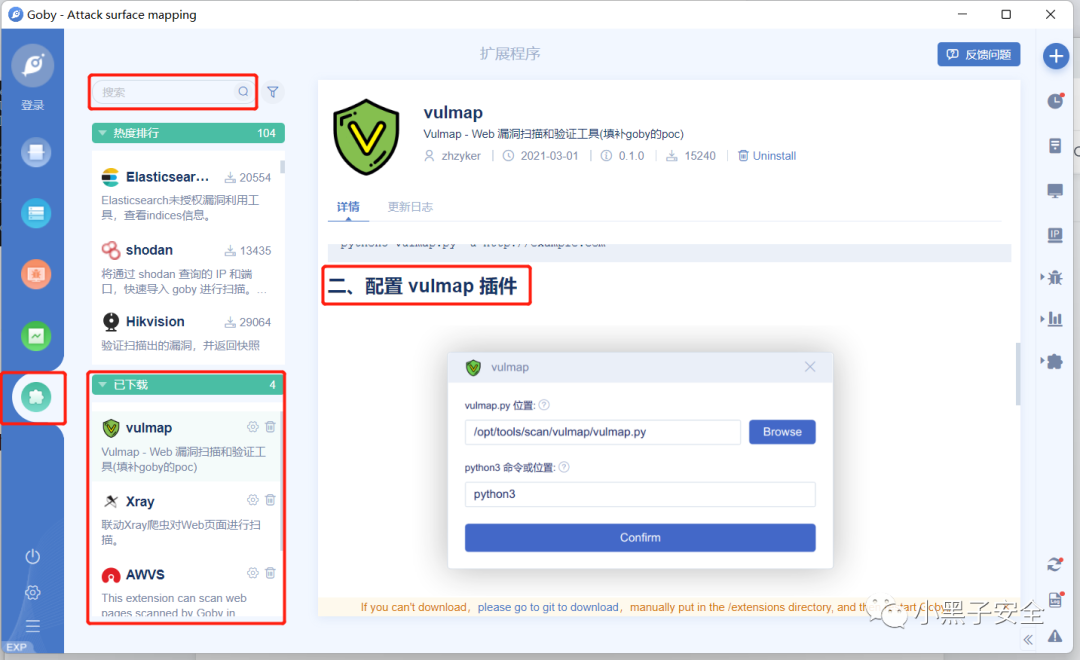

聯動掃描-調用-Goby+Awvs+Xray+Vulmap

Goby:

Goby是一款新的網絡安全測試工具,由趙武Zwell(Pangolin、JSky、FOFA作者)打造,它能夠針對一個目標企業梳理最全的攻擊面信息,同時能進行高效、實戰化漏洞掃描,并快速的從一個驗證入口點,切換到橫向。能通過智能自動化方式,幫助安全入門者熟悉靶場攻防,幫助攻防服務者、滲透人員更快的拿下目標。

聯動開始:

1.啟動Goby,來到擴展程序,下載Awvs+Xray+Vulmap,點擊每個插件都有配置和使用教程

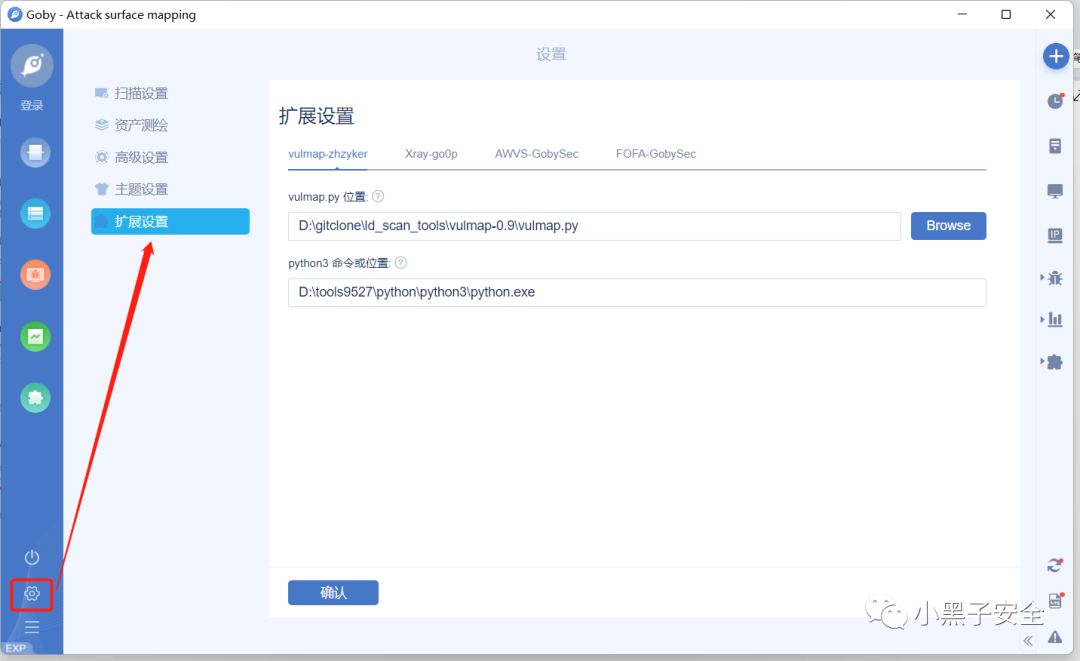

下載完成,來到 設置——擴展設置

讓你們看看我的配置

vulmap配置:

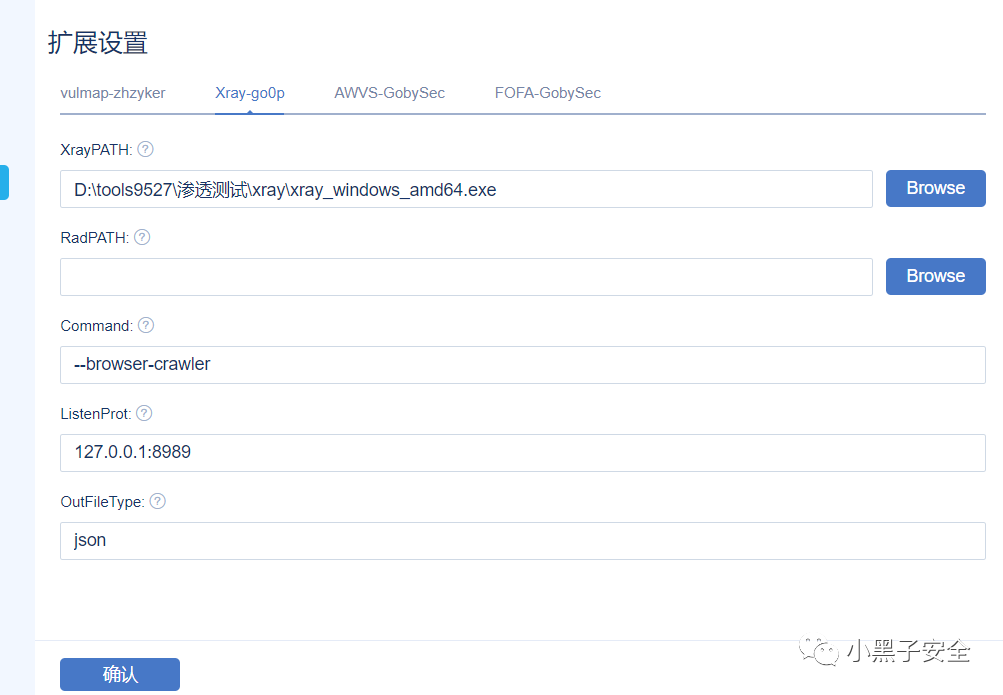

xary配置:

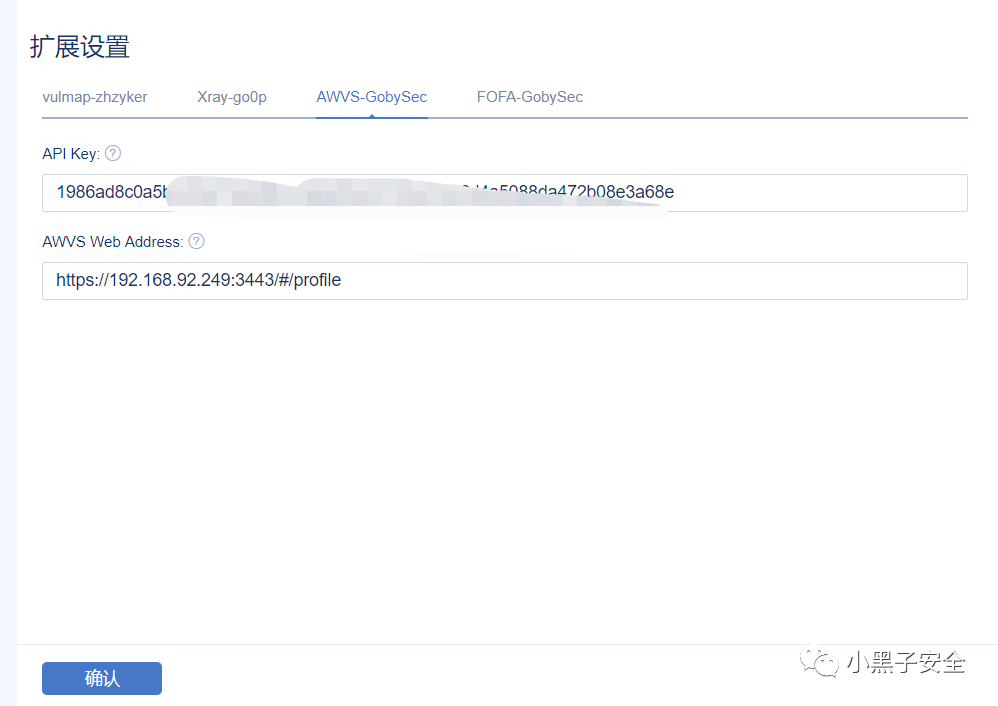

AWVS配置:

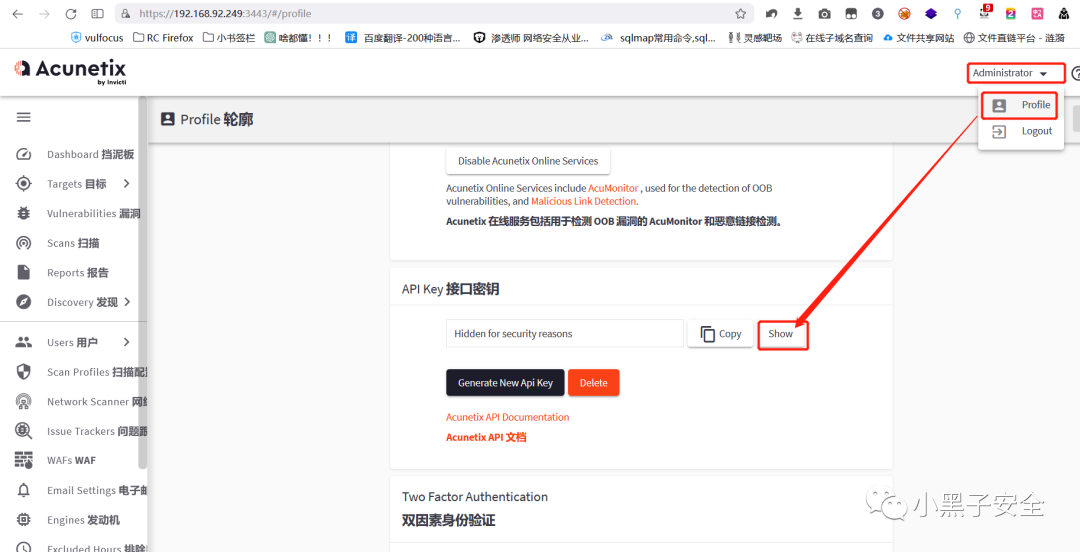

API key生成獲取方式:

開始掃描漏洞:

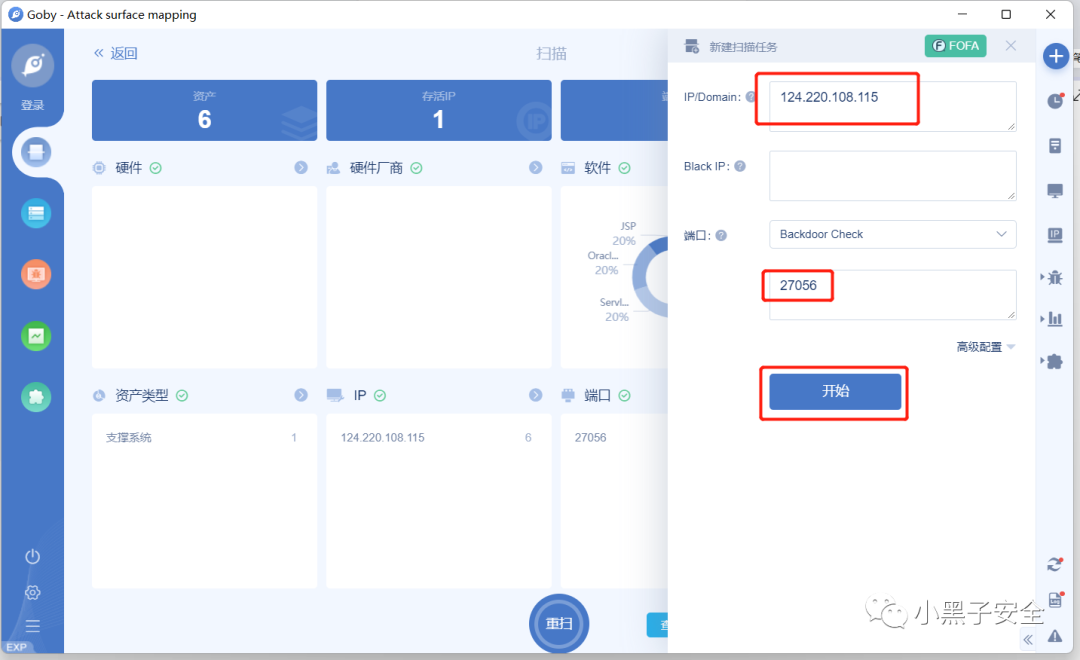

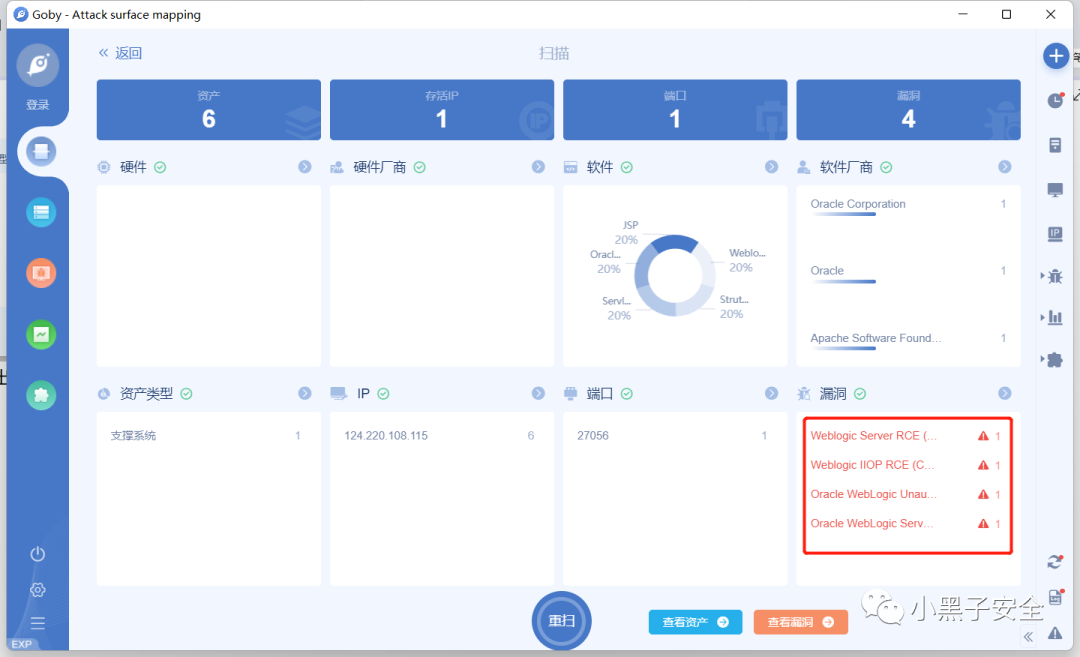

Goby添加目標地址和要探針的端口,點擊開始

Goby成功掃描出漏洞

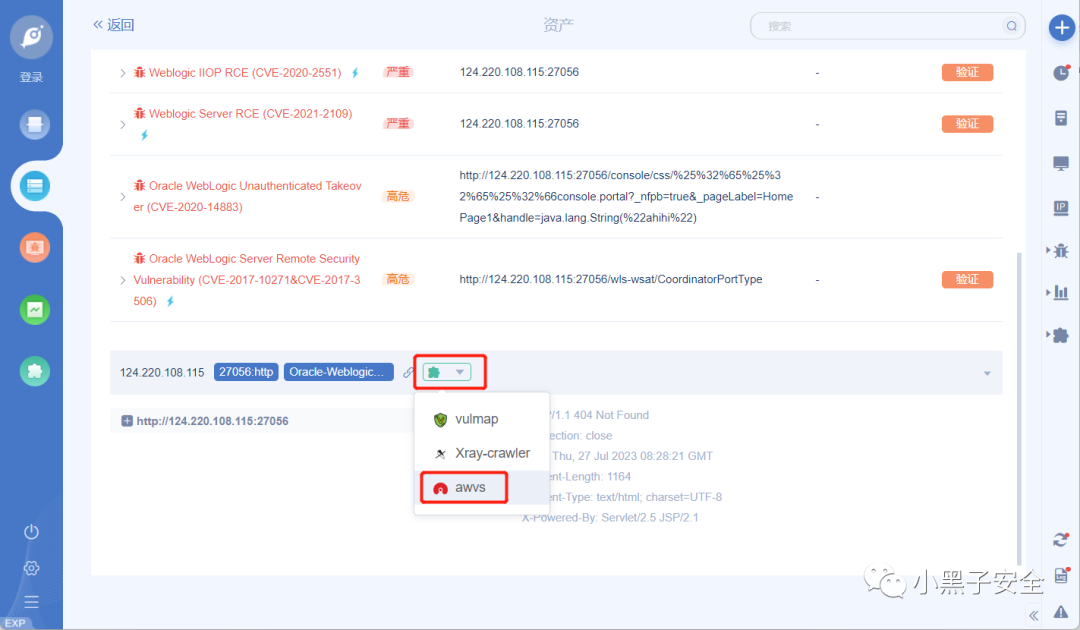

調用AWVS掃描:

選擇AWVS插件

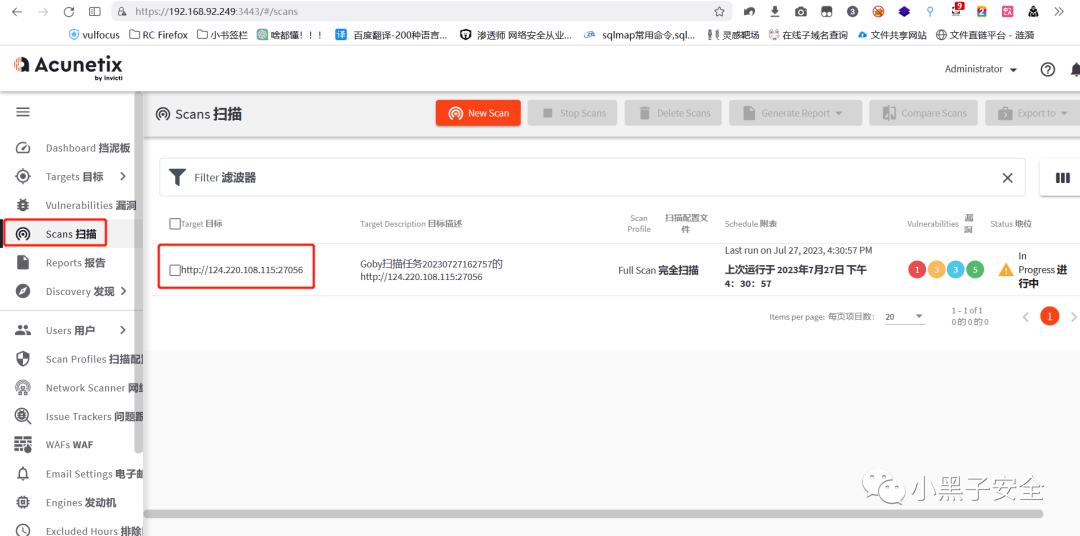

查看awvs,成功自動添加了一個目標開始掃描

Xray和vulmap調用也如上一樣選擇插件即可自動調用開啟掃描。

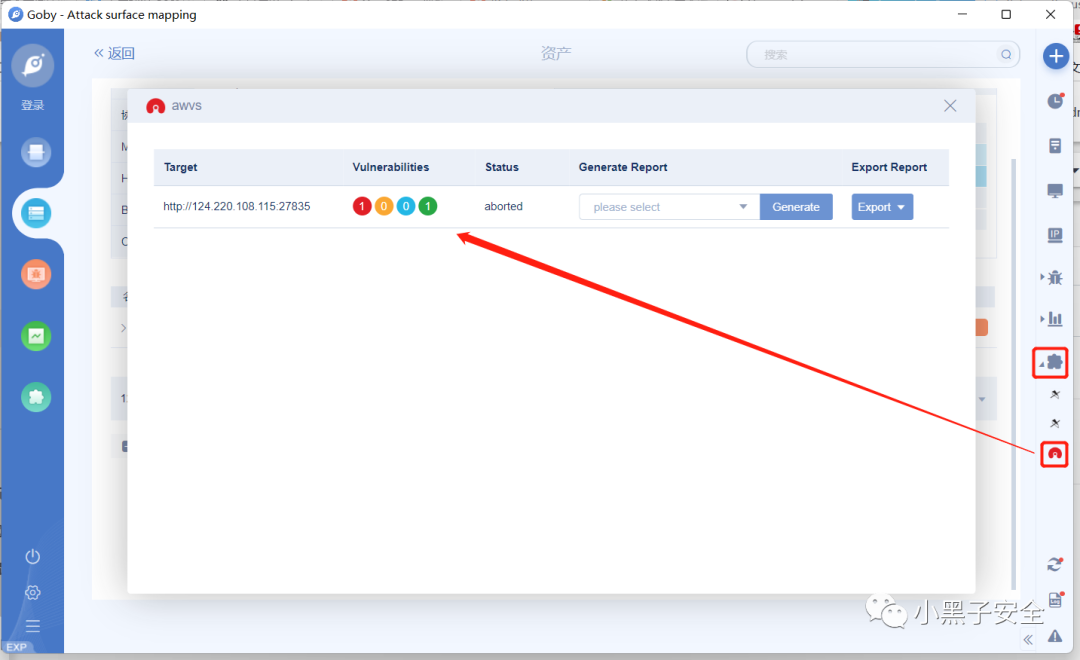

掃描完成可以在如下圖擴展程序處查看各個插件的漏洞檢測報告,valmap的檢測報告需要再次點擊插件查看。

審核編輯:劉清

-

Linux系統

+關注

關注

4文章

594瀏覽量

27406

原文標題:漏洞發現-Xray+Awvs聯動-Goby+Xray+Awvs+Vulmap聯動

文章出處:【微信號:哆啦安全,微信公眾號:哆啦安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

聯動開關

神奇的【設備聯動API】

指紋鎖如何與聯動智能家居?

智能聯動控制臺的優勢介紹

FOFA聯動XRAY小工具:XRAY-F

WEB滲透測試之三大漏掃神器

Acunetix Web Vulnerability Scanner(AWVS)工具簡介

JFrog Xray是一款應用程序安全SCA工具

簡述智能化集成系統(IBMS)聯動設計技術要求

電池xray檢測如何確保電池安全性和穩定性?-智誠精展

X-ray與Xray在納米機器人無損檢測中的應用與比較-智誠精展

xray技術在生物醫藥設備安全檢測中的應用和優勢?-智誠精展

什么是多屏聯動,多屏聯動有哪些應用優勢?

云端安全守護者,華為云 Flexusx 上的 AWVS 容器化部署與安全掃描實踐

為什么Xray和Acunetix(AWVS)要聯動呢?

為什么Xray和Acunetix(AWVS)要聯動呢?

評論