你可能會想:為什么在2022年我們仍然會遇到分布式拒絕服務(DDoS)攻擊?兩個原因:

●現代DDoS攻擊已經變得更加有利可圖和商品化

●防御者還沒有找到一種方法讓DDoS帶來比它本身更大的麻煩

趨勢表明,差距可能正在擴大,但新興的最佳實踐可能會讓防守方的時間倒流……

只需500美元,任何人都可以支付DDoS訂閱服務來發起DDoS攻擊。Microsoft

???

2022年DDoS攻擊會是什么樣子

自1974年一個高中生發起第一次DDoS攻擊以來(當時SecOps還不存在),DDoS攻擊已經造成了近40年的嚴重破壞。拒絕服務(DoS)的基本目標沒有改變:

通過大量同時發出的請求使網站、服務或底層網絡基礎設施不堪重負而關閉正常的業務運行。

常見的DDOS攻擊

DDoS攻擊已經發展成為一個大規模的、經過時間考驗的行業。

目標相同,目標更多

惡意、貪婪和政治壓力仍然是驅動DDoS攻擊的主要動機。實際上,任何公司(或任何虛擬公司)現在都可能成為攻擊目標,從云提供商和電子商務門戶到金融經紀公司和世界上的優步(uber)。

造成更多傷害

在將DDoS商品化的過程中,威脅行動者通過Clearnet和Darknet上的市場為幾乎每個人提供了一種強大的武器。這一過程變得更加高效,即使成功的攻擊數量略有減少,但被攻擊企業的成本仍在繼續上升。今天的攻擊每分鐘讓企業損失2.2萬美元,2021年的攻擊每分鐘損失超過20萬美元(Radware)。

現代攻擊似乎也更容易成功。到2022年,DDoS的年增長率為109%。Nexusguard的研究表明,在FH’22年,DDoS攻擊比2021年下半年增加了75.6%,應用程序攻擊比2021年下半年增加了330%,放大攻擊增加了106.7%

DDoS攻擊在2022年第三季度穩步增長,特別是由專業人員進行的DDoS攻擊。與去年同期相比,復雜的攻擊數量翻了一番,而黑客活動分子的攻擊數量在前兩個季度顯著上升之后,在第三季度幾乎消失了。

復雜程度的新水平

今天精心策劃和商品化的攻擊與他們的早期祖先沒有什么相似之處:

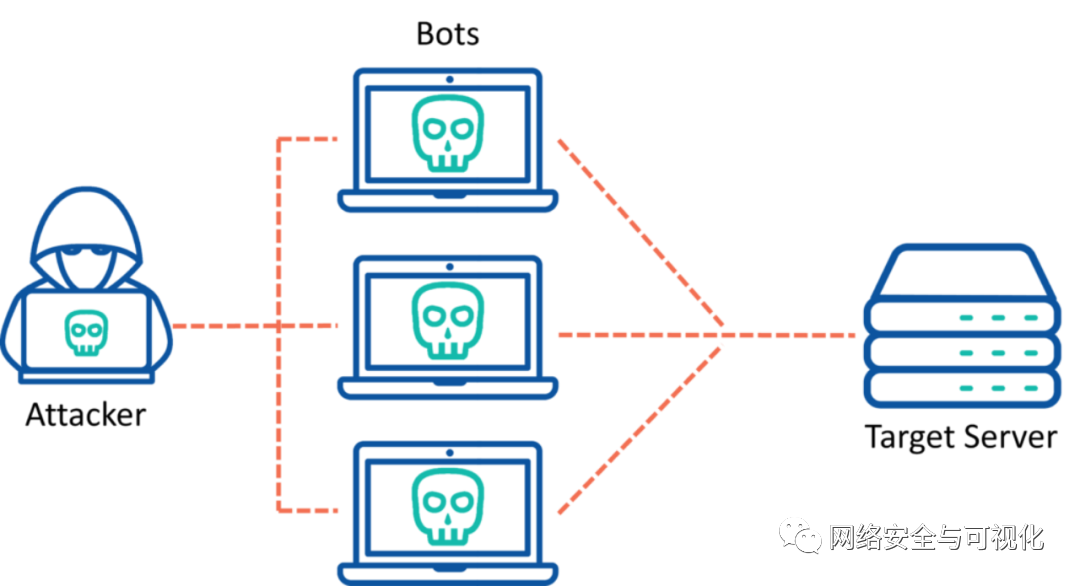

◎使用僵尸網絡:大量有效請求來自受感染的pc和物聯網設備(溫度/水/占用傳感器,閉路電視攝像機,CPE等)的大型全球網絡,這些設備被惡意軟件感染,變成機器人(通過“僵尸網絡”連接在一起)。

◎分階段發生:攻擊可以持續幾分鐘,幾小時,甚至幾天,并可能定期重復

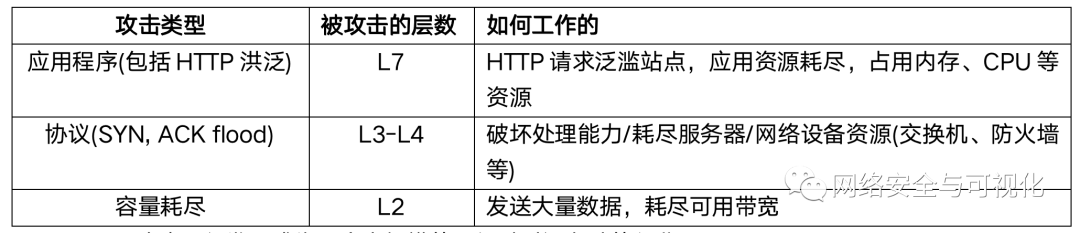

◎有多種類型:應用程序、協議和體積攻擊針對堆棧的每一層

復雜性混淆防御

DDoS攻擊最初類似于合法流量的峰值,這使得它們更難被發現,防御者的響應速度更慢,甚至無法識別出跡象:

●來自單個IP地址或范圍的過量流量

●來自一個區域或瀏覽器類型的非典型流量

●異常或非本地流量峰值

分布式拒絕服務攻擊現在可能提供了一種多向量“三重勒索勒索軟件”攻擊的元素,旨在從勒索軟件受害者那里榨取更高的報酬。網絡罪犯也可能把它當作煙霧彈,從惡意軟件插入或數據泄露等更復雜的活動中轉移資源。

循環攻擊向量或針對堆棧多層的活動使標記異常變得更加困難。威脅參與者還可能將對DNS服務器的突發攻擊與基于加密(SSL/TLS)的攻擊相結合,使防御者更難檢測和了解他們在何時何地受到攻擊。

最重要的是:規模很重要

研究表明,當今DDoS攻擊改變游戲規則的方面不是其頻率、技術、成功率,甚至不是其復雜性,而是其速度。根據NIST:

這種快速增長的威脅的特征是,此類攻擊的帶寬呈數量級增長(從每秒一億比特到每秒千億比特),目標范圍也在不斷擴大(從電子商務網站到金融機構,再到關鍵基礎設施的組件)。

F5《2022年應用保護報告:DDoS攻擊趨勢報告》顯示,超過250gbps的DDoS攻擊增長了1300%。Radware報告稱,已知最大的DDoS攻擊發生在2022年第二季度,最高達到1.46 Tbps(此后可能發生了更大的DDoS攻擊)。Radware還報告客戶端每月攔截3.39 TB攻擊量。

DDoS緩解的目的是跟上步伐

在任何攻擊中,防御者的目標都是相同的:在快速檢測和關閉到來的威脅的同時,保持業務運營。隨著DDoS攻擊成為一個有利可圖的行業,DDoS緩解行業圍繞著阻止攻擊而發展起來。DDoS緩解是指使用專用設備或基于云的保護服務保護目標網絡和服務器的過程。

專家預計,DDoS防護和緩解安全市場將在2027年達到80億美元,因為新興的最佳實踐將使防御方的時間倒流。

DDoS防御包括監控、檢測以及越來越多的自動化響應。許多企業已經運行防火墻、負載均衡器和其他設備,以創建彈性的、堅如磐石的邊界,沒有單點故障。

現代的DDoS緩解方案和策略還包括在你的服務器和互聯網之間部署專門的Web應用防火墻(WAFs),以過濾請求和檢測DoS技術。WAFs通過應用它設置的自定義規則來應對攻擊。

與服務提供商和網絡設備(路由器、交換機、服務器、防火墻)制造商一樣,電子商務提供商和擁有大量web業務的企業依靠DDoS緩解來維持業務連續性和聲譽。關鍵是要確保它能像宣傳的那樣工作。

對DDoS緩解進行測試

如果你能輕易分辨好人和壞人,阻止DDoS攻擊就變成了一場與時間的賽跑。當您做不到時,您需要更大的靈活性、更多的實踐和更廣泛的經過驗證的響應,以最小化停機時間、避免財務損失并盡可能少地加劇客戶。例如,簡單地限制帶寬或速率,限制服務器接受的請求量,不會讓任何人滿意(即使它會暫時減慢攻擊者的速度)。

為了盡可能地做好準備,您需要在投資之前測試現有的和預期的DDoS緩解解決方案和程序,同時評估第三方風險,并在日常操作中。證明緩解措施如承諾的那樣有效還可能影響合規和網絡保險保費。

從可見性開始

給捍衛者更多時間的第一步是理解應用程序的正常行為并識別異常。這些問題可能包括服務降級、用戶投訴和不正常的使用模式。可見性應該包含用戶配置的警報,當流量超過預定義的閾值時,信號分析人員和實時遙測以加速調查。

模擬攻擊

下一步是模擬可能類似于正常流量的攻擊,以評估監控工具和緩解團隊的響應能力。要驗證您檢測和破壞當今大規模DDoS/勒索軟件活動的能力,需要四個重要的模擬能力:

●現實主義:能夠創建和試驗來自不同國家的攻擊,使用一系列預設和自定義攻擊來針對緩解過程的多個層面和組件。傳統的測試通常包括用看起來來自單個設備的流量淹沒目標。更高級的流量生成必須用于模擬多個設備,這些設備具有來自自定義混合國家的唯一IP或MAC地址。

●規模:模擬器必須每秒生成多個tb級的攻擊,要么一次性全部發起,要么緩慢上升以避免被檢測。

●可重復性:任何有價值的測試過程中最關鍵的方面,管理員在比較解決方案和調整配置時必須重復測試,以查看更改對針頭的影響有多大。

●易用性:否則人們不會這么做。

考慮到這些標準,Apposite開發了DDoS Storm用于使用Netropy流量生成器進行擴展的網絡安全測試。DDoS Storm讓制造商、供應商和企業IT團隊能夠在幾分鐘內模擬評估監測、檢測和DDoS防御。

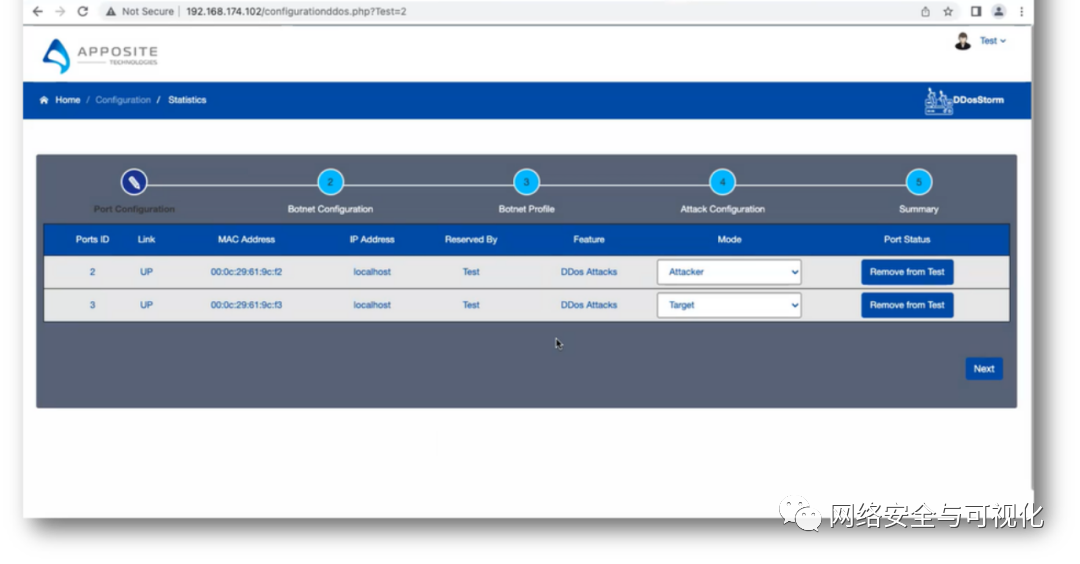

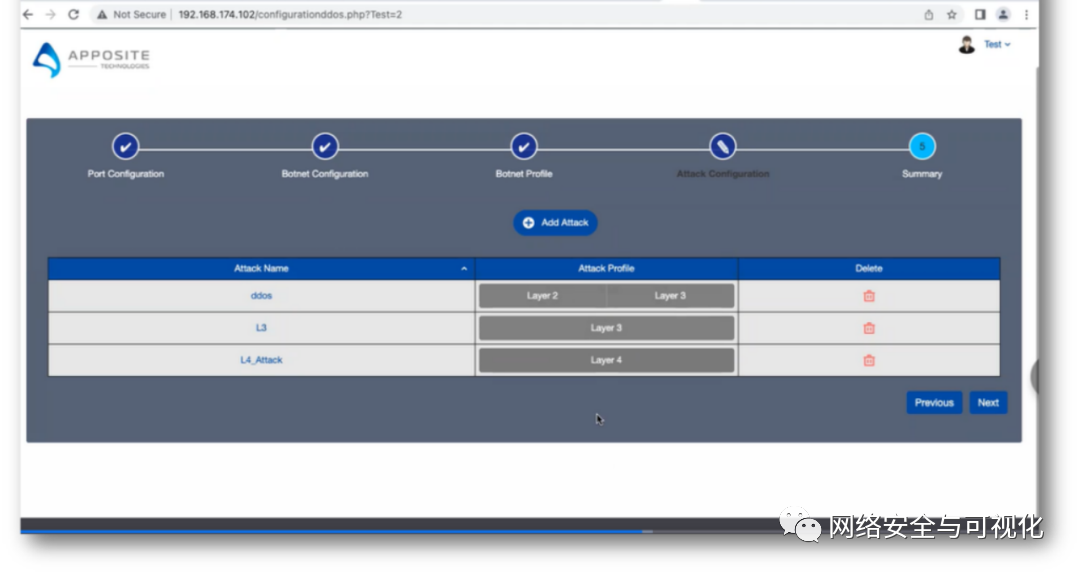

步驟1:配置攻擊和目標

用戶將DDoS Storm配置為充當攻擊者(使用一個端口)或同時充當攻擊者和被攻擊者(使用兩個端口)。一個或多個目標可以包括防火墻、路由器、DNS或web服務器,或DDoS緩解服務和與電子商務門戶相關的功能。

步驟2:配置機器人

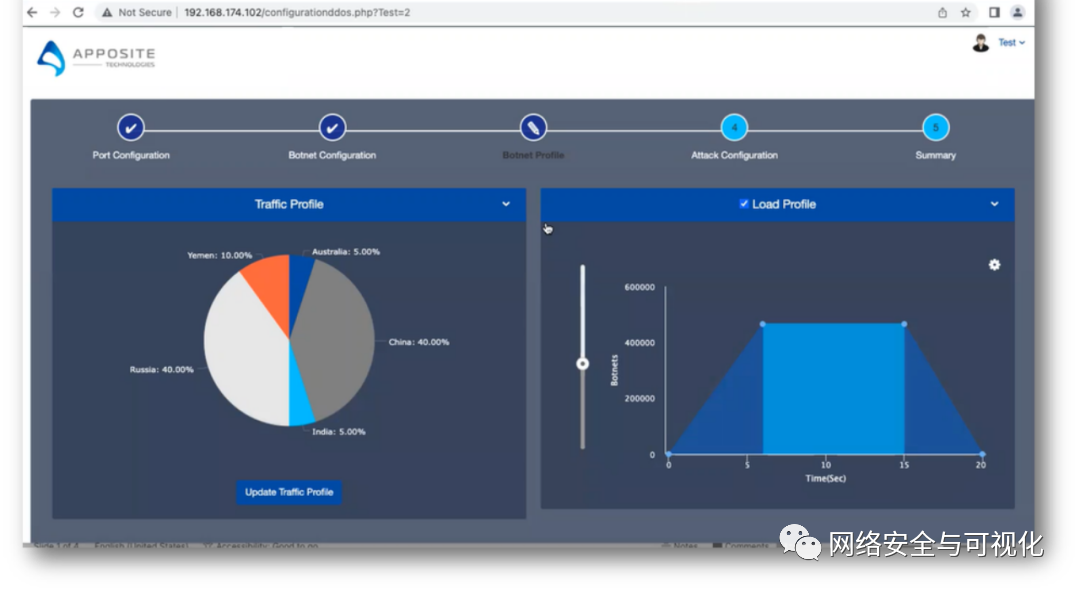

徹底的測試需要從特定區域產生流量。管理員可以使用DDoS Storm的交互式世界地圖來指定攻擊的組成,定義用于啟動活動的機器人將包含的時間、地點和設備數量。

步驟3:配置負載配置文件

攻擊配置文件指定了來自每個區域的流量的百分比,以及攻擊是一次性全部加載還是隨著時間的推移緩慢加載。攻擊可以針對實際設備(只需輸入真實的目標IP地址),或者DDoS Storm可以模擬目標設備,以避免破壞生產環境的防御,或者在購買之前評估潛在的新解決方案。

步驟4:配置攻擊

最后但并非最不重要的是,選擇目標層。測試人員可以拖放選擇一層或混合層2、3和4-7流量。Apposite測試庫包含128種預定義的攻擊變種。

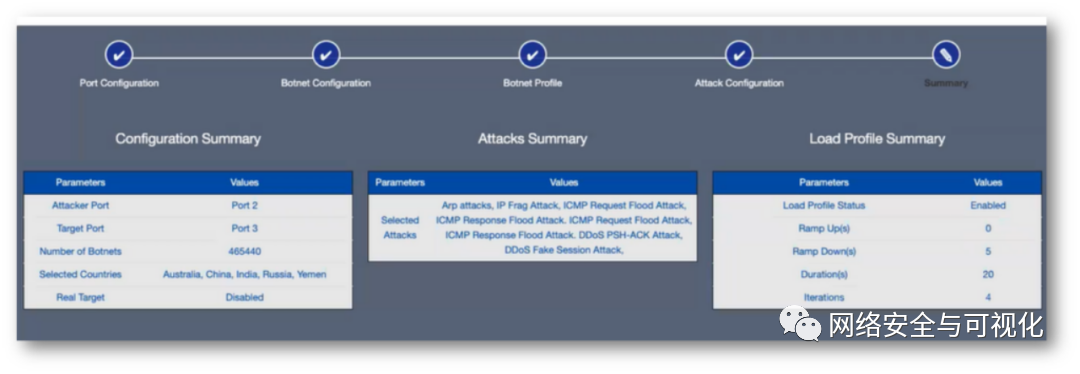

典型攻擊總結

步驟5:評估你的結果

在這里,你將看到目標發送和接收了多少數據包,并通過圖表說明了每個攻擊流的每秒數據包數(PPS)、吞吐量和延遲。如果所有模擬的DDoS數據包都被識別并丟棄,防御就會有效地工作。如果到達目標的數據包過多,可能會對設備或配置進行更新和重新測試。

不要在沒有測試DDoS緩解措施的情況下進行轉換

今天的混合基礎設施天氣不斷變化。在云中來回移動服務會創建新的可用區域、新的地理目標位置,并且經常臨時暴露基礎設施,而沒有添加足夠的保護。加速的數字化變革繼續使網絡安全——尤其是像DDoS這樣的老后備系統——成為每個人的工作。

DDoS Storm使工作變得簡單。

-

仿真器

+關注

關注

14文章

1019瀏覽量

83812 -

網絡

+關注

關注

14文章

7583瀏覽量

88949

發布評論請先 登錄

相關推薦

恒訊科技分析:ddos防護會影響服務器的網絡延遲嗎?

云服務器ddos擁堵怎么解決?學會這7招

DDoS對策是什么?詳細解說DDoS攻擊難以防御的理由和對策方法

cdn為什么能防止ddos攻擊呢?

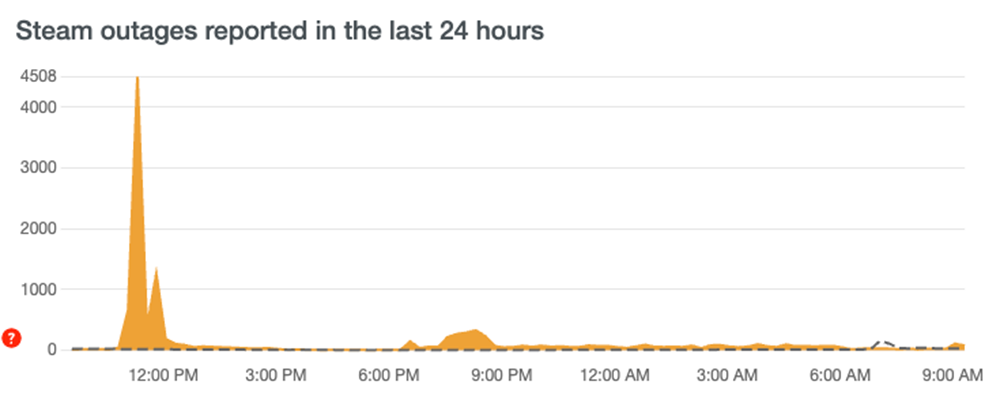

Steam歷史罕見大崩潰!近60個僵尸網絡,DDoS攻擊暴漲2萬倍

虹科分享 | 網絡仿真器 | 下一代DDoS緩解:如何加強DDoS測試以阻止當今的數太比特攻擊

虹科分享 | 網絡仿真器 | 下一代DDoS緩解:如何加強DDoS測試以阻止當今的數太比特攻擊

評論