結果表明,非易失性(NV)SRAM是用于存儲安全數據的最安全的存儲器。通過使用 DES 或三重 DES 加密內存,可以建立加密邊界,使安全信息不被黑客滲透。通過使用防篡改反應傳感器,可以進一步保護SRAM的易失性,這些傳感器將擦除加密密鑰作為響應。密碼鍵盤等金融應用依靠自動程序和數據存儲器加密功能來保護數據。DS5250是一款高性能、安全的8051微控制器,利用安全SRAM的獨特特性來保護敏感數據。

無論是在自動取款機、護照/身份驗證設備還是便利店的銷售點終端中,都必須保護密碼、個人識別碼 (PIN)、加密密鑰和專有加密算法等關鍵信息免受黑客攻擊。金融服務采用詳細的政策和程序來保護硬件和軟件。因此,金融交易系統的設計者在開發每年處理數十億美元的設備時面臨著具有挑戰性的權衡。

為了保持信任,支付系統必須具有端到端的安全性。中央銀行的服務器位于一個有圍欄的受限訪問建筑物內,但公共場所的遠程支付終端很容易受到黑客入侵。盡管可以用保護外殼包圍微控制器并連接輔助防盜報警系統,但堅定的攻擊者仍然可以通過關閉電源來擊敗警報系統。即使可以打開機箱,如果外殼與微控制器的防篡改加密邊界耦合,也會為安全信息創建一個安全的繭。為了真正安全,支付系統架構必須在使用受信任計算機的芯片中內置防篡改技術。通過這種方式,執行計算的芯片通過快速擦除密鑰、程序和數據存儲器1來保護其加密邊界免受入侵。安全微控制器最強大的防御措施是在檢測到篡改時快速擦除內存內容。DS5250安全高速微控制器不僅能擦除存儲器內容,而且還是一種廉價的嵌入式系統,帶有SRAM用于程序和數據存儲。

使用物理內存建立信任

大多數嵌入式系統都是使用通用計算機開發的,這些計算機具有靈活性和易于調試。但是,如果這些好處導致安全漏洞2,它們可能會成為責任。黑客的第一個攻擊點通常是微控制器的物理存儲器,因此在支付終端使用最佳存儲器技術尤為重要。現成的邏輯分析儀,如惠普HP16500B型,可以物理監控地址和數據總線的電信號,這可能會揭示存儲器和私有數據的內容,如密鑰。防止這種竊聽的兩個最重要的對策是在內存總線上使用強加密技術,并選擇即使在沒有電源的情況下也能快速擦除的內存技術。一些嵌入式系統通過使用具有內部浮柵存儲器(如EPROM或閃存)的微控制器來嘗試安全性。但最好的內存技術會擦除其內容,而不是試圖隱藏它。雖然可擦除紫外線的EPROM不需要電力進行擦除,但提供紫外線幾分鐘的尷尬增加了其脆弱性。閃存或EEPROM存儲器要求處理器保持工作狀態,電源電壓保持在指定的工作范圍內,才能成功完成擦除。這些浮柵內存技術對于安全應用程序來說是糟糕的選擇,因為它們在斷電時無限期地保持其狀態,使黑客有無限的時間來發現敏感數據。更好的方法是使用像SRAM這樣的存儲器技術,如果斷電或篡改檢測電路被激活,它會以下列方式之一做出反應:

斷電后,內存默認為零。

內部存儲器和加密密鑰在納秒內擦除 通過篡改檢測電路。

外部存儲器可在應用軟件控制下擦除 寫入時間小于 100ns。

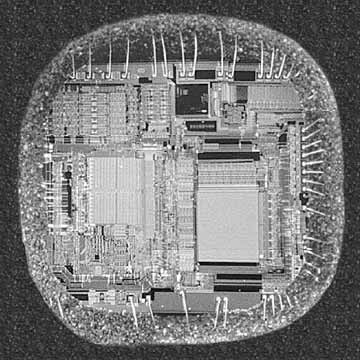

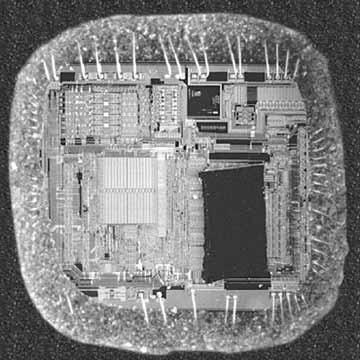

一些設計人員可能會試圖通過將微控制器與存儲器放在同一芯片上來克服浮柵存儲器的脆弱性。這可以防止未經授權訪問其內存內容。某些實現使用一個或多個內部鎖位,設置為編程結束時的最后一步。設置后,這些位可防止微控制器在從印刷電路板上脫焊并放置在設備編程器(例如廣泛使用的BP微系統型號BP-1700通用工程編程器)中時顯示其內容。實際上,擦除鎖定位的唯一方法是擦除所有存儲器,這允許對設備進行重新編程,但在此過程中會破壞程序存儲器內容。進一步的安全嘗試包括添加內部存儲器加密陣列,當設備程序員嘗試驗證或轉儲其內容時,該陣列對存儲器陣列的輸出進行加密。英特爾 MCS? 51 家族處理器就是一個例子,該處理器使用 64 字節用戶編程的加密陣列,該陣列在驗證期間將內存內容與加密陣列進行 XNOR。除非用戶知道加密數組的內容,否則在驗證操作期間提取的任何信息都是毫無意義的。但是,即使是鎖位方法也可能被擊敗。在技術期刊和互聯網新聞組3中很容易找到入侵浮柵器件(如EPROM、EEPROM和閃存)以及有選擇地擦除安全鎖位的技術。一些設備制造商建議,采用實心塑料封裝的一次性可編程器件可提供一定程度的防鎖位黑客攻擊保護。然而,“保護程度”是一個相對術語。熱酸的應用可以在模具上溶解塑料封裝而不會損壞它。然后,使用簡單且廉價的Karl Suss PM 8手動探針臺等工具仔細研究模具布局,可以揭示安全鎖頭的位置。這種技術通常在UV可擦除EPROM上執行。解封后,用不透明的油漆甚至電工膠帶涂上芯片,并在鎖頭的位置上仔細地制作針孔。將設備暴露在強烈的紫外線下,然后擦除安全鎖定位,但主內存陣列不受影響。然后可以在標準編程器中讀取該器件,就好像從未設置過鎖定位一樣(圖 1 和圖 2)。半導體公司通常會執行這種簡單的程序來分析故障。

圖1.微控制器芯片顯示酸解封后暴露的EPROM。

浮柵內存技術對于安全應用程序來說是糟糕的選擇,因為它們在斷電時無限期地保持其狀態,使黑客有無限的時間來發現敏感數據。更好的方法是使用像SRAM這樣的內存技術。

圖2.同一微控制器覆蓋了其EPROM陣列,暴露了安全鎖定位,以便于擦除。

浮柵存儲器技術的另一個缺點是,存儲器單元本質上是非易失性的,即使從微控制器斷電,也能保持其內容。當從浮柵設備斷電時,數據的衰減時間以數百年為單位。當基于私鑰基礎結構 (PKI) 的系統需要長期保護私鑰時,這種時間流逝是一個問題4,因為它讓黑客有無限的時間在設備執行篡改響應之前突破芯片中的物理防御并訪問內存。

SRAM 和速度

所有安全應用都需要快速的讀/寫周期時間,以實現最高級別的保護。SRAM是所有存儲器技術中最快的。它可以作為篡改響應的一部分立即擦除或“歸零”。此外,SRAM廣泛可用,價格合理,并具有安全數據存儲的獨特功能。4.雖然具有固有的揮發性,但在沒有V的情況下,它可以很容易地使非揮發性超過10年抄送使用鋰備份,它還可以為時間戳和約會交易的實時時鐘供電。浮柵存儲器技術無法實現這些功能。

對交易進行身份驗證

當今支付終端的PINpad模塊為金融支付系統提供了核心信任。該模塊受銀行當局和信用卡發卡機構監管,需要一個帶有常駐軟件的安全微控制器,其中包括鍵盤、磁條讀卡器、智能卡讀卡器和 LCD 顯示器的設備驅動程序。還必須有某種與通用主機(PC,486,ARM)進行高速串行通信的方法,以及用于安全端到端通信的PKI加密例程。PINpad模塊微控制器的存儲器占用空間可能高達數百KB,超過單個芯片的經濟尺寸,因此需要外部存儲器。如前所述,除非微控制器和外部存儲器之間的通信使用強加密技術,否則外部存儲器容易受到竊聽。這種加密方案有幾個相互構建的要求:

加密/解密必須以與指令相當的速率進行 執行。必須在每個程序上執行加密操作 獲取或一小組字節(如果使用塊加密(如數據) 加密標準 (DES)。加密算法必須強大, 快速且基于硬件。卓越的解決方案是三重 DES (3DES) 使用專用的片上 3DES 硬件,其執行速度比 通過單個 DES 加密器的多次傳遞。

外部存儲器必須是SRAM以支持高數據傳輸速率 加密引擎需要。還需要電池備份的SRAM 以便在檢測到篡改時可以快速擦除內存。

對加密操作至關重要的數據,例如加密密鑰 切勿在處理器外部看到。處理器必須生成 并安全地存儲至少一部分加密密鑰。這些 密鑰作為篡改響應的一部分被擦除,呈現外部 記憶難以理解。

程序和數據的初始加載和加密必須由 微處理器內部的引導加載程序。這可以防止未經授權的 查看應用程序代碼并隱藏加密方法,使 引導加載程序防火墻。引導加載程序不僅必須阻止訪問 對已經加載的信息,但還必須防止敵對代理 防止加載未經授權的流氓軟件。一個例子是捕獲 工作密碼鍵盤或 ATM,擦除其軟件并加載新軟件 旨在從不知情的用戶那里收集 PIN 碼。因此,所有 引導加載程序和主機系統之間的通信必須加密 防止敵對特工攔截和解碼。

。SRAM是所有存儲器技術中最快的,可以作為篡改響應的一部分立即擦除或“歸零”。

DS5250 — 集于一體

通過使用加密,可以構建帶有SRAM的嵌入式系統,用于程序和數據存儲。DS5250安全微控制器就是這種系統的一個例子(圖3)。它每秒執行多達 6 萬條基于 25 的指令,將其程序和數據存儲器存儲在高達 8051MB 的外部 SRAM 中。最敏感的信息可以存儲在8kB的內部數據存儲器中。SRAM的數據保留通過微處理器內的專用電池開關硬件處理,該硬件提供任一V抄送或電池電源到外部存儲器。這種系統可以連接到身份驗證外圍設備,例如符合 ISO-7816 標準的智能卡讀卡器、指紋掃描儀和鍵盤。

圖3.DS5250的執行速度高達6.25 MIPS,并將程序和數據存儲器存儲在高達8MB的外部SRAM中。

程序和數據總線上的專用加密/解密引擎可確保外部總線的安全性。DS5250的程序存儲器總線采用8字節塊加密,可選擇單通道或3DES。數據存儲器總線可選擇使用專用硬件進行實時加密。密鑰生成由真正的隨機數生成器輔助,該生成器通過了聯邦信息處理標準出版物 4-11 (FIPS PUB 1-140) 第 1.140.1 節“加密模塊的安全要求”中所述的統計隨機數生成器測試。程序內存完整性檢查功能通過將各個塊的校驗和與先前計算的值進行比較,進一步提高了內存安全性。塊校驗和無法匹配存儲的值會引發用戶可編程的篡改響應,從而防止替換攻擊。

除了支持NV SRAM外,DS5250還集成了許多系統安全功能。高性能 4096 位模算術加速器 (MAA) 單元在 1024ms 內以 6 位的模冪為 RSA 計算提供支持。額外的5kB內部SRAM可用于密鑰存儲、數據存儲器和/或程序存儲器,并用作MAA的暫存存儲器。應用軟件使用基于鏈密碼、雙密鑰 3DES 加密算法的引導加載程序質詢/響應協議通過串行端口安全加載。另外,DS5250允許系統設計人員創建專用引導加載程序軟件,利用微控制器的所有安全特性。

內部篡改傳感器可以檢測微處理器芯片上的物理攻擊并啟動篡改響應,擦除用于解碼外部存儲器的加密密鑰。用戶定義的傳感器或開關可以連接到自毀輸入引腳,這些引腳具有相同的篡改響應,但也會破壞存儲在內部代碼/數據RAM存儲器中的任何數據。此外,自毀輸入可消除SRAM的所有電源,確保所有程序和數據存儲器丟失。連接到外部引腳的自毀中斷源允許系統軟件根據特定實現的需求靈活地創建自定義篡改響應。然而,DS5250安全微控制器芯片具有獨立的加密邊界,具有防篡改反應,因此無需額外的篡改響應,從而降低了系統成本。圖4A和4B對比了常見的安全方法與DS5250方法。

圖 4A.嵌入式系統設計人員通常傾向于使用具有相關外設/存儲器的通用微控制器構建安全計算機,將印刷電路板包裹在多個昂貴的篡改傳感器中。

圖 4B.DS5250安全微控制器具有獨立的加密邊界,具有防篡改反應,無需額外的篡改響應,從而降低了系統成本。

確保其安全

每個金融終端,無論是密碼鍵盤、POS 終端還是 ATM,都會處理駐留在其 RAM 和 ROM 中的機密信息。這使得內存組件對于金融交易的安全性至關重要。隨著黑客變得越來越復雜,用于保護機密信息的安全方法也必須如此。盡管有許多級別的保護,但加密SRAM為嵌入式存儲器內容提供了最佳保護。

也許最重要的是,DS5250安全高速微控制器可保護敏感信息,并保持支付系統的信任,以滿足金融行業法規的要求。必要時,它會無條件地擦除私鑰、程序和數據作為篡改響應,確保數據安全無虞。

審核編輯:郭婷

-

傳感器

+關注

關注

2552文章

51237瀏覽量

754754 -

存儲器

+關注

關注

38文章

7514瀏覽量

164004 -

sram

+關注

關注

6文章

768瀏覽量

114734

發布評論請先 登錄

相關推薦

安全微控制器的固件庫

意法半導體推出STM32L5超低功耗微控制器 加強物聯網安全防御能力

怎么提高SRAM工藝FPGA的設計安全性?

嵌入式設備如何提高安全性

STM32L5超低功耗微控制器

高速安全微控制器DS5250電子資料

如何利用Arm與FreeRTOS去保障微控制器的安全性呢

NuMicro M2351系列微控制器的安全特色與應用

STM32微控制器的安全基礎知識

Gecko微控制器在安全性、存儲和外設方面取得重大提升

安全微控制器用戶指南

實現改進微控制器單元安全性的方法

基于SRAM的微控制器優化了安全性

基于SRAM的微控制器優化了安全性

評論