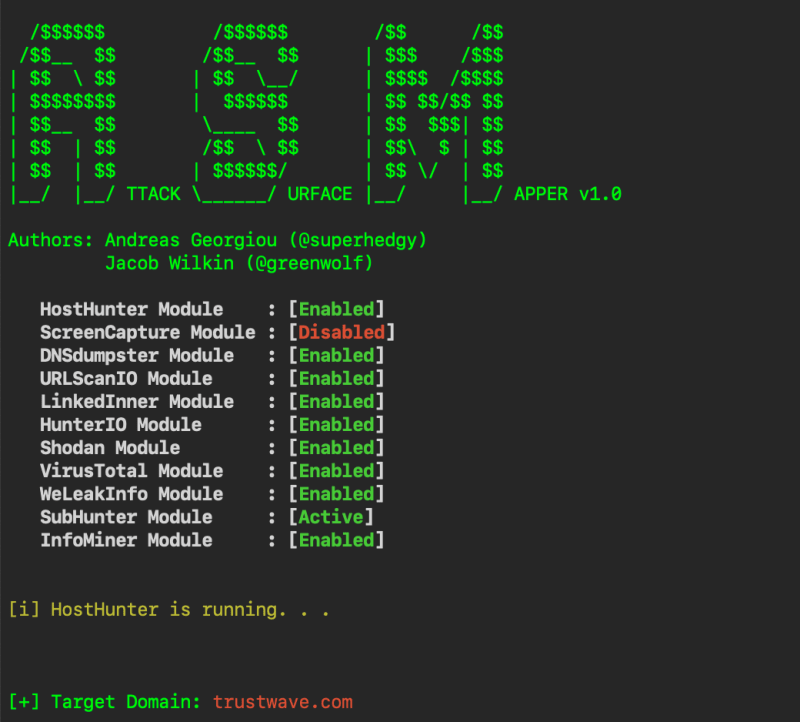

AttackSurfaceMapper 滲透測試工具介紹

AttackSurfaceMapper(ASM)旨在通過將單個目標域或IPv4地址列表作為輸入,然后使用被動OSINT技術和主動偵察方法對其進行分析,從而大大簡化偵察過程。它是一個全新開發的滲透測試工具。它枚舉具有強制和被動查找的子域,同一網絡塊所有者的其他IP,具有指向它們的多個域名的IP等等。

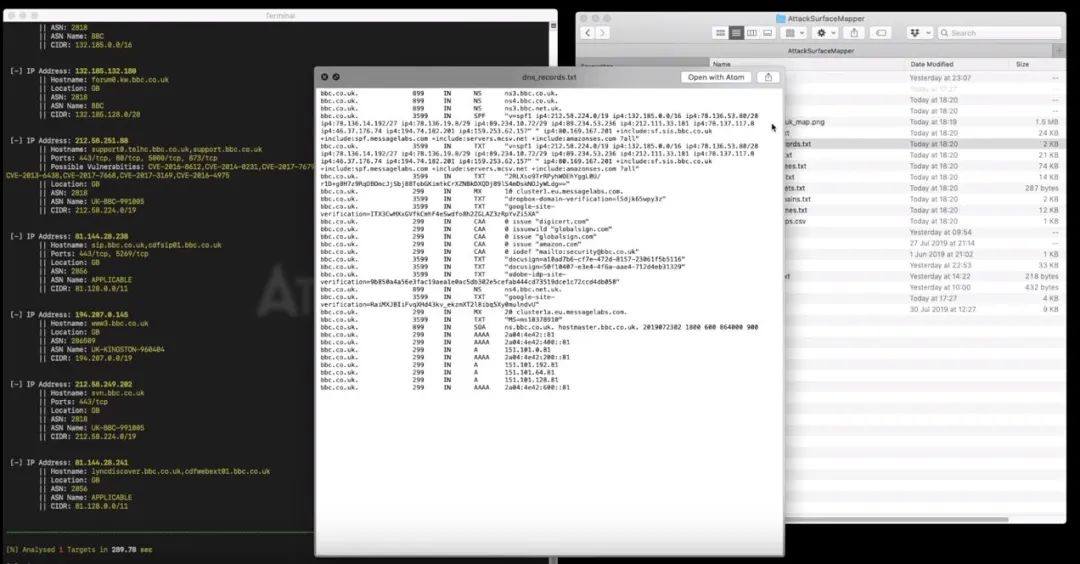

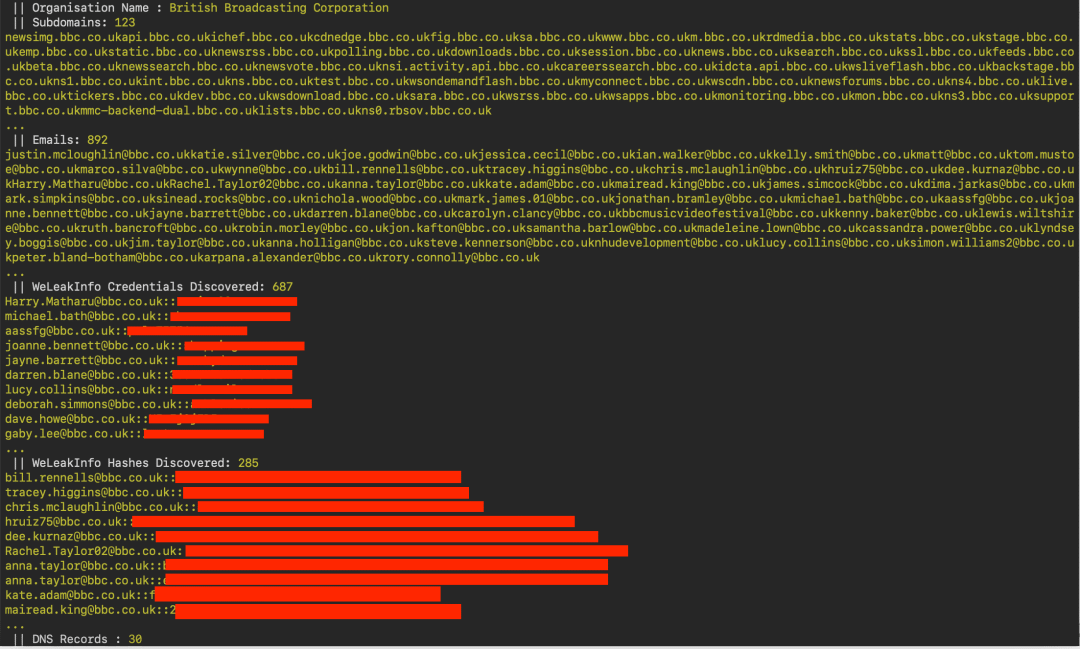

目標列表完全展開后,本工具即對所列目標執行被動偵察:截屏網站、生成虛擬地圖、在公開數據泄露查找登錄憑證、用 Shodan 聯網設備搜索引擎執行被動端口掃描,以及從 LinkedIn 刮取雇員信息。這意味著你擁有了通過這些過程搜集而來的硬核可執行數據,可供掃描的目標、可以攻擊的網站、能執行網絡釣魚的郵箱地址,以及可暴力破解的憑證。

滲透測試5個基本過程

-

偵察:收集目標相關的大量信息,讓攻擊過程更容易執行。

-

掃描:發現開放端口、主機上運行的服務,以及可以檢測到的其他漏洞。

-

獲取訪問權限:運用社會工程學、漏洞利用等各種不同技術實際執行攻擊。

-

維持訪問權限:確保裝有可以繼續訪問且不被目標察覺的后門。

-

掩蹤匿跡:沒人想被警方 “請” 去喝茶,就算是黑客大佬也不想。

雖說全部五個步驟都很重要,但第一個步驟顯然是所有事情真正啟動的按鈕。安全界通常將這個步驟中收集到的數據稱為“開源情報” (OSINT)。

8 月初的黑帽大會上,網絡安全公司 Trustwave 發布了一款新的滲透測試工具,名為 AttackSurfaceMapper (ASM),采用 Python 3.x 開發,兼容所有主流操作系統,可幫助滲透測試員提高 “偵察” 效率。

其節省時間提高效率的方法,是通過 3 個經簡化的過程:

-

用戶輸入目標域名、子域名或 IP 地址

-

該工具使用上一步中給出的目標標識,從大量公開來源收集有價值的情報

-

用戶選擇將收集到的數據以 HTML、CSV 或 TXT 文件格式導出,查閱其中可能包含的電子郵件、關聯 IP 地址、用戶名、已泄露密碼、電話號碼、社交媒體痕跡等等信息。

工具的執行流程被分解為3個不同的階段的更多詳細信息

Reconnaissance:

-

Find IPs from associated ASNs and IPv4 prefixes.

-

Passively discover Subdomains

-

Port Scanning

-

Hostname Discovery

-

Passive & Active DNS Record capturing

-

Collect WHOIS records

-

-

Take screenshots of web portals

Intel Extraction:

-

Download Interesting Files (e.g. PDF and XML)

-

Find AWS buckets

Presentation:

-

Present useful information on the terminal.

-

Export gathered information in HTML, CSV and TXT files.

當你給定一個目標后,它會來回收集如下信息:

-

Email Addresses & Usernames

-

Public Data Breach Credentials & Hashes

-

Employees’ Social Network Presences

-

Subdomains

-

Associated ASNs and IP Addresses

-

Open Ports & Possible Vulnerabilities

-

Visual DNS map of the attack surface

-

Web Screenshots

AttackSurfaceMapper 可算是近些年來網絡安全界巨大發展的又一明證。AttackSurfaceMapper 之類工具唯一的缺點就是,白帽黑客可以之增強自身系統防御的同時,黑帽黑客亦可利用該公開可用的工具從事惡意活動。

不過,相較之下,IT 安全社區應利用其各項功能測試自身資產,因為能從中獲得的好處是十分巨大的。

AttackSurfaceMapper 安裝與使用

git clone https://github.com/superhedgy/AttackSurfaceMapper

cd AttackSurfaceMapper

python3 -m pip install --no-cache-dir -r requirements.txt

其他可選參數也可以設置為除了默認的被動模塊外,還可以選擇包括主動偵察模塊。

AttackSurfaceMapper - Help Page ------>|

positional arguments:

targets Sets the path of the target IPs file.

optional arguments:

--help show this help message and exit

FORMAT, --format FORMAT

Choose between CSV and TXT output file formats.

OUTPUT, --output OUTPUT

Sets the path of the output file.

--screen-capture

Capture a screen shot of any associated Web Applications.

--stealth Passive mode allows reconaissaince using OSINT techniques only.

TARGET, --target TARGET

Set a single target IP.

--version Displays the current version.

WORDLIST, --wordlist WORDLIST

Specify a list of subdomains.

SUBWORDLIST, --subwordlist SUBWORDLIST

Specify a list of child subdomains.

--expand Expand the target list recursively.

--linkedinner Extracts emails and employees details from linkedin.

--verbose Verbose ouput in the terminal window.

Authors: Andreas Georgiou (@superhedgy)

Jacob Wilkin (@greenwolf)

運行命令示例

python3 ASM.py -t your.site.com -ln -w resources/top100_sublist.txt -o demo_run

擴展資料

-

黑帽大會 AttackSurfaceMapper 主題:https://www.blackhat.com/us-19/arsenal/schedule/index.html#attack-surface-mapper-automate-and-simplify-the-osint-process-16713

-

AttackSurfaceMapper Github 頁面:https://github.com/superhedgy/AttackSurfaceMapper

-

AttackSurfaceMapper Trustwave 博客:https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/attacksurfacemapper-automate-and-simplify-the-osint-process/

審核編輯 :李倩

-

滲透

+關注

關注

0文章

20瀏覽量

6291 -

聯網設備

+關注

關注

0文章

27瀏覽量

15380

原文標題:新型自動化滲透測試工具:AttackSurfaceMapper(ASM)

文章出處:【微信號:菜鳥學安全,微信公眾號:菜鳥學安全】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

【北京】誠聘自動化測試工程師

TPTTPT動態自動化測試工具怎么樣

面向C/S結構的軟件自動化測試工具的設計

Android 手機自動化測試工具有哪幾種

自主開發的MIL測試自動化測試工具

新型自動化滲透測試工具:AttackSurfaceMapper(ASM)

新型自動化滲透測試工具:AttackSurfaceMapper(ASM)

評論