安全團隊和軟件開發人員很容易被典型大型企業使用的數百個應用程序中報告的無窮無盡的軟件漏洞所淹沒。但并非所有軟件漏洞都是平等的,需要立即關注。

了解哪些因素在未得到補救時會帶來明顯且存在的安全風險,這對于保護軟件供應鏈至關重要。這就是漏洞評分可以幫助確定緩解規劃和管理的優先級的地方。

過濾安全漏洞的一種有效方法是使用通用漏洞評分系統 (CVSS)。如果只需要關注最關鍵的漏洞,則 CVSS 是有助于指導修復策略的指標。

CVSS 由一個基本分數組成,該分數包含執行攻擊所需的易用性、復雜性、用戶交互和特權級別。該分數還包括攻擊的影響,這是衡量攻擊如何損害CIA的指標 - 機密性,完整性和可用性。CVSS還包括一個時間分數,該分數表示漏洞的當前狀態 - 是否存在漏洞利用以及補丁的狀態。這是一個綜合指標,考慮了許多因素。

CVSS 值的范圍從 1 到 10,分數在 9-10 之間是臨界值。關鍵漏洞是最容易利用的漏洞,不需要復雜的方法來觸發,并且對受攻擊的系統具有很高的影響和風險。換句話說,這些是您需要立即修復的漏洞。

CVSS 不僅是評估商用現貨 (COTS) 應用程序的好方法,也是組織構建和銷售的軟件產品中使用的第三方和開源代碼。

除了對漏洞進行評分外,CVSS 還按類型以及這些漏洞在被利用時的危險程度對漏洞進行分類,如下所示:

遠程代碼執行(RCE):允許外部數據(例如用戶輸入)成為可執行代碼。這可能是由于替換目標文件系統上的可執行文件或導致堆棧溢出,從而將堆棧幀替換為任意數據。利用這些漏洞是非常危險的,因為它們使攻擊者能夠在受攻擊的系統上運行任意代碼。

特權提升:使攻擊者能夠根據目標操作系統提升進程、根或管理員特權。通常,這些漏洞允許攻擊者在目標系統上執行幾乎任何操作。

任意代碼執行:與RCE類似,這些漏洞允許攻擊者執行注入的代碼(如格式錯誤的文件),以強制系統執行未經授權的操作。

任意文件讀取:目標系統上的文件通常被隱藏并受到操作系統的良好保護。但是,這種類型的漏洞可能允許應用程序將文件系統暴露給攻擊者。例如,可以通過此類攻擊檢索客戶數據庫的全部內容。

路徑遍歷:與任意文件讀取漏洞類似,路徑遍歷允許攻擊者從目標系統的其他部分讀取文件。這通常是通過格式錯誤的輸入來完成的,這些輸入最終被用于受攻擊的應用程序生成的文件名中。

修復軟件供應鏈漏洞

以下步驟與 CVSS 結合使用,有助于降低軟件供應鏈中漏洞的風險。

自滿是敵人:確保供應鏈安全的最大問題是缺乏行動。組織需要將更高的優先級放在保護他們使用的COTS和內部開發的應用程序上。

保持可見性:創建并向供應商索取準確、詳細的軟件物料清單 (SBOM)。這是保護 IT 安全團隊、客戶和供應商的軟件供應鏈的重要工件。

針對更新進行設計:現代軟件開發的現實是,您無法假設您的軟件將使用多長時間,以及您的依賴項或您自己的代碼中存在哪些漏洞。因此,必須將包含開源、第三方和/或外包軟件的軟件和產品設計為可更新。當出現新的威脅或發現漏洞時,您的產品必須及時安全地進行更新。

安全軟件交付:正如我們在最近的攻擊中看到的那樣,維護用于安裝、修補和更新軟件的通道的安全性對于保護應用程序免受損害至關重要。這包括驗證有效負載是否合法的功能。

CVSS提供了一個很好的工具,可以消除軟件供應鏈中構成最大風險并需要立即關注的安全漏洞。但是,如果無法了解組織中是否存在這些漏洞以及存在這些漏洞的位置,安全團隊就會視而不見。這就是軟件組成分析發揮作用的地方。通過創建 SBOM,組織可以識別包含 CVSS 漏洞的開源組件和庫,并相應地確定其風險管理和補救活動的優先級。

審核編輯:郭婷

-

應用程序

+關注

關注

37文章

3283瀏覽量

57762

發布評論請先 登錄

相關推薦

利用Minitab應對供應鏈中斷問題

華工科技亮相第二屆中國國際供應鏈促進博覽會

智能制造裝備行業的供應鏈特點分析

活動回顧 艾體寶 開源軟件供應鏈安全的最佳實踐 線下研討會圓滿落幕!

數字孿生在供應鏈優化中的作用

巧奪空間,智贏未來 供應鏈控制塔釋放倉儲無限潛能

連獲殊榮!普羅格智慧倉儲解決方案引領酒類供應鏈數字化革新

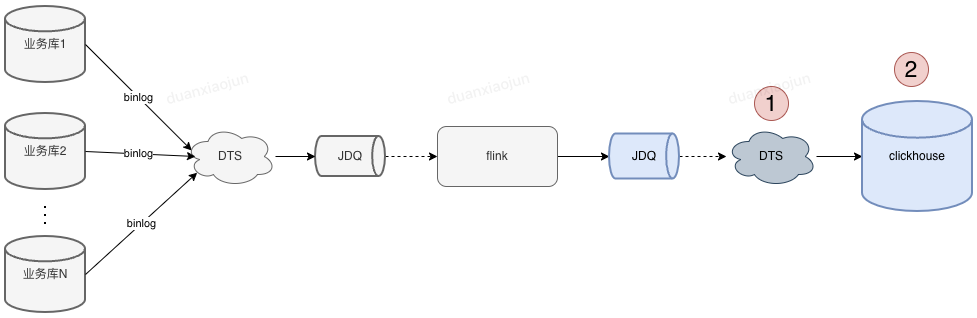

供應鏈場景使用ClickHouse最佳實踐

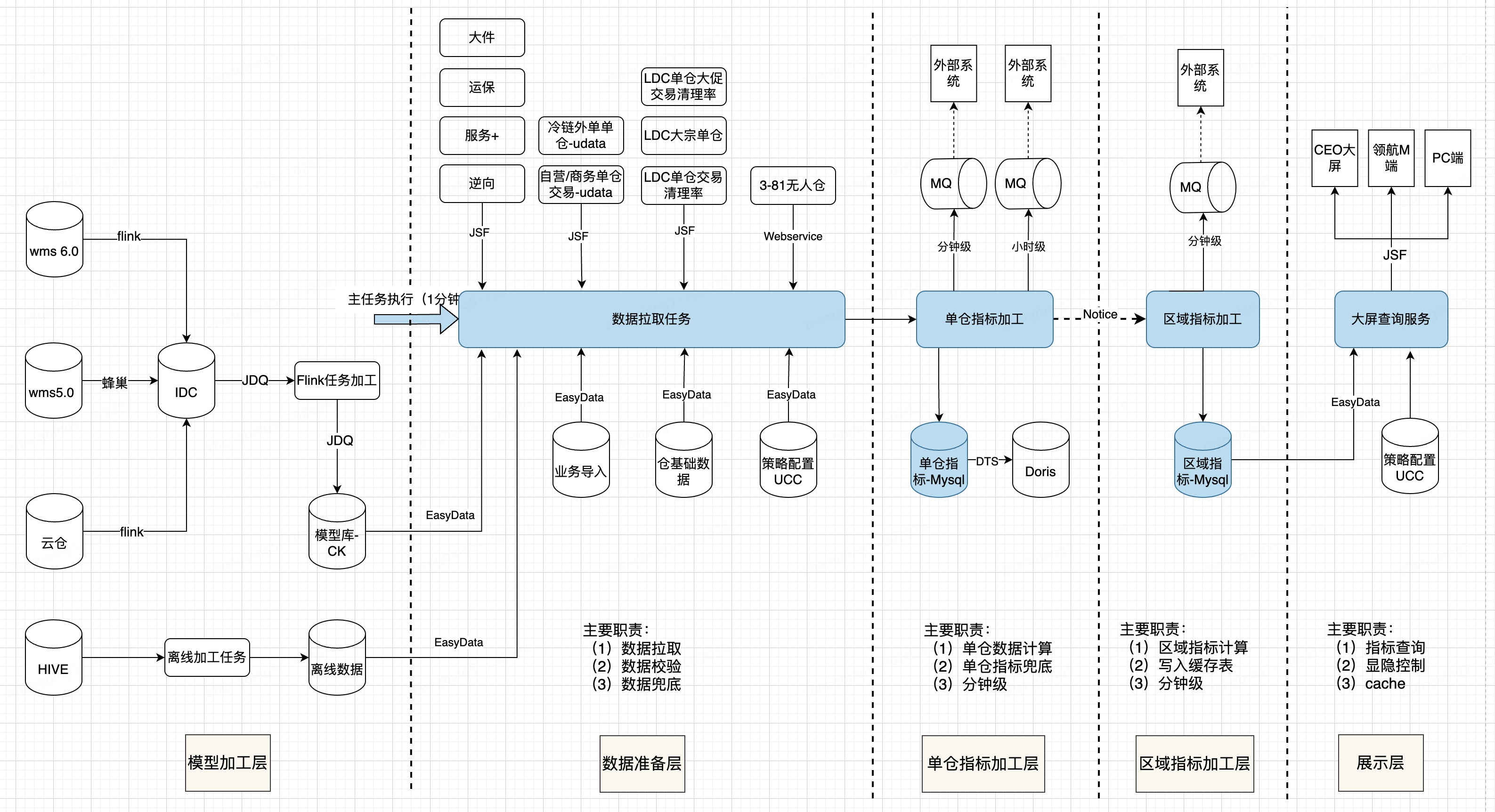

供應鏈大屏設計實踐

生成式AI之下,軟件供應鏈安全的升級更迫切

韓國承諾為電動汽車電池供應鏈提供71億美元的援助計劃

戴爾榮獲Gartner供應鏈的最高榮譽“年度供應鏈突破獎”

使用CVSS保護軟件供應鏈

使用CVSS保護軟件供應鏈

評論