防火墻概述

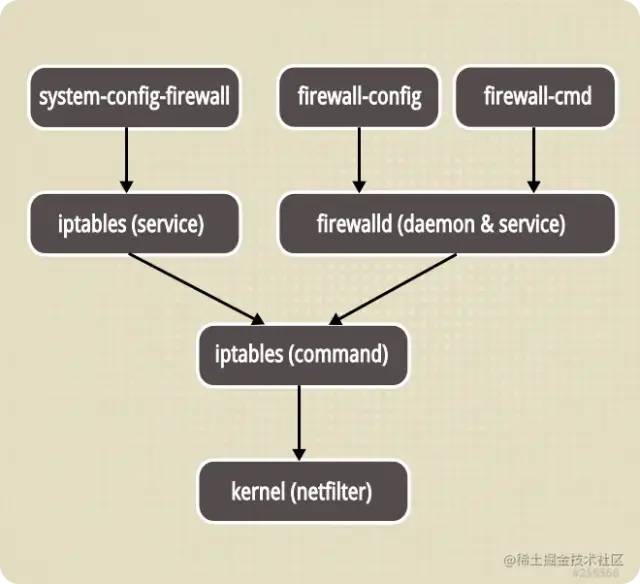

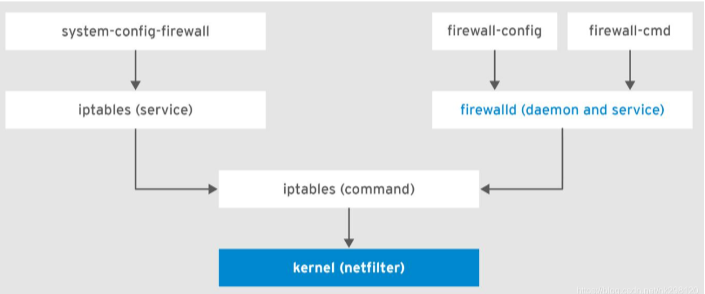

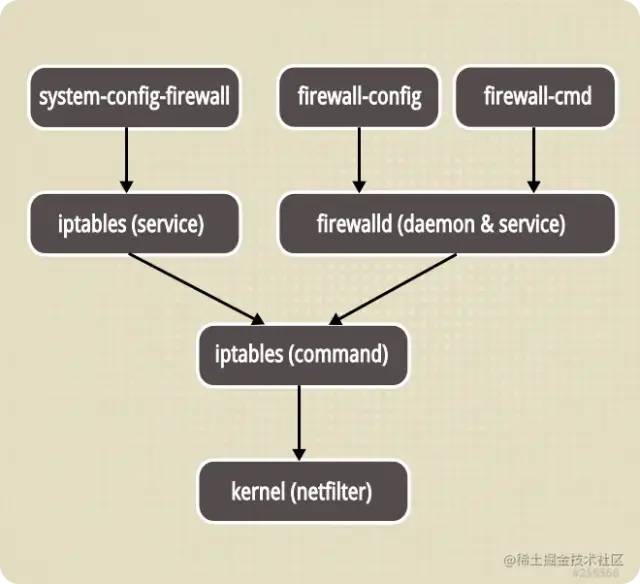

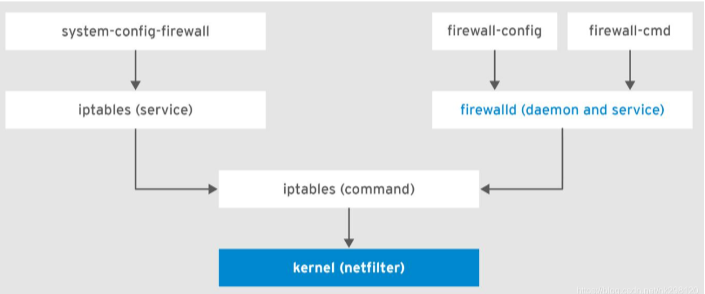

Firewalld是一種提供了支持網絡/防火墻區域(zone)定義網絡鏈接以及接口安全等級的動態防火墻管理工具,它自身并不具備防火墻的功能,而是和iptables一樣需要通過內核的netfilter來實現。

也就是說firewalld和iptables一樣,他們的作用都是用于維護規則,而真正使用規則干活的是內核的netfilter,只不過firewalld和iptables的結構以及使用方法不一樣罷了。

從邏輯上可分為:主機防火墻和網絡防火墻

從物理上可分為:硬件防火墻和軟件防火墻

防火墻主要通過Netfilter與TCP Wrappers兩個機制來管理的。

Netfilter:數據包過濾機制

TCP Wrappers:程序管理機制

在RHEL7系列中,默認使用firewalld作為防火墻。在RHEL7版本已經默認沒有iptables服務了,當然iptables 命令還是可以用的。

Firewalld原理架構

1) Firewalld區域管理

通過將網絡劃分成不同的區域,制定出不同區域之間的訪問控制策略來控制不同程序區域間傳送的數據流。

互聯網是不可信任的區域,而內部網絡是高度信任的區域,網絡安全模型可以在安裝、初次啟動和首次建立網絡連接時選擇初始化。

該模型描述了主機所連接的整個網絡環境的可信級別,并定義了新連接的處理方式。

2) Firewalld域

|

網絡區名稱 |

默認配置 |

|---|

|

trusted(信任) |

可接受所有的網絡連接 |

|

home(家庭) |

用于家庭網絡,僅接受ssh,mdns,gp-client,samba-client,dhcpv6-client連接 |

|

internal( 內部) |

用于內部網絡,僅接受ssh,mdns,gp-client,samba-client,dhcpv6-client連接 |

|

work(工作) |

用于工作區,僅接受sshjpp-client,dhcpv6-client服務連接 |

|

public(工作) |

用于工作區,僅接受ssh,ipp-client,dhcpv6-client服務連接,在公共區域內使用,僅接受ssh或dhcpv6-client服務連接,是firewalld的默認區域 |

|

external( 外部) |

出去的ipv4網絡連接通過此區域為偽裝或轉發,僅接受ssh服務的連接 |

|

dmz(非軍事區) |

僅接受ssh服務的連接 |

|

block(限制) |

拒絕所有網絡的連接 |

|

drop (丟棄) |

任何接收的網絡數據包都被丟棄,沒有任何回復 |

firewalld的默認區域是public

3) Firewalld配置文件

firewalld默認提供了九個zone配置文件:block.xml、dmz.xml、drop.xml、external.xml、home.xml、internal.xml、public.xml、trusted.xml、work.xml,都保存在/usr/lib/firewalld/zones/目錄下。

Firewalld 和 Iptables 的異同

1) 相同點

firewalld與iptables都是linux中防火墻的管理程序,但其實其角色主要為對于防火墻策略的管理,真正的防火墻執行者是位于內核中的netfilter。

2) 不同點

iptables 僅能通過命令行進行配置;而 firewalld 提供了圖形接口,類似windows防火墻的操作方式;

iptables 每一個單獨更改意味著清除所有舊的規則,并從 /etc/sysconfig/iptables 中讀取所有新的規;則;而 firewalld 在有規則變動后,可以僅僅運行規則中的不同之處,即在 firewalld 運行時間內,改變設置時可以不丟失現行鏈接;

iptables 的配置文件在 /etc/sysconfig/iptables 中;而 firewalld 的配置文件在 /usr/lib/firewalld/ 和 /etc/firewalld/ 中的各種 XML 文件中;

iptables 沒有守護進程,并不能算是真正意義上的服務;而 firewalld 有守護進程;

iptables 通過控制端口來控制服務,而 firewalld 則是通過控制協議來控制端口;

【firewalld】默認是拒絕;而【iptables】默認是允許。

service說明:在/usr/lib/firewalld/services/目錄中,還保存了另外一類配置文件,每個文件對應一項具體的網絡服務,如 ssh 服務等。這個目錄下的服務配置默認是放通的,不受firewalld-cmd 規則控制,除非把這個目錄下的服務配置文件刪掉,就恢復了默認了(默認拒絕),當然也可以添加一些服務配置文件。

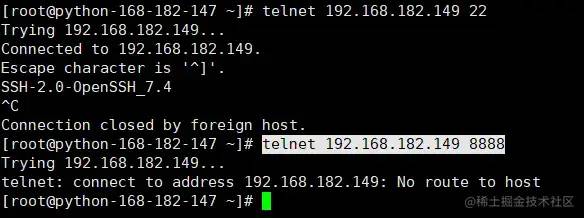

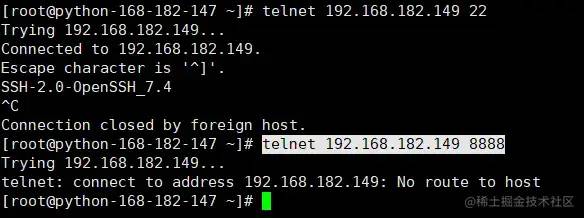

驗證默認拒絕規則

#這里用到nc工具去監聽端口

#安裝nc

yuminstall-ync

#監聽端口

nc-l8888

#查詢端口

ss-tnlp|grep:8888

用另外一臺機器telnet端口 telnet 192.168.182.149 8888

Firewalld實戰操作

只有firewalld服務啟動了,才能使用相關工具:firewall-config(圖形界面), firewall-cmd,這里主要介紹命令行方式的。

1)Firewalld有規則兩種狀態

運行時(runtime):修改規則馬上生效,但是臨時生效

持久配置(permanent):修改后需要重載才會生效

firewall-cmd--permanent[RULE]

firewall-cmd--reload

一旦使用了--permanent會將配置寫入到/etc/firewalld/{services,zones}/*.xml對應的文件中,配置完成后一定要reload,否則只能待防火墻重啟后這些配置才能生效。

2)Firewalld配置文件

/etc/firewalld/{services,zones}/*.xml優先級最高,permanent模式生效的策略會放到這里

/lib/firewalld/{services,zones}/*.xml優先級要低些,是一些默認配置,可以當做模板使用

以下options是可以組合使用的,具體見man firewall-cmd或者firewall-cmd --help,里面有詳細的說明,此處只列出一些常用的option。

firewall-cmd

--permanent--配置寫入到配置文件,否則臨時馬上生效

--reload--重載配置文件,永久生效

--zone=--指定區域

--get-default-zones--獲取默認區域

--set-default-zone=--設置默認區域

--get-zones--獲取所有可用的區域

--get-active-zones--獲取當前激活(活躍)的區域

--add-source=--添加地址,可以是主機或網段,遵循當前區域的target

--remove-source--移除地址,可以是主機或網段,遵循當前區域的target

--add-service=--添加服務,遵循當前區域的target

--remove-service=--移除服務,遵循當前區域的target

--list-services--顯示指定區域內允許訪問的所有服務

--add-port=--添加端口,遵循當前區域的target

--remove-port=--移除端口,遵循當前區域的target

--list-ports顯示指定區域內允許訪問的所有端口號

--add-interface=--zone=--添加網卡到指定區域

--change-interface=--new-zone-name--改變網卡到指定區域

--list-all--列出激活使用的區域的配置

--list-all-zones--列出所有區域的配置

--get-zone-of-interface=--獲取指定接口所在的區域

--list-icmp-blocks--顯示指定區域內拒絕訪問的所有ICMP類型

--add-icmp-block=--為指定區域設置拒絕訪問的某項ICMP類型

--remove-icmp-block=--移除指定區域內拒絕訪問某項的ICMP類型

#常用的ICMP類型有:

#echo-request:類型0,icmp請求報文

#echo-reply:類型8,icmp響應回復報文

--list-protocols--列出在指定區域中允許通過的協議

--add-protocol=--在指定區域中添加允許通過的協議

--remove-protocol=--移除在指定區域中的某項協議

--get-target--獲取區域中的默認target

--set-target=--設置區域的target

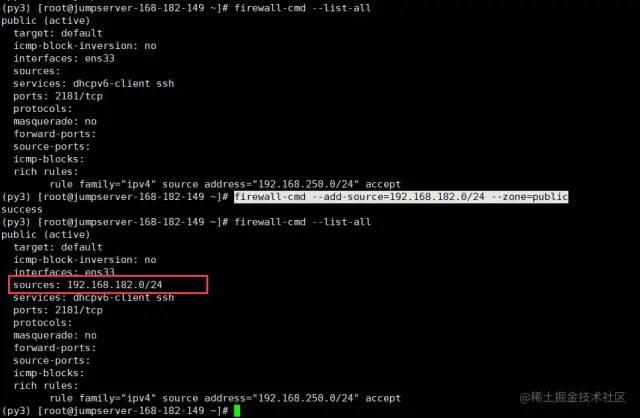

3)增刪改查操作

1、【查】看一個區域的配置信息

(py3)[root@jumpserver-168-182-149nginx]#firewall-cmd--list-all

public(active)#活動的區域

target:default#默認啟動的區域

icmp-block-inversion:no#ICMP協議類型黑白名單開關(yes/no)

interfaces:ens33#關聯的網卡接口

sources:192.168.182.147#來源,可以是IP地址,也可以是mac地址

services:dhcpv6-clientssh#列出允許通過這個防火墻的服務

ports:2181/tcp8888/tcp80/tcp#列出允許通過這個防火墻的目標端口。(即需要對外開放的端口)

protocols:#協議值可以是一個協議ID數字,或者一個協議名

masquerade:no#表示這個區域是否允許 IP 偽裝。如果允許,它將允許 IP 轉發,它可以讓你的計算機作為一個路由器

forward-ports:#列出轉發的端口

source-ports:#允許的來源端口

icmp-blocks:#可添加ICMP類型,當icmp-block-inversion為no時,這些ICMP類型被拒絕;當icmp-block-inversion為yes時,這些ICMP類型被允許

richrules:#富規則,即更細致、更詳細的防火墻規則策略,它的優先級在所有的防火墻策略中也是最高的

rulefamily="ipv4"sourceaddress="192.168.250.0/24"accept

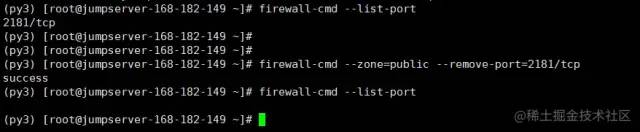

常用的查看命令

#查詢默認區域配置信息

firewall-cmd--list-all

#查看區域配置信息

firewall-cmd--list-all--zone=work

#查詢所有端口

firewall-cmd--list-ports

#查詢指定端口

firewall-cmd--zone=public--query-port=22/tcp

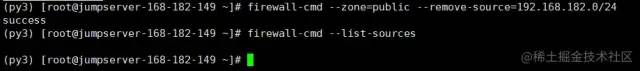

#查詢放通IP段

firewall-cmd--list-sources

#查看默認區域

firewall-cmd--get-default-zone

#查看所有可以使用的區域

firewall-cmd--get-zones

#查看活躍的區域

firewall-cmd--get-active-zones

#查看網卡綁定在了哪個區域

firewall-cmd--get-zone-of-interface=[IFACE]

#查看所有服務

firewall-cmd--get-services

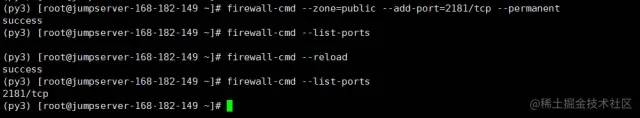

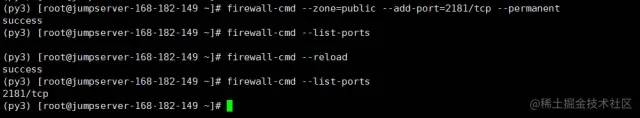

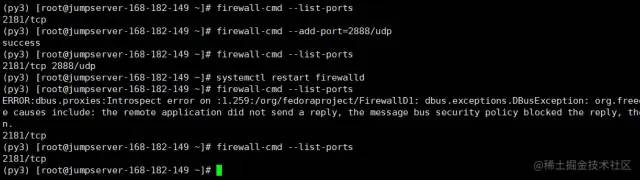

2、【增】加規則

1、語法格式(端口):

firewall-cmd--zone=作用域--add-port=端口數字/通訊協議--永久生效

示例:

firewall-cmd--zone=public--add-port=2181/tcp--permanent##打開2181端口,開放當前端口,他會用TCP協議,需要重新加載/重啟才永久生效

firewall-cmd--reload

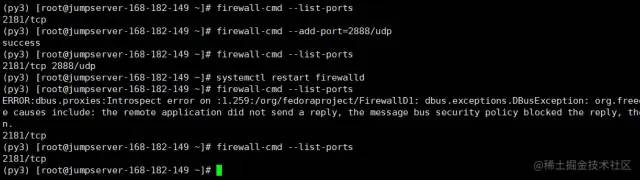

##打開2888端口,使用默認zone,他會用UDP協議,立馬生效,只是臨時的,重啟服務/重啟機器將失效

firewall-cmd--add-port=2888/udp

#查看

firewall-cmd--list-ports

2、語法格式(源IP):

firewall-cmd--zone=作用域--add-source=端口數字/通訊協議--永久生效

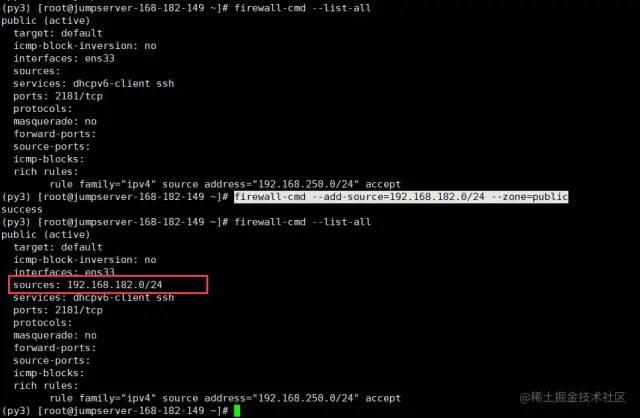

示例:

#放通ip地址

firewall-cmd--add-source=192.168.182.0/24--zone=public

#查看

firewall-cmd--list-sources

#放通某個ip/ip段的某個端口

firewall-cmd--zone=public--add-source=192.168.182.147--permanent

firewall-cmd--zone=public--add-port=8888/tcp--permanent

firewall-cmd--reload

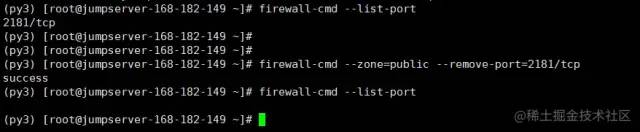

3、【刪】除規則

1、語法格式(端口):

firewall-cmd--zone=作用域--remove-port=端口數字/通訊協議

示例:

firewall-cmd--zone=public--remove-port=2181/tcp

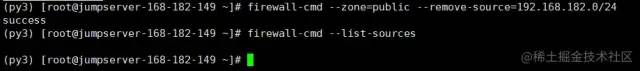

2、語法格式(源IP):

firewall-cmd--zone=作用域--remove-source=端口數字/通訊協議

示例:

firewall-cmd--zone=public--remove-source=192.168.182.0/24

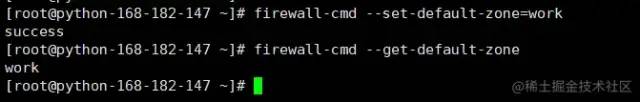

4、【改】正規則

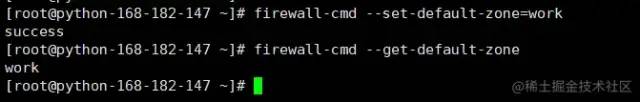

1、修改當前的默認區為work

firewall-cmd--set-default-zone=work

#查看

firewall-cmd--get-default-zone=work

直接規則

DirectOptions

--direct--指定將要使用直接規則

--get-all-chains--獲取所有的鏈

--get-chains{ipv4|ipv6|eb}--獲取表中的鏈

--add-chain{ipv4|ipv6|eb}--添加鏈到表中(自定義的)

--remove-chain{ipv4|ipv6|eb}--移除表中的某條鏈

--query-chain{ipv4|ipv6|eb}--返回鏈是否已被添加到表

--get-all-rules--獲取所有的策略規則

--get-rules{ipv4|ipv6|eb}--獲取指定表中指定鏈中的規則

--add-rule{ipv4|ipv6|eb}...--在指定表中的指定鏈添加規則

--remove-rule{ipv4|ipv6|eb}...--優先從指定表中的指定鏈刪除規則條目

--remove-rules{ipv4|ipv6|eb}--從表中刪除規則條目

--query-rule{ipv4|ipv6|eb}...--返回是否優先的規則已被添加到鏈表中

--passthrough{ipv4|ipv6|eb}...--直接傳遞iptables的命令

--get-all-passthroughs--獲取所有直接傳遞的規則

--get-passthroughs{ipv4|ipv6|eb}...--獲取跟蹤直通規則

--add-passthrough{ipv4|ipv6|eb}...--添加一個直接規則

--remove-passthrough{ipv4|ipv6|eb}...--移除一個直接規則

--query-passthrough{ipv4|ipv6|eb}...--查詢直接規則是否添加

除非將直接規則顯式插入到由 fircwa1ld管理的區域,否則將首先解析直接規則,然后才會解析任何fircwalld規則,即直接規則優先于firewalld規則。直接規則主要用于使服務和應用程序能夠增加規則。傳遞的參數與iptables,ip6tables以及ebtables一致。

1)增加規則

添加直接【鏈/規則】格式:

firewall-cmd--direct--add-chain{ipv4|ipv6|eb}[自定義鏈表名]

firewall-cmd--direct--add-rule{ipv4|ipv6|eb}

priority值越小,優先級越高

示例:

#所有來自192.168.182.0/24網絡IP,單個IP每分鐘最高連接并發是1,超過并發的連接都丟棄#添加鏈

firewall-cmd--direct--permanent--add-chainipv4rawblacklist01firewall-cmd--reload#查看鏈表firewall-cmd--direct--get-all-chains#沒reload就得加上--permanent,如果沒加--permanent就不用了firewall-cmd--direct--permanent--get-all-chains#添加規則,使用自動定義鏈PREROUTING,使用自定義處理動作到新鏈blacklist01,0代表優先級,越小優先級越高

firewall-cmd--direct--permanent--add-ruleipv4rawPREROUTING0-s192.168.182.149-jblacklist01firewall-cmd--direct--permanent--add-ruleipv4rawblacklist010-jDROP=》等同于下面一句#使用系統鏈PEROUTING,使用系統DROP處理動作firewall-cmd--direct--permanent--add-ruleipv4rawPREROUTING0-s192.168.182.149-jDROPfirewall-cmd--reload#單個IP每分鐘最高連接并發是1,然后記入日志到文件/var/log/messages,使用自定義鏈,系統處理動作LOGfirewall-cmd--direct--permanent--add-ruleipv4rawblacklist010-mlimit--limit1/min-jLOG--log-prefix"blacklisted"firewall-cmd--reload#查看規則,跟查看鏈一樣,如果加了--permanent,沒reload就得加上--permanet才能查看到firewall-cmd--direct--permanent--get-all-rules

這里-j就是iptables里面的處理動作(ACCEPT,DROP,REJECT,SNAT,MASQUERADE,DNAT,REDIRECT,LOG);當然也可以接自定義的動作,例如上例所示。

2)刪除規則

添加刪除【鏈/規則】格式:

firewall-cmd--direct--remove-chain{ipv4|ipv6|eb}[自定義鏈表名]

firewall-cmd--direct--remove-rule{ipv4|ipv6|eb}

示例:

firewall-cmd--direct--permanent--remove-chainipv4rawblacklist01

firewall-cmd--direct--permanent--add-ruleipv4rawPREROUTING0-s192.168.182.149-jblacklist01

firewall-cmd--direct--permanent--add-ruleipv4rawblacklist010-jDROP

firewall-cmd--reload

firewall-cmd--direct--permanent--remove-ruleipv4rawPREROUTING0-s192.168.182.149-jDROP

firewall-cmd--reload

Firewalld防火墻富規則

富規則一般為了精確控制,用得比較多,所以這里將重點講解

1)富規則常用的options

firewall-cmd

--list-rich-rules--列出富規則

--add-rich-rule=--使用富規則語言添加富規則

--remove-rich-rule=--移除富規則

--query-rich-rule=--查詢某條富規則是否存在

--list-rich-rules--列出指定區域中的所有富規則

--list-all和--list-all-zones--也能列出存在的富規則

2)富規則language語法

規則的幾乎每個單一元素都能夠以option=value形式來采用附加參數,參考firewalld.richlanguage

rule

[source]

[destination]

service|port|protocol|icmp-block|masquerade|forward-port

[log]

[audit]

[accept|reject|drop]

格式:

rule[family="ipv4|ipv6"]

sourceaddress="address[/mask]"[invert="True"]

destinationaddress="address[/mask]"invert="True"

servicename="servicename"

portport="portvalue"protocol="tcp|udp"

protocolvalue="protocolvalue"

forward-portport="portvalue"protocol="tcp|udp"to-port="portvalue

"to-addr="address"

log[prefix="prefixtext"][level="loglevel"][limitvalue="rate/duration"]

accept|reject[type="rejecttype"]|drop

3)一些常用配置規則

1、規則排序

一旦向某個區域(一般是指防火墻)中添加了多個規則, 規則的排序便會在很大程度上影響防火墻的行為。對于所有區域, 區域內規則的基本排序是相同的。

為該區域設置的任何端口轉發和偽裝規則。

為該區域設置的任何記錄規則。

為該區域設置的任何允許規則。

為該區域設置的任何拒絕規則。

2、測試和調試

為了便于測試和調試幾乎所有規則都可以與超時一起添加到運行時配置。

當包含超時的規則到防火墻時,計時器便針對該規則開始倒計時。

一旦規則的計時器達到零秒,便從運行時配置中刪除該規則。

通過在啟用規則的firewall-cmd的結尾添加--timeout=即可向運行時規則中添加超時。

3、使用富規則進行日志記錄

調試或監控防火墻時,記錄已接受或已拒絕的連接很有用。

firewalld可以通過兩種方法來實現此目的記錄到syslog, 或者將消息發送到由auditd管理的內核audit子系統。

使用富規則記錄到syslog的基本語法為:

log[prefix=""[level=][limitvalue=""]

其中:

可以是emerg 、 alert 、 crit 、 error 、 warning 、 notice 、 info或debug之一。

"可以是s(表示秒)、m(表示分鐘)、h(表示小時)或d(表示天)之一。

例如:limit value=3/m會將日志消息限制為每分鐘最多三條。

limit value = 3/m 這里是有BUG 的,常常時間控制會不精準。

4、批量加端口

#用這樣的形式

portport=4000-5234

firewall-cmd--permanent--zone=vnc--add-rich-rule='rulefamily=ipv4sourceaddress=192.168.182.0/24portport=7900-7905protocol=tcpaccept'

用于記錄到審計子系統的基本語法為:

audit[limitvalue=""]

速率限制的配置方式與syslog記錄相同。

使用富規則進行記錄的某些示例:

# 1.接受從work區域到SSH的新連接,以notice級別且每分鐘最多三條消息的方式將新連接記錄到syslog。

firewall-cmd--permanent--zone=work--add-rich-rule='ruleservicename="ssh"logprefix="ssh"level="notice"limitva1ue="3/m"accept

#2.在接下來五分鐘內,將拒絕從默認區域中子網2001:/64到DNS的新IPv6連接,

#并且拒絕的連接將記錄到audit系統,且每小時最多一條消息。

firewall-crud--add-rich-rule='rulefamily=ipv6sourceaddress="2001:/64"servicename="dns"auditlimitva1ue="1/h"reject'--timeout=300

5、示例

firewall-cmd--permanent--zone=public--add-rich-rule='rulefamily=ipv4sourceaddress=192.168.0.11/32reject'

firewall-cmd--permanent--zone=public--add-rich-rule='ruleservicename=ftplimitvalue=1/maccept'

firewall-cmd--permanent--zone=public--add-rich-rule='ruleprotocolvalue=espdrop'

firewall-cmd--permanent--add-rich-rule='rulefamily=ipv4sourceaddress=172.17.10.0/24servicename=sshreject'

firewall-cmd--permanent--zone=public--add-rich-rule='rulefamily=ipv4sourceaddress=192.168.0.0/24portport=7900-7905protocol=tcpaccept'

針對ssh鏈接記錄至日志中,每分鐘3次

firewall-cmd--permanent--zone=work--add-rich-rule='ruleservicename=sshlogprefix="ssh"level=noticelimitvalue="3/m"accept'

用于調試,規則在300秒后失效,防止規則設定錯誤導致網絡連接斷開

firewall-cmd--add-rich-rule='rulefamily=ipv4sourceaddress=192.168.0.11/32servicename=sshreject'--timeout=300

添加富規則,只允許172.25.0.10/32訪問,并且記錄日志,日志級別為notice,日志前綴為"NEW HTTP ",限制每秒最多3個并發 ,要求持久化生效

firewall-cmd--permanent--add-rich-rule='rulefamily=ipv4sourceaddress=172.25.0.10/32servicename=httploglevel=noticeprefix="NEWHTTP"limitvalue="3/s"accept'

firewall-cmd--reload

firewalld的NAT和端口轉發

1)網絡地址轉換(NAT)

firewalld支持兩種類型的網絡地址轉換(NAT)偽裝和端口轉發。可以在基本級別使用常規

frewall-cmd規則來同時配置這兩者,更高級的轉發配置可以使用富規則來完成。

這兩種形式的NAT會在發送包之前修改包的某些方面如源或目標。

2)偽裝(偽裝只能和ipv4一起用,ipv6不行)

偽裝是一種形式的網絡地址轉換(NAT)

3)配置偽裝

要使用常規的firewall-cmd命令為區域配置偽裝,使用下列語法:

firewall-cmd--permanent--zone=--add-masquerade

這將偽裝滿足以下條件的任何包從該區域的源(接口及子網)中定義的客戶端發送到防火墻且未尋址到防火墻自身的包,即該區域源的數據包的目標IP不是防火墻自身的IP,都將映射成防火墻的IP。

要在更大程度上控制要進行偽裝的客戶端,還可以使用富規則。

firewall-cmd--permanent--zone=--add-rich-rule='rulefamily=ipv4sourceaddress=192.168.0.0/24masquerade'

4)端口轉發

另一種形式的NAT是端口轉發。

通過端口轉發指向單個端口的流量將轉發到相同計算機上的不同端口或者轉發到不同計算機上的端口。

此機制通常用于將某個服務器隱藏在另一個計算機后面,或者用于在備用端口上提供對服務的訪問權限。

常見配置是將端口從防火墻計算機轉發到已在防火墻后面偽裝的計算機,即這種通過目標端口轉發的方式需要開啟偽裝(masquerade)

使用常規fircwall-cmd命令配置端口轉發,可以使用firewalld提供的端口轉發語法:

firewall-cmd--permanent--zone=--add-forward-port=port=:proto=[:toport=][:toaddr=]

toport=和toaddr 兩部分均可選,但需要至少指定這兩者之一 。

#例如,對于來自public區域的客戶端,以下命令會將防火墻上通過端口22/TCP傳入的連接轉發到IP地址為192.168.182.147的計算機上的端口22/TCP;待驗證

firewall-cmd--permanent--zone=public--add-forward-port=port=22:proto=tcp:toport=22:toaddr=192.168.182.147

要在更大程度上控制端口轉發規則,可以將以下語法與富規則配合使用來實現端口轉發,這也是我們推薦使用的方式

forward-portport=protocol=tcp|udp[to-port=][to-addr=]

以下示例使用富規則將來自work區域中192.168.182.0/24且傳入到端口80/TCP的流星轉發到防火墻計算機自身上面的和端口8080/TCP:

firewall-cmd--permanent--zone=work--add-rich-rule='rulefamily=ipv4sourceaddress=192.168.182.0/24forward-portport=80protocol=tcpto-port=8080'

其實這里是指傳統的目標地址映射,實現外網訪問內網資源

firewall-cmd--zone=external--add-masquerade

firewall-cmd--permanent--zone=public--add-forward-port=port=513:proto=tcp:toport=132:toaddr=192.168.182.149

firewall-cmd--permanent--zone=public--add-rich-rule='rulefamily=ipv4sourceaddress=192.168.182.0/24forward-portport=80protocol=tcpto-port=8080'

firewalld自定義區域和服務

1) 自定義的區域

參照/lib/firewalld/zones/public.xml文件,在/lib/firewalld/zones/下面新建你需要的區域名以.xml結尾,內容格式參照public.xml,trusted.xml等文件即可。

#Internal.xml

Internal

Foruseoninternalnetworks.Youmostlytrusttheothercomputersonthenetworks

tonotharmyourcomputer.Onlyselectedincomingconnectionsareaccepted.

2)自定義服務

自定義服務可以讓防火墻配置更為簡便,能夠直接使用服務名來進行策略配置

參照/usr/lib/firewalld/services/ssh.xml,在/usr/lib/firewalld/services/下面新建你需要的服務名以.xml結尾,內容格式參照ssh.xml,samba.xml文件中的內容即可。

#samba.xml

Samba

ThisoptionallowsyoutoaccessandparticipateinWindowsfileandprintersharin

gnetworks.Youneedthesambapackageinstalledforthisoptiontobeuseful.

Firewalld應急命令(一鍵斷網)

#關閉應急模式

firewall-cmd--panic-off

#開啟應急模式阻斷所有網絡連接

firewall-cmd--panic-on

#查看應急模式的狀態

firewall-cmd--query-panic

審核編輯:彭靜

聲明:本文內容及配圖由入駐作者撰寫或者入駐合作網站授權轉載。文章觀點僅代表作者本人,不代表電子發燒友網立場。文章及其配圖僅供工程師學習之用,如有內容侵權或者其他違規問題,請聯系本站處理。

舉報投訴

原文標題:【建議收藏】一文爆肝Linux防火墻-Firewalld

文章出處:【微信號:浩道linux,微信公眾號:浩道linux】歡迎添加關注!文章轉載請注明出處。

相關推薦

在上一節中,阿銘把firewalld服務給禁掉了,而是打開了iptables服務,現在再反過來關閉iptables服務,打開firewalld服務。操作如下所示:

![的頭像]() 發表于

發表于 12-27 09:06

?1251次閱讀

本文浩道跟大家分享Linux系統firewalld防火墻硬核干貨,通過對其介紹、相關概念回顧,數據包處理流程、其安裝過程、其常用命令用法、其添加規則相關用法去開展,讓大家在****Linux系統中的安全防范再添一塊技能磚!

發表于 10-16 16:47

?833次閱讀

軟件架構軟件架構軟件架構

發表于 03-29 21:54

紅帽RHEL7系統已經用firewalld服務替代了iptables服務,新的防火墻管理命令firewall-cmd與圖形化工具firewall-config。執行firewall-config命令

發表于 10-30 12:27

從單片機轉到ARM,主要需要學習ARM的架構,ARM相比單片機多了一些外設和總線。在僅僅是裸奔的情況下,如果熟悉了ARM架構,那么我認為使用任何ARM架構的芯片和用單片機將沒有區別。ARM架構

發表于 07-01 09:23

目錄文章目錄目錄ARMARM 的架構x86 架構與 ARM 架構的區別ARM 的技術實現ARMARM 架構過去稱作進階精簡指令集機器(Advanced RISC Machine,更早稱

發表于 07-16 06:43

arm架構和cortex架構,ARM Cortex內核系列提供非常廣泛的具有可擴展性的性能選項,設計人員有機會在多種選項中選擇最適合自身應用的內核,而非千篇一律的采用同一方案。Cortex系列組合

發表于 07-27 07:02

ARM架構是怎樣構成的?STM32系統架構地基本原理是什么?

發表于 10-20 06:10

什么是RISC架構?RISC架構的優點與缺點

發表于 02-27 11:22

當設置后,網站就掛了,經過多次折騰,判斷就是這條紅色命令的問題,后來又是在網上一通查,最終問題的 firewalld 的問題,對 firewalld 不熟悉,只好安裝 CentOS 6 中通用的 iptables 查詢,來設置防火墻。

![的頭像]() 發表于

發表于 05-14 14:38

?9860次閱讀

Linux有架構,MySQL有架構,JVM也有架構,使用Java開發、MySQL存儲、跑在Linux上的業務系統也有架構,應該關注哪一個?想要清楚以上問題需要梳理幾個有關系又相似的概念

![的頭像]() 發表于

發表于 09-22 14:18

?1045次閱讀

以上的定義從高層抽象視角對什么是架構給予了自己的回答,相比之下,Neil Ford 在《軟件架構基礎》一書中對架構給出了更具象的闡述,其從架構組成元素入手,從更偏向實踐的角度對

![的頭像]() 發表于

發表于 11-10 10:19

?4440次閱讀

防火墻就是根據系統管理員設定的規則來控制數據包的進出,主要是保護內網的安全,目前 Linux 系統的防火墻類型主要有兩種:分別是 [iptables] 和 firewalld

![的頭像]() 發表于

發表于 03-31 10:09

?1070次閱讀

Firewalld是CentOS系統自帶的一種動態防火墻管理工具。是一個前端工具,用于管理Linux系統上的netfilter防火墻規則。Firewalld提供了一種簡化和易于使用的方法來配置和管理防火墻。

![的頭像]() 發表于

發表于 10-09 09:33

?1359次閱讀

CentOS/RHEL) 首先,確保服務器上已經安裝了firewalld服務,可以使用以下命令檢查: systemctl status firewalld 如果返回"active (running)",說明

![的頭像]() 發表于

發表于 11-17 10:29

?1.1w次閱讀

主站蜘蛛池模板:

午夜福利92看看电影80|

久久久久婷婷国产综合青草|

夜夜精品视频一区二区|

色屁屁影院|

奶头好翘是不是想要了|

久久九九久精品国产尤物|

国产在线成人一区二区三区|

岛国大片在线观看免费版|

91精品国产免费入口|

在线不卡中文字幕|

尤物99久久久合集一区区|

亚洲免费在线观看视频|

亚洲精品九色在线网站|

午夜小视频免费观看|

午夜天堂AV久久久噜噜噜|

小sao货ji巴cao死你视频|

学校女性奴sm训练调教|

久久国产免费观看精品1|

国产亚洲精品在浅麻豆|

国产精品一国产AV麻豆|

国产高清美女一级a毛片久久w|

成人精品综合免费视频|

WWW亚洲精品久久久无码|

ewp绞死vk失禁编|

www国产av偷拍在线播放|

被老头下药玩好爽|

俄罗斯12x13x处|

国产白丝精品爽爽久久蜜臀|

国产精品乱人无码伦AV在线A|

高挑人妻无奈张开腿|

国产高清视频a在线大全|

国产女高清在线看免费观看|

国产亚洲999精品AA片在线爽|

好大好爽CAO死我了BL|

九九影院午夜理论片无码|

美女视频黄色的|

秋霞三级理伦免费观看|

色色色五的天|

亚洲国产在线精品国|

一区三区不卡高清影视|

91国在线啪精品一区|

Firewalld原理架構

Firewalld原理架構

評論