你是否曾有過這樣的經歷:啟動軟盤上的寫入保護開關,以防止啟動病毒和惡意覆寫;關閉調制解調器,以防止黑客在晚上打來電話;卸載ansi.sys 驅動,以防止惡意文本文件重新排布鍵盤,讓下一次敲擊直接格式化你的硬盤;檢查autoexec.bat和config.sys文件,以確認沒有惡意條目通過插入它們進行自啟動。

時過境遷,上述情況如今很難見到了。黑客們取得了進步,技術替代了過時的方式。有的時候,我們這些防御者做得如此之好,讓黑客放棄了攻擊,轉向更有油水的目標。有的時候,某種防御功能會被淘汰,因為我們認為它不能提供足夠的保護,或者存在意想不到的弱點。新的技術浪潮不論是大是小,都會帶來新的威脅。黑客們迅速替換手中的技術,把去年流行的攻擊方式扔進垃圾箱,而安全社區正在疲于奔命。

也許沒有什么東西,能夠像計算機技術一樣變化如此迅速。隨著科技前進步步前進,保護它的責任也越變越重。如果你在計算機安全的世界里混跡已久,可能已經見識過很多安全技術的誕生和消亡。有的時候,你就快能夠解決一種新的威脅了,而威脅本身卻很快過時了。攻擊和技術的步伐持續前進,即使是所謂最尖端的防御技術,比如生物認證和高級防火墻,都終將失敗并退出局面。下面是那些注定要進入歷史教科書的安全防御技術,我們五到十年后再翻開這篇文章,一定會超出你的想像。

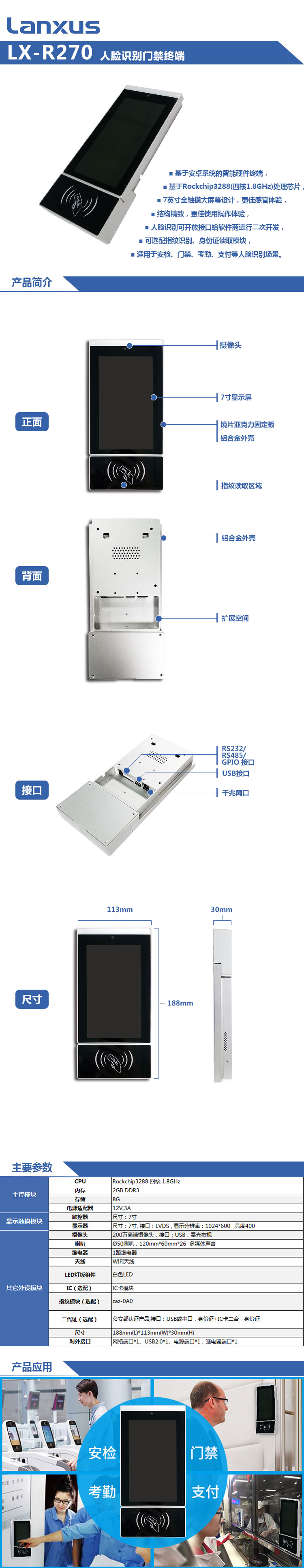

No.1:生物認證

在登錄安全領域里,生物認證技術是十分誘人的良藥。畢竟,你的臉、指紋、DNA或者其它生物標志似乎是完美的登錄憑據。但這只是門外漢的見解。對專家而言,生物認證并沒有看上去那么安全:如果它失竊,你本人的生物標志卻無法改變。

錄入你的指紋吧。大多數人只有10個。任何時候你使用指紋作為生物識別憑據進行登錄,那些指紋,或者更確切地說,其數字標識,必須被存儲在某處以進行比對。不幸的是,這些數字標識損壞或者被盜是太常見的現象。如果壞人偷走了它們,你怎么能分辨出真實指紋憑據和對方手中數字標識的區別?

在這種情況下,唯一的解決辦法是告訴世界上的每一個系統,不要繼續使用你的指紋,但這幾乎不可能做到。這對任何其它生物特征標記而言都是成立的。如果壞人得到了你生物信息的數字版本,要否認自己的DNA、臉、視網膜是很難的。

還有另一種情況,如果你用于登錄的那些生物特征,比如說指紋本身被破壞了呢?

加入生物識別的多因素認證是一種擊敗黑客的方法,比如在生物識別之外加上密碼、PIN。但一些使用物理要素的雙因素認證也可以很容易地做到這一點,比如智能卡、USB鑰匙盤。如果丟失,管理人員可以很快地頒發給你新的物理認證方式,你也可以設置新的PIN或者密碼。

盡管生物識別登錄正迅速成為時髦的安全功能,它們永遠都不會變得無處不在。一旦人們意識到生物識別登錄并不是它們看上去的那樣,這種方式將失去人氣,或者消失。其運用時總是要結合另一個認證要素,或者只是用在那些不需要高安全性的場景下。

No.2:SSL

自1995年發明以來,安全套接層協議(Secure Socket Layer,SSL)存在了很長一段時間。在這二十年里,它為我們提供了充分的服務。但如果你還沒有聽說過的話,我們需要介紹一下Poodle攻擊,它讓 SSL協議無可挽回地走遠了。SSL的替代者傳輸層安全協議(Transport Layer Security,TLS)則表現稍好。在本文介紹的所有即將被扔進垃圾桶的安全技術中,SSL是最接近于被取代的。人們不應該再使用它了。

問題在哪?成百上千的網站依賴或啟用了SSL。如果你禁用所有的SSL,這也是流行瀏覽器最新版本里的一般默認做法,各種網站都會變得無法連接。也許它們可以連接,但這只是因為瀏覽器或應用接受對SSL進行降級。此外,因特網上仍舊存在數百萬計古老的安全Shell(Secure Shell,SSH)服務器。

OpenSSH最近似乎一直在遭到入侵。盡管大約一半的攻擊事件和SSL毫無關系,但另一半都是由于SSL的漏洞引起的。數百萬計的SSH/OpenSSH網站仍在使用SSL,盡管他們根本不應該這樣做。

更糟糕的是,科技專家們使用的術語也在導致問題。幾乎每個計算機安全行業內的人都會將TLS數字證書稱為“SSL證書”,但這純屬指鹿為馬:這些網站并不使用SSL。這就像是說一瓶可樂是可口可樂一樣,盡管這瓶可樂可能是另外一個品牌。如果我們需要加快世界拋棄SSL的速度,就需要開始用本名稱呼TLS 證書。

不要再使用SSL了,并且將Web服務器證書稱為TLS證書。我們越早擺脫“SSL”這個詞,它就能越快地被掃進歷史的垃圾堆。

No.3:公鑰加密

如果量子計算的實現和配套的密碼學出現,我們如今使用的大多數公鑰加密技術:RSA、迪斐·海爾曼(Diffie-Hellman,DH)等等將很快變成可讀狀態,這可能會讓一些人大吃一驚。很多人長期以來都認為可使用級別的量子計算再過幾年就要到來了,但這種估計屬于盲目樂觀。如果研究人員真的拿出了量子計算技術,大多數已知的公鑰加密方式,包括那些流行算法,都會非常容易破解。世界各地的間諜機構經年累月地秘密保存著被鎖死的機密文件,等著技術大突破。而且,如果你相信一些流言的話,他們已經解決了這個問題,正在閱讀我們的所有秘密。

一些密碼學專家,比如布魯斯·施耐爾(Bruce Schneier),一直以來對量子密碼學的前景存有疑問。但批評家無法拒絕這種可能性:一旦它被開發出來,所有使用RSA、DF,甚至橢圓曲線(Elliptic Curve Cryptography,ECC)加密的密文瞬間變成了可讀狀態。

這并不是說不存在量子級的加密算法。的確有一些,比如基于格(Lattice)方法的加密、超奇異同源密碼交換(Supersingular Isogeny Key Exchange)。但如果你使用的公鑰不屬于這類,一旦量子計算開始普及,你的壞運氣就要來了。

No.4:IPsec

如果啟用,IPsec會保護兩點或多點間數據傳輸的完整性和隱私性,也即加密。這項技術發明于1993年,在1995年成為開放標準。數以百計的廠商支持IPsec,數百萬計的計算機使用它。

不像本文中提到的其它例子,IPsec真的有用,而且效果很好,但它卻有著另一方面的問題。

首先,雖然它被廣泛使用并部署,但從沒達到大而不倒的規模。其次,IPsec十分復雜,并不是所有廠商都支持它。更糟的是,如果通訊雙方中的一方支持 IPsec,另一方如網關或負載平衡器不支持它,通訊經常會被破解。在許多公司中,IPSec通常作為可選項存在,強制使用它的電腦很少。

IPsec的復雜性也造成了性能問題。除非你在IPsec隧道兩側都部署專門硬件,不然它就會顯著減緩所有用到它的網絡連接。因此,大型的事務服務器,比如數據庫和大多數Web服務器根本無法支持它。而這兩類服務器恰恰是存儲最重要數據的地方。如果你不能用IPsec保護大部分數據,它又能帶來什么好處呢?

另外,盡管它是一個“公共”的開放標準,IPsec的實現卻通常無法在各個廠商之間共用,這是另一個減緩乃至阻止IPsec被廣泛部署的原因。

但對IPsec而言,真正的喪鐘是HTTPS得到了廣泛使用。如果你啟用了HTTPS,就不再需要IPsec。這是個兩者必擇其一的選擇,世界作出了它的決定。HTTPS贏了。只要你有一份有效的TLS電子證書,一個兼容的客戶端,就能使用HTTPS:沒有交互問題、復雜度低。存在一些性能影響,但對大多數用戶而言微不足道。全球正迅速變成一個默認使用HTTPS的世界。在這個過程中,IPsec將會死亡。

No.5:防火墻

無處不在的HTTPS基本上宣告了傳統防火墻的末日。早在三年前就有人寫過相關文章,但三年過去,防火墻依舊無處不在。但真實情況呢?它們大多數未經配置,幾乎全部都沒有配備“最低容許度,默認屏蔽”規則,然而正是這種規則才讓防火墻具備了價值。相信不少人都知道大多數防火墻規則過于寬松,甚至“允許所有XXX”這樣規則的防火墻也不稀罕。這樣配置的防火墻基本上還不如不存在。它啥都沒干,只是在拖網速后腿。

不管你怎么定義防火墻,它必須包括一個部分:只允許特定的、預配置的接口,只有這樣它才能算是有用。隨著這個世界向著HTTPS化邁進,最終,所有防火墻都會只剩下幾條規則:HTTP、HTTPS和DNS。其它協議,比如ads DNS、DHCP等等,也會開始使用HTTPS-only。事實上,很難想象一個不是以全民HTTPS化告終的世界。當這一切來臨,防火墻何去何從?

防火墻提供的主要防御功能是保護脆弱的服務免遭遠程攻擊。具有遠程脆弱性的服務通常極易破壞,遠程利用緩沖區溢出是最常見的攻擊方式。看看莫里斯蠕蟲(Robert Morris Internet worm)、紅色警戒(Code Red)、沖擊波(Blaster)和藍寶石(SQL Slammer)吧。你能回憶起最近一次世界級緩沖區溢出蠕蟲攻擊出現在哪年嗎?應該不會超過本世紀頭幾年。而這些蠕蟲都還遠不及上世紀八九十年代那些的威力。基本上,如果你不使用未打補丁、存在漏洞的監聽服務,就不需要傳統防火墻。你現在就不需要。對,你沒聽錯。你不需要防火墻。

一些防火墻廠商經常鼓吹他們的“高級”防火墻擁有傳統產品遠不能及的功能。但這種所謂的“高級防火墻”只要它們進行“數據包深度檢查”或簽名掃描,只會導致兩種結果:其一,網速大幅度下降,返回結果充斥著假陽性;其二,只掃描一小部分攻擊。大多數“高級”防火墻只會掃描數十到數百種攻擊。如今,每天都會出現超過39萬種新型惡意軟件,這還不包括那些隱藏在合法活動中無法識別的。

即使防火墻真的達到了他們宣稱的防護級別,它們也不是真的有效。因為如今企業面臨的兩種最主要的惡意攻擊類型是:未打補丁的軟件和社會工程。

這么說吧,是否配備防火墻都一樣被黑。也許它們在過去表現太好了,導致黑客轉向了別的攻擊類型。但不管是什么原因,防火墻如今已經幾乎沒有用了,從過去十年前這個趨勢就開始了。

電子發燒友App

電子發燒友App

評論